खाता रोकें रोकथाम

खाता टेक ओवर (ATO) क्या है? जब हैकर्स खाते में लॉग इन करने के लिए वास्तविक क्रेडेंशियल्स का उपयोग करते हैं और फिर अनधिकृत लेनदेन करने के लिए आगे बढ़ते हैं। यदि यह एक वित्तीय संस्थान है, तो इसका मतलब खाते से बड़ी रकम निकालना या ट्रांसफर करना हो सकता है। यदि यह एक कंपनी है, तो इसका मतलब बौद्धिक संपदा या व्यापार रहस्य चोरी करना हो सकता है।

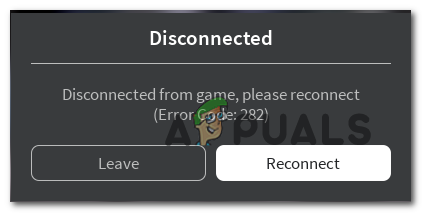

एटीओ वास्तव में खतरनाक है कि बुरे कलाकार वैध क्रेडेंशियल्स का उपयोग करते हैं और इसलिए आपको एक संदिग्ध लॉगिन के बारे में कोई अलर्ट प्राप्त नहीं होता है। फिर वे आपके संपर्क विवरण को बदलने के लिए आगे बढ़ेंगे, जिससे उन्हें बिना किसी झंडे के खाते का उपयोग जारी रखने की अनुमति मिलेगी।

और जब उनकी गतिविधियों को अंतिम रूप से पता चलता है तो यह गलत आरोप लगा सकता है। सभी साक्ष्य वास्तविक खाता स्वामी की ओर इंगित करेंगे।

इन जालसाजों को पहली जगह में असली लॉगिन विवरण तक कैसे पहुँच मिलती है?

खाते के अधिग्रहण की सुविधा में डेटा उल्लंघनों की भूमिका

हर साल हज़ारों डेटा ब्रीचिंग की घटनाएं होती हैं लाखों उपयोगकर्ता डेटा उजागर कर रहे हैं। क्या आपने कभी सोचा है कि इस डेटा का क्या होता है और इसे इतना मूल्यवान क्यों माना जाता है? खैर, हैकर्स के पास लीक हुए डेटा से उपयोगकर्ता नाम और पासवर्ड जैसी उपयोगी जानकारी निकालने की क्षमता होती है, जिसे वे फिर डार्क वेब पर बेचते हैं।

डेटा ब्रीच की वार्षिक संख्या

अधिकतर वे अत्यंत धनाढ्य लोगों या हाई-प्रोफाइल व्यक्तियों को लक्षित करते हैं और अपने खाते को संभालने और लेने के लिए क्रेडेंशियल स्टफिंग नामक तकनीक का उपयोग करते हैं। यह एक स्वचालित प्रक्रिया है जिसमें लक्ष्य के स्वामित्व वाले कई खातों के खिलाफ अर्जित क्रेडेंशियल चलाना शामिल है।

और जैसा कि आप जानते हैं, लोगों को कई साइटों पर एक ही पासवर्ड का उपयोग करने की प्रवृत्ति होती है। आप शायद दोषी भी हैं। और इस तरह से धोखेबाज खातों का उपयोग करने में सक्षम होते हैं, जिसके बाद वे क्रेडिट कार्ड नंबर और अन्य व्यक्तिगत रूप से पहचान की जानकारी सहित किसी भी मूल्यवान डेटा के निकास के लिए आगे बढ़ते हैं।

यह एक खाता पीड़ित के अन्य सभी खातों के लिए प्रवेश द्वार के रूप में समाप्त हो सकता है।

अब बड़े सवाल पर। आप इस बारे में क्या कर रहे हैं?

कदम आप खाते को रोकने के लिए ले जा सकते हैं पर ले लो

एक खाते के कई निहितार्थ होते हैं लेकिन आपके व्यवसाय में खोए हुए विश्वास के रूप में कोई भी गंभीर नहीं है। आपने कभी भी किसी को अपने पासवर्ड का पुन: उपयोग करने के लिए खाता स्वामी को दोष नहीं दिया, लेकिन आप हमेशा उस कंपनी के बने रहेंगे जो हैक हो गई थी।

सौभाग्य से, ऐसे उपाय हैं जो आप इन हमलों को रोकने के लिए कर सकते हैं। कोई भी अपने आप में पर्याप्त नहीं है और इसलिए मैं कई तरीकों का उपयोग करने की सलाह देता हूं। हैकर्स हर दिन होशियार हो रहे हैं और हमेशा आपके सिस्टम में घुसपैठ करने के नए तरीके लेकर आ रहे हैं।

पहला चरण सरल है। उपयोगकर्ता शिक्षा। जोर दें कि खाता स्वामी अद्वितीय पासवर्ड का उपयोग करें और कमजोर पासवर्ड को हटाने के लिए आपकी साइट पर पासवर्ड आवश्यकताओं को लागू करें। वैकल्पिक रूप से, आप अनुशंसा कर सकते हैं कि वे पासवर्ड मैनेजर का उपयोग करें।

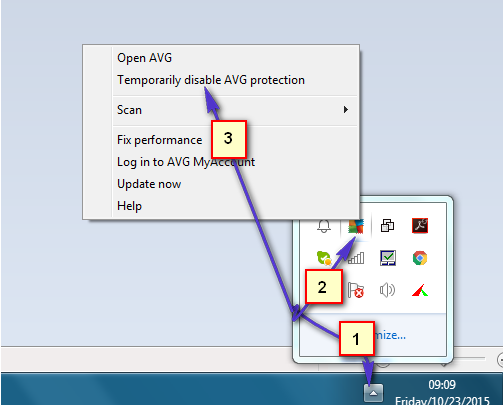

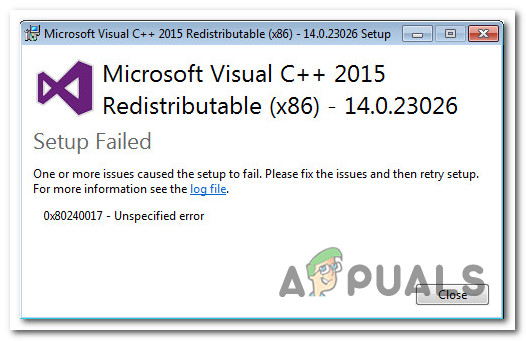

ATO को रोकने के लिए आप जो अन्य कदम उठा सकते हैं, उनमें पासवर्ड रेकॉर्डिंग, मल्टीफ़ॉर्मर ऑथेंटिकेशन का उपयोग करना, और उजागर डेटा को खोजने के लिए वेब को स्कैन करना जो आपके ग्राहक के खाते से समझौता कर सकते हैं। मुझे लगता है कि अंतिम उपाय सबसे प्रभावी है।

पासवर्ड एक डेटा ब्रीच में शामिल किया गया है

इस पोस्ट में, मैं 5 उपकरणों की सिफारिश करने जा रहा हूं जो उपरोक्त तकनीकों में से कम से कम एक का उपयोग करते हैं। आप तब एक का चयन कर सकते हैं जो आपको सबसे अधिक सूट करता है।

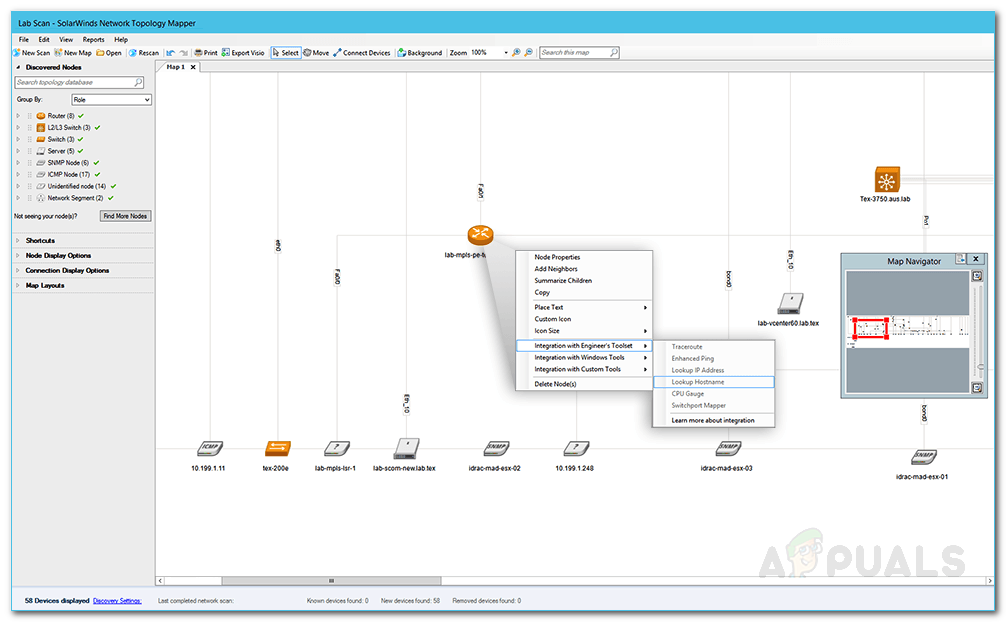

1. SolarWinds पहचान की निगरानी

अब कोशिश करो

अब कोशिश करो पहचान मॉनिटर अभी तक सोलरविंड के सुरक्षा समाधान के अद्भुत पोर्टफोलियो के लिए एक और अमूल्य परिवर्धन है। यह एक बड़ी डेटा कंपनी SolarWinds और Spycloud के बीच एक सहयोगात्मक प्रयास है, जो कि उजागर डेटा के अपने विस्तार और अद्यतित डेटाबेस के लिए अच्छी तरह से जाना जाता है।

SolarWinds पहचान की निगरानी

और जैसा कि आप पहले ही काट चुके हैं, यह समाधान वेब को स्कैन करके काम करता है और यह निर्धारित करने की कोशिश करता है कि क्या आपका मॉनिटर किया गया डेटा डेटा ब्रीच का हिस्सा है।

डेटाबेस को लगातार अपडेट किया जा रहा है और चूंकि आइडेंटिटी मॉनिटर वास्तविक समय में काम करता है इसलिए आपको आश्वासन दिया जा सकता है कि आपको तुरंत सूचित कर दिया जाएगा कि आपकी साख उजागर हो गई है। ईमेल के माध्यम से अलर्ट भेजे जाते हैं।

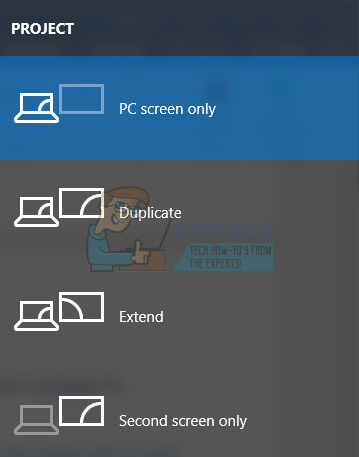

इस उपकरण का उपयोग पूरे डोमेन या विशिष्ट ईमेल पतों की निगरानी के लिए किया जा सकता है। लेकिन जो बात मुझे सबसे ज्यादा पसंद है, वह यह है कि एक बार जब आप एक डोमेन जोड़ लेते हैं, तो आप इससे जुड़े सभी ईमेल पतों पर भी नजर रख सकेंगे।

आइडेंटिटी मॉनिटर मुख्य डैशबोर्ड पर कालानुक्रमिक सूची में सभी डेटा ब्रीच घटनाओं को उजागर करता है। यदि आपको इसका पालन करना कठिन लगता है, तो उनके पास ब्रीच टाइमलाइन का चित्रमय प्रतिनिधित्व भी है। ग्राफ पर एक विशिष्ट घटना पर क्लिक करें और यह आपको लीक के स्रोत की तरह अतिरिक्त जानकारी देगा।

मुझे यह भी पसंद है कि इस उपकरण के उपयोगकर्ता इंटरफ़ेस को कितनी अच्छी तरह व्यवस्थित किया गया है। सब कुछ अच्छी तरह से लेबल किया गया है और आपको इसकी आवश्यकता है कि आप इसके माध्यम से नेविगेट कर सकें।

आइडेंटिटी मॉनिटर मेन डैशबोर्ड

SolarWinds पहचान मॉनिटर एक वेब अनुप्रयोग के रूप में उपलब्ध है और 5 प्रीमियम योजनाओं में आता है। सबसे बुनियादी योजना $ 1795 से शुरू होती है और दो डोमेन और 25 गैर-कार्य ईमेल की निगरानी कर सकती है। आप मुफ्त में उत्पाद का परीक्षण भी कर सकते हैं लेकिन आप केवल एक ईमेल की निगरानी तक ही सीमित रहेंगे।

2. Iovation

डेमो का अनुरोध करें

डेमो का अनुरोध करें IOation भी ATO को रोकने के लिए एक बढ़िया उपाय है लेकिन Identity Monitor से विभिन्न तकनीकों का उपयोग करता है। और भी बेहतर, यह लॉगिन के बाद उपयोगकर्ता की निगरानी करना जारी रखता है। इसका मतलब यह है कि अगर, किसी तरह, धोखेबाज लॉगिन के दौरान पता लगाने से बचने का प्रबंधन करते हैं, तो उन्हें तब भी ध्वजांकित किया जा सकता है यदि उपकरण खाते में संदिग्ध गतिविधि का पता लगाता है।

Iovation ATO को रोकने में मदद करने में सक्षम है जो आपको अपने सभी व्यावसायिक अनुप्रयोगों में मल्टीकलर प्रमाणीकरण को मूल रूप से जोड़ने की अनुमति देता है।

और तीन तरीके हैं जिनसे आप उपयोगकर्ता को प्रमाणित कर सकते हैं। वे कुछ जानते हैं जो वे जानते हैं (ज्ञान), कुछ उनके पास है (अधिकार), या कुछ वे हैं (विरासत)। इस जानकारी को सत्यापित करने के लिए आप जिन तरीकों का उपयोग कर सकते हैं, उनमें फिंगरप्रिंट स्कैन, फेशियल स्कैन, पिन कोड, जियोफेंसिंग आदि शामिल हैं।

बढ़िया खबर। आप अपने व्यवसाय के लिए खाते के जोखिम कारक के आधार पर प्रमाणीकरण की गंभीरता को परिभाषित कर सकते हैं। तो, रिस्कियर एक लॉगिन आवश्यक प्रमाणीकरण जितना मजबूत है।

Iovation

एक अन्य तरीका है कि Iovation खाता टेक ओवर रोकता है डिवाइस मान्यता के माध्यम से है। उपयोगकर्ता को अपने खाते तक पहुंचने के लिए उन्हें एक उपकरण की आवश्यकता होती है। यह एक मोबाइल फोन, कंप्यूटर, टैबलेट या गेमिंग कंसोल भी हो सकता है। इन उपकरणों में से प्रत्येक में एक आईपी पता, व्यक्तिगत रूप से पहचान योग्य जानकारी (पीआईआई) है, और अन्य विशेषताएं जो Iovation टकराती हैं और एक विशिष्ट पहचान फिंगरप्रिंट बनाने के लिए उपयोग करती हैं।

इसलिए, उपकरण यह पता लगा सकता है कि किसी खाते को एक्सेस करने के लिए किसी नए उपकरण का उपयोग किया जाता है या उसके द्वारा एकत्रित विशेषताओं के आधार पर, यह निर्धारित कर सकता है कि उपकरण खाते के लिए जोखिम है या नहीं।

नकारात्मक पक्ष पर, यह तकनीक समस्याग्रस्त हो सकती है यदि यह कहें कि वास्तविक खाता स्वामी किसी वीपीएन सॉफ़्टवेयर का उपयोग कर रहा है। आपके आईपी पते को खराब करने की कोशिश करना Iovation द्वारा उपयोग किए जाने वाले जोखिम संकेतों में से एक है। अन्य संकेतों में टोर नेटवर्क, जियोलोकेशन विसंगतियों और डेटा असंगतियों का उपयोग करना शामिल है।

3. NETACEA

डेमो का अनुरोध करें

डेमो का अनुरोध करें हमारी तीसरी सिफारिश, NETACEA गैर-मानव लॉगिन गतिविधि का पता लगाने के लिए व्यवहार और मशीन लर्निंग एल्गोरिदम का उपयोग करके एटीओ को रोकने में मदद करती है।

नेटैक

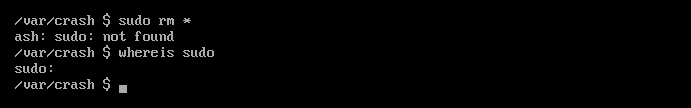

आप इस उद्देश्य के लिए पहले से ही वेब एप्लिकेशन फ़ायरवॉल (WAF) का उपयोग कर रहे हैं, लेकिन वर्तमान बॉट अधिक परिष्कृत हो गए हैं और वास्तविक मानव व्यवहार की नकल करने और आपके फ़ायरवॉल को बायपास करने में सक्षम हैं।

जब आपके बॉट्स का उपयोग आपके व्यवसाय खातों में प्रवेश करने के लिए किया जा रहा है, तो यह टूल लाखों डेटा बिंदुओं का गहन विश्लेषण करता है। एक बार जब यह एक दुष्ट लॉगिन का पता लगाता है तो इसे या तो ब्लॉक कर सकता है, इसे रीडायरेक्ट कर सकता है या आपको सूचित कर सकता है ताकि आप आवश्यक उपाय कर सकें।

नकारात्मक पक्ष पर, टूल तब नोटिस नहीं कर सकता जब कोई धोखाधड़ी किसी खाते को लेने के लिए वास्तविक डिवाइस का उपयोग करता है, हालांकि यह बहुत अधिक संभावना नहीं है क्योंकि एटीओ एक नंबर गेम है। हैकर्स कम से कम समय में अधिक से अधिक खातों में लॉग इन करना चाहते हैं।

लेकिन उल्टा, Netacea भी पता लगा सकता है जब एक हैकर एक खाते में अपना रास्ता मजबूर करने की कोशिश कर रहा है। क्रेडेंशियल स्टफिंग और पाशविक बल हमले दो मुख्य तरीके हैं जो हैकर्स सिस्टम तक पहुंच प्राप्त करने के लिए उपयोग करते हैं।

Netacea व्यवहार अवलोकन

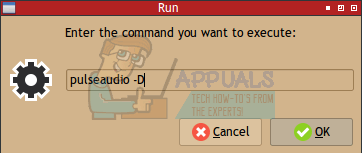

NETACEA सभी प्लेटफार्मों पर काम करता है, चाहे वह एक वेबसाइट हो, एक ऐप हो, या एक API हो और इसके लिए आगे कॉन्फ़िगरेशन या प्रोग्रामिंग की आवश्यकता नहीं होती है।

साथ ही, इसे तीन विधियों का उपयोग करके लागू किया जा सकता है। यह CDN के माध्यम से, रिवर्स प्रॉक्सी के माध्यम से या एपीआई-आधारित एकीकरण के माध्यम से है।

4. ENZOIC

अब कोशिश करो

अब कोशिश करो ENZOIC ATO रोकथाम समाधान एक ठोस उपकरण है जो आइडेंटिटी मॉनिटर के समान काम करता है। यह आपके डेटाबेस के खिलाफ आपके मॉनिटर किए गए डेटा को यह जांचने के लिए चलाता है कि क्या यह डेटा ब्रीच में समझौता किया गया है।

एक बार जब यह पहचान लेता है कि डेटा उजागर हो गया है, तो यह आपको विभिन्न खतरे की शमन प्रक्रियाओं को निष्पादित करने की अनुमति देता है जैसे कि उजागर पासवर्ड रीसेट करना या शायद इन खातों तक पहुंच को प्रतिबंधित करना।

Enzoic

फिर, क्या आश्वस्त है कि आपके मॉनिटर किए गए डेटा को एक डेटाबेस के खिलाफ चलाया जाएगा, जिसमें स्वचालन और मानव बुद्धि के संयोजन के माध्यम से एकत्र किए गए अरबों के टूटे हुए डेटा शामिल हैं।

ENZOIC एक वेब सेवा के रूप में उपलब्ध है और REST तकनीक का उपयोग करता है जो आपकी वेबसाइट के साथ एकीकृत करने के लिए सरल बनाता है। एकीकरण प्रक्रिया को और आसान बनाने के लिए सॉफ्टवेयर डेवलपमेंट किट का उपयोग करना भी आसान है।

ध्यान दें कि इस प्रक्रिया को पहचान मॉनिटर जैसे अन्य उत्पादों के विपरीत कुछ प्रोग्रामिंग ज्ञान की आवश्यकता होगी, जिसमें आपको केवल लॉग इन करने और तुरंत अपने खातों की निगरानी शुरू करने की आवश्यकता है।

यह सुनिश्चित करने के लिए कि उनके डेटाबेस में जानकारी लीक नहीं हुई है, इसे एन्क्रिप्टेड और एक नमकीन और दृढ़ता से हैशेड प्रारूप में संग्रहीत किया गया है। एनज़ोइक कर्मचारी भी इसे डिक्रिप्ट नहीं कर सकते हैं।

ENZOIC को Amazon Web Services पर होस्ट किया गया है, जो इसे लगभग 200ms का सर्वश्रेष्ठ प्रतिक्रिया समय का उत्पादन करने की अनुमति देता है।

वे एक 45-दिवसीय नि: शुल्क परीक्षण प्रदान करते हैं, लेकिन आपको पहले अपना विवरण भरना होगा। उसके बाद, आप अपनी ज़रूरत के अनुसार लाइसेंस खरीद सकते हैं।

5. इंपावरा

डेमो का अनुरोध करें

डेमो का अनुरोध करें Imperva ATO समाधान NETACEA के समान तकनीक का उपयोग करता है। यह उपयोगकर्ता और आपकी वेबसाइट या एप्लिकेशन के बीच बातचीत का विश्लेषण करता है और निर्धारित करता है कि लॉगिन प्रयास स्वचालित है या नहीं।

उनके पास एक एल्गोरिथ्म है जो जानबूझकर यातायात का अध्ययन करता है और दुर्भावनापूर्ण लॉगिन की पहचान करता है।

वैश्विक खुफिया जानकारी के आधार पर नियमों को लगातार अपडेट किया जाता है। Imperva खाता अधिग्रहणों को अंजाम देने के लिए इस्तेमाल किए जा रहे नए तरीकों का पता लगाने के लिए वैश्विक नेटवर्क का लाभ उठाता है और मशीन के माध्यम से अपने टूल को इन प्रयासों के खिलाफ सुरक्षा प्रदान करने में सक्षम है।

Imperva

सरलीकृत प्रबंधन और सुरक्षा के लिए, इंपावरा आपको लॉगिन गतिविधियों में पूर्ण दृश्यता प्रदान करता है। इस तरह से आप बता सकते हैं कि आपकी साइट पर कब हमला हो रहा है और किन उपयोगकर्ता खातों को लक्षित किया जा रहा है, जिससे आप तुरंत प्रतिक्रिया कर सकें।

उपकरण में एक नि: शुल्क परीक्षण नहीं है लेकिन आप नि: शुल्क डेमो का अनुरोध कर सकते हैं।