Softpedia

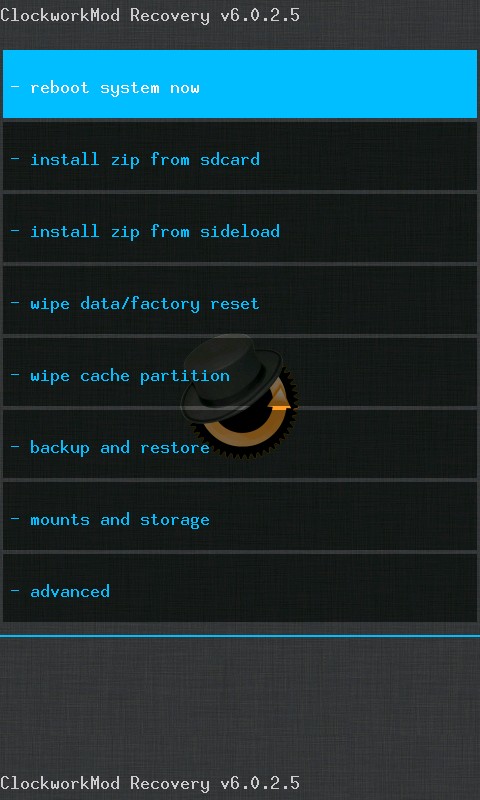

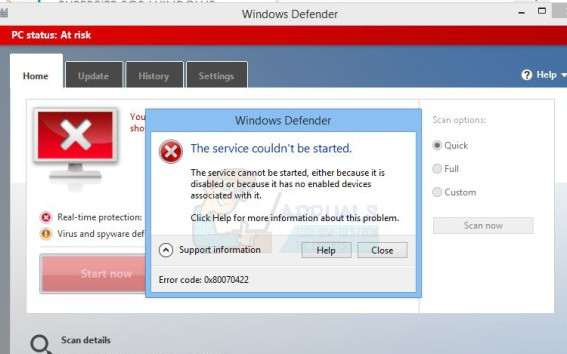

क्राउडस्ट्रीक, इंक में ईडीआर रणनीति के उपाध्यक्ष एलेक्स इओन्सकु ने एक ट्वीट में, उन्होंने ब्लैक हैट यूएसए 2018 सुरक्षा सम्मेलन के लिए कुछ समय में ही गिटहब में रिंग 0 आर्मी नाइफ (r0ak) की रिहाई की घोषणा की। उन्होंने सभी विंडोज डोमेन सिस्टम के लिए टूल को कम-से-कम और बिल्ट-इन होने का वर्णन किया: विंडोज 8 और उसके बाद का। यह टूल हाइपर्वाइज़र कोड इंटीग्रिटी (HVCI), सिक्योर बूट और विंडोज डिफेंडर एप्लीकेशन गार्ड (WDAG) वातावरण में रिंग 0 पढ़ने, लिखने और डिबगिंग निष्पादन की अनुमति देता है, एक ऐसा करतब जो इन वातावरणों में स्वाभाविक रूप से प्राप्त करना अक्सर मुश्किल होता है।

सिर्फ समय के लिए #काली टोपी , मैंने रिंग 0 आर्मी नाइफ (r0ak) पर जारी किया है https://t.co/ILcO7MoSw3 । पूर्ण ड्राइवर-कम, बिल्ट-इन, विंडोज 8+ रिंग 0 मनमाने ढंग से पढ़ने / लिखने / डिबगिंग टूल के लिए HVCI / सिक्योर बूट / WDAG वातावरण जहां स्थानीय डिबगिंग को सेट करना अक्सर असंभव होता है। pic.twitter.com/bPlSDBVoRr

- एलेक्स आयनस्कु (@aionescu) 6 अगस्त 2018

एलेक्स Ionescu की उम्मीद है बोले इस वर्ष के ब्लैक हट यूएसए सम्मेलन में मंडेला बे, लास वेगास में 4 से 9 अगस्त के लिए निर्धारित किया गया है। 4 से 7 अगस्त तकनीकी प्रशिक्षण कार्यशालाओं से युक्त होगा जबकि 8 और 9 अगस्त को आईटी सुरक्षा जगत के कुछ प्रमुख नामों के भाषण, ब्रीफिंग, प्रेजेंटेशन और बिजनेस हॉल देखने को मिलेंगे, जिसमें Ionscu सहित दुनिया के सबसे नवीनतम शोधों को साझा करने की उम्मीद है। , आईटी सुरक्षा समुदाय के बीच विकास, और रुझान। एलेक्स आयनस्कु ने 'द विंडोज नोटिफिकेशन फैसिलिटी: पिल्लिंग ऑफ द प्याज द मोस्ट अनडाइम्डनेटेड कर्नेल अटैक सरफेस अभी तक' नामक एक बात प्रस्तुत कर रहा है। उनकी प्री-टॉक रिलीज़ इस बारे में सही है कि वह किस बारे में बोलना चाहते हैं।

इस सम्मेलन में ओपन सोर्स टूल और शून्य दिन के कारनामों को खुले तौर पर साझा किए जाने की उम्मीद है और यह उचित प्रतीत होता है कि Ionescu विंडोज के लिए मुफ्त रिंग 0 रीड, राइटिंग और डीबगिंग निष्पादन उपकरण के साथ आया है। विंडोज प्लेटफॉर्म पर आने वाली कुछ सबसे बड़ी चुनौतियों में इसके विंडोज डीबगर और SysInternal टूल्स की सीमाएं शामिल हैं जो आईटी समस्या निवारण के लिए सर्वोपरि हैं। जब वे विंडोज एपीआई की अपनी पहुंच में सीमित होते हैं, तो इओन्सक्यू का उपकरण कर्नेल और सिस्टम-स्तरीय मुद्दों का त्वरित रूप से निवारण करने के लिए एक स्वागत योग्य आपातकालीन हॉटफ़िक्स के रूप में आगे आता है, जिसका विश्लेषण करना आम तौर पर असंभव होगा।

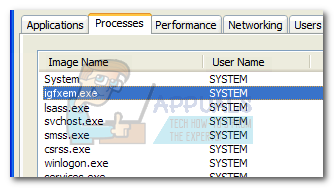

एलेक्स Ionescu द्वारा अंगूठी 0 सेना चाकू। GitHub

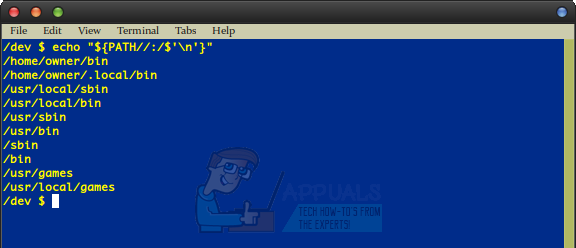

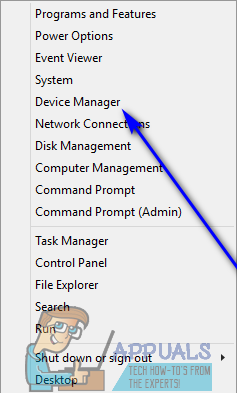

चूंकि केवल preexisting, बिल्ट-इन और Microsoft हस्ताक्षरित Windows फ़ंक्शंस को सभी प्रकार के कार्यों के साथ नियोजित किया जाता है, जिन्हें KCFG बिटमैप का एक हिस्सा कहा जाता है, यह टूल किसी भी सुरक्षा जांच का उल्लंघन नहीं करता है, किसी भी विशेषाधिकार वृद्धि की मांग करता है, या अपने 3 का उपयोग करता हैतृतीयपार्टी के चालक इसके संचालन को अंजाम देते हैं। टूल ऑपरेटिंग सिस्टम की मूलभूत संरचना पर काम करता है, विंडो मैनेजर (ईटीडब्ल्यू) के लिए एक इवेंट ट्रेसिंग प्राप्त करने के लिए विंडो प्रबंधक के विश्वसनीय फ़ॉन्ट सत्यापन जांच के निष्पादन प्रवाह को पुनर्निर्देशित करके कार्यशील वस्तु के पूर्ण निष्पादन के लिए अतुल्यकालिक अधिसूचना (WORK -QUEUE_ITEM) प्राप्त करता है। कर्नेल-मोड बफ़र्स और सामान्य ऑपरेशन की बहाली।

जैसा कि यह टूल विंडोज में ऐसी अन्य कार्यात्मकताओं की सीमाओं को हल करता है, यह सीमाओं के अपने सेट के साथ आता है। हालांकि, ये वही हैं जो आईटी विशेषज्ञ निपटने के लिए तैयार हैं क्योंकि उपकरण आवश्यक बुनियादी प्रक्रिया के सफल निष्पादन के लिए अनुमति देता है। ये सीमाएं हैं कि उपकरण एक समय में केवल 4GB डेटा पढ़ सकता है, एक बार में 32-बिट डेटा लिख सकता है, और केवल 1 स्केलर पैरामीटर फ़ंक्शन निष्पादित कर सकता है। इन सीमाओं को आसानी से दूर किया जा सकता था, क्योंकि उपकरण को एक अलग तरीके से प्रोग्राम किया गया था, लेकिन इओन्सक्यू का दावा है कि उन्होंने टूल को इस तरह से रखने के लिए चुना क्योंकि यह प्रदर्शन करता है कि यह क्या करने के लिए कुशलतापूर्वक काम करता है और यह सब मायने रखता है।