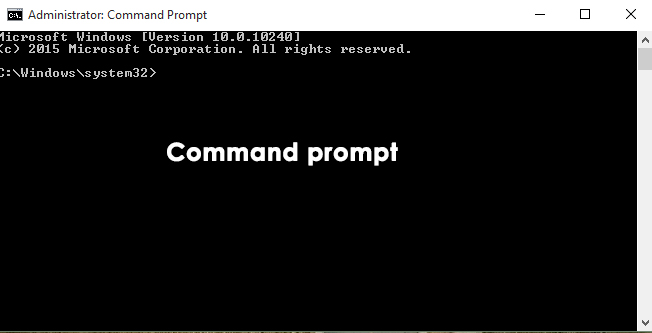

छवि कंप्यूटर से ली गई है

Windows फ़ाइल प्रकार '.SettingContent-ms', शुरुआत में 2015 में Windows 10 में पेश किया गया था, यह स्कीमा में दीपलिंक विशेषता का उपयोग करते हुए कमांड निष्पादन के लिए असुरक्षित है-जो स्वयं एक सरल XML दस्तावेज़ है।

के मैट नेल्सन SpecterOps खोजा और रिपोर्ट की गई भेद्यता का उपयोग किया जा सकता है जो हमलावरों द्वारा आसान पेलोड के लिए उपयोग किया जा सकता है

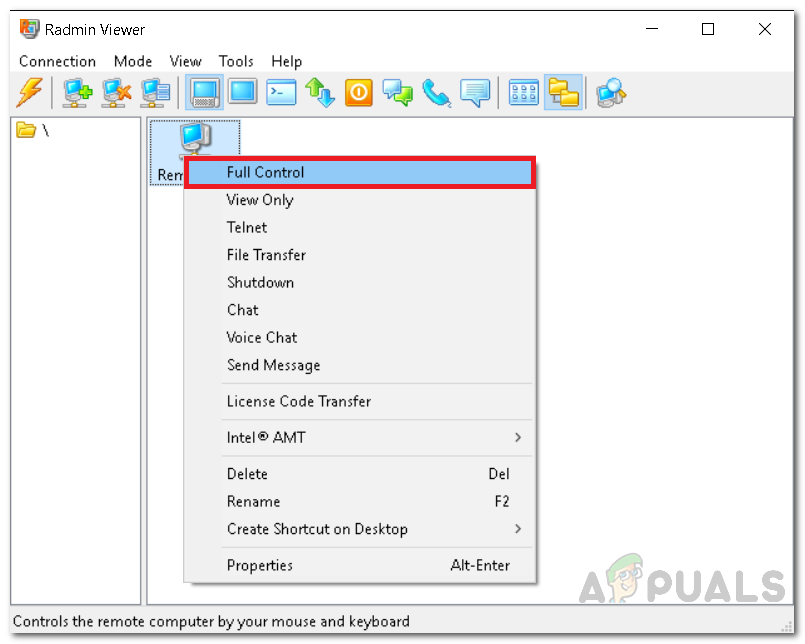

हमलावर इंटरनेट से डाउनलोड खींचने के लिए SettingContent-ms फ़ाइल का उपयोग कर सकते हैं जो गंभीर क्षति की कई संभावनाएं पैदा करता है क्योंकि इसका उपयोग उन फ़ाइलों को डाउनलोड करने के लिए किया जा सकता है जो दूरस्थ कोड निष्पादन की अनुमति दे सकते हैं।

यहां तक कि Office 2016 के OLE ब्लॉक नियम और ASR के चाइल्ड प्रोसेस क्रिएशन नियम से भी हमलावर सक्षम हो सकता है। OL ब्लॉक के माध्यम से OL ब्लॉक को खाली कर सकता है। Office फ़ोल्डर में एक श्वेतसूची पथ के साथ संयुक्त .Content-ms फ़ाइल फ़ाइलें हमलावर को इन नियंत्रणों को दरकिनार करने और मनमाने ढंग से निष्पादित करने की अनुमति दे सकती हैं। AppVLP फ़ाइल का उपयोग करके स्पेक्ट्रोऑप्स ब्लॉग पर मैट के रूप में प्रदर्शित कमांड।

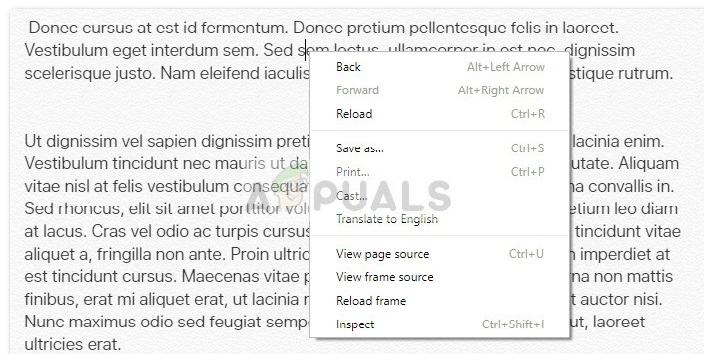

OLE / ASR चोरी पेलोड - स्पेक्ट्रोऑप्स

डिफ़ॉल्ट रूप से, कार्यालय दस्तावेजों को MOTW के रूप में चिह्नित किया जाता है और संरक्षित दृश्य में खुलता है, कुछ फाइलें हैं जो अभी भी OLE की अनुमति देती हैं और संरक्षित दृश्य द्वारा ट्रिगर नहीं की जाती हैं। आदर्श रूप से SettingContent-ms फ़ाइल को C: Windows ImmersiveControlPelel के बाहर किसी भी फ़ाइल को निष्पादित नहीं किया जाना चाहिए।

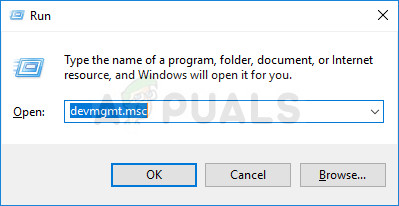

मैट ने एचसीआर में रजिस्ट्री संपादक के माध्यम से 'डेलीगेटएक्स्यूट्यूट' को सेट करके अपने हैंडलर को मारकर फ़ाइल स्वरूपों को न्यूट्रिंग करने का सुझाव दिया: SettingContent Open Command को फिर से खाली करने के लिए - हालांकि, कोई गारंटी नहीं है कि ऐसा करने से विंडोज टूट जाएगी। इससे पहले कि आप यह प्रयास करें एक पुनर्स्थापना बिंदु बनाया जाए।