ड्रॉपबॉक्स

क्लाउड आधारित भंडारण समाधान: ड्रॉपबॉक्स में एक DLL अपहरण इंजेक्शन और कोड निष्पादन भेद्यता पाई गई है। ड्रॉपबॉक्स के 54.5.90 संस्करण को प्रभावित करने के बाद पाया गया कि इस सप्ताह की शुरुआत में भेद्यता का सामना पहली बार किया गया था। तब से, भेद्यता का पता लगाया गया है और शोध किया गया है, अब यह उपयोगकर्ताओं के लिए जानकारी के सामने की रेखाओं से सावधान रहना है।

ZwX सिक्योरिटी रिसर्चर द्वारा प्रकाशित किए गए शोषण के विवरण के अनुसार, विंडोज के लिए ड्रॉपबॉक्स में मौजूद एप्लिकेशन के वर्जन 54.5.90 में भेद्यता मौजूद है। भेद्यता 4 विशेष पुस्तकालयों में लूप के छेद और विसंगतियों से निकलती है। ये पुस्तकालय हैं: cryptbase.dll, CRYPTSP.dll, msimg32.dll और netapi32.dll। इन पुस्तकालयों में लीव से कमजोरियां उत्पन्न होती हैं और प्रभाव के कारण वापस आती हैं और इन पुस्तकालयों की खराबी का भी कारण बनती हैं, जिसके परिणामस्वरूप ड्रॉपबॉक्स क्लाउड सेवा की कुल संख्या वापस आ जाती है।

भेद्यता दूर से शोषक है। यह निर्विवाद रूप से दुर्भावनापूर्ण हमलावर के लिए DLL कॉलिंग भेद्यता का शोषण करने की अनुमति देता है, ताकि DLL कॉल को संशोधित करके जांच की जा सके ताकि दुर्भावनापूर्ण रूप से तैयार DLL फ़ाइल गलती से उन्नत अनुमतियों के साथ खोली गई हो (जैसा कि DLL फ़ाइलों के लिए दी गई है)। एक उपयोगकर्ता जिसका डिवाइस इस शोषण से गुजर रहा है, को यह एहसास नहीं हुआ कि जब तक सिस्टम में मैलवेयर इंजेक्ट करने के लिए प्रक्रिया का शोषण नहीं किया गया है। DLL इंजेक्शन और निष्पादन किसी भी उपयोगकर्ता इनपुट की आवश्यकता के बिना पृष्ठभूमि में चलता है ताकि इसका मनमाना कोड चलाया जा सके।

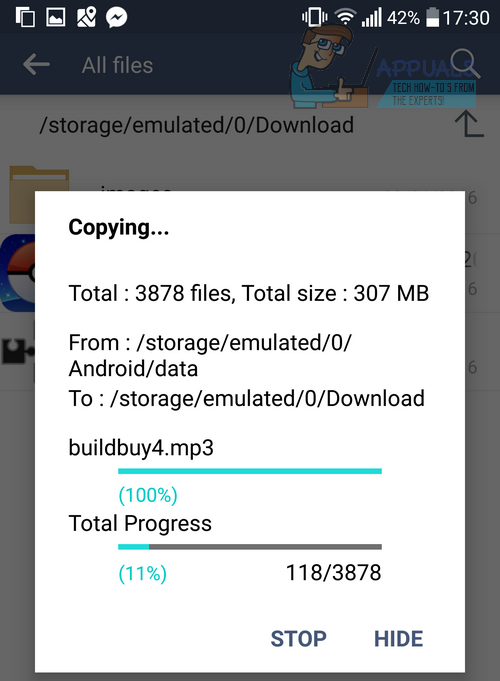

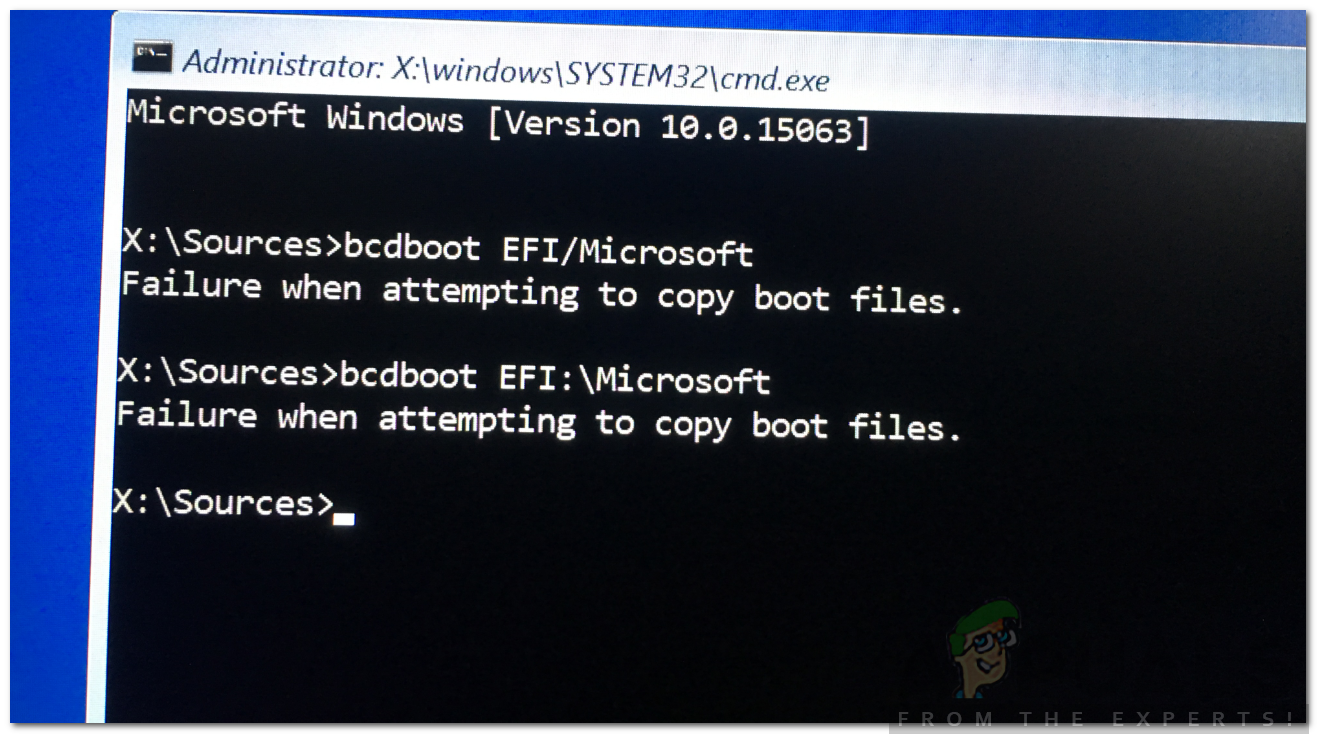

भेद्यता को पुन: उत्पन्न करने के लिए, अवधारणा का प्रमाण इस प्रकार है कि पहले एक दुर्भावनापूर्ण DLL फ़ाइल को एक साथ रखा जाना चाहिए और फिर नाम बदलकर एक पारंपरिक ड्रॉपबॉक्स DLL फ़ाइल की तरह दिखना चाहिए जिसे सेवा आमतौर पर सिस्टम में कॉल करेगी। अगला, इस फ़ाइल को प्रोग्राम फ़ाइलों के तहत विंडोज सी ड्राइव में ड्रॉपबॉक्स फ़ोल्डर में कॉपी किया जाना चाहिए। एक बार ड्रॉपबॉक्स को इस संदर्भ में लॉन्च करने के बाद, यह नामांकित नाम के एक DLL फ़ाइल पर कॉल करेगा और एक बार दुर्भावनापूर्ण फ़ाइल को शीर्षक भ्रम द्वारा उसके स्थान पर निष्पादित किया जाता है, तैयार किए गए DLL पर कोड निष्पादित करेगा, जिससे सिस्टम पर एक दूरस्थ हमलावर पहुंच की अनुमति होगी मालवेयर को डाउनलोड करने और फैलाने के लिए।

इस सब के साथ सामना करने के लिए, दुर्भाग्य से, विक्रेता द्वारा कोई शमन कदम, तकनीक या अपडेट अभी तक प्रकाशित नहीं हुए हैं, लेकिन इस तरह के शोषण के जोखिम की गंभीर ग्रेड गंभीरता के कारण बहुत जल्द एक अपडेट की उम्मीद की जा सकती है।

टैग ड्रॉपबॉक्स

![Windows अद्यतन त्रुटि 0x80070020 [हल]](https://jf-balio.pt/img/how-tos/22/windows-update-error-0x80070020.png)

![[FIX] फायर स्टिक वाई-फाई से कनेक्ट नहीं](https://jf-balio.pt/img/how-tos/87/fire-stick-not-connecting-wi-fi.jpg)