इंटेल

आगामी इंटेल का अगला जीन टाइगर लेक मोबिलिटी सीपीयू है नियंत्रण-प्रवाह प्रवर्तन प्रौद्योगिकी होगी। यह कई प्रकार के मैलवेयर को रोकने के लिए एक प्रभावी प्रवेश द्वार के रूप में काम करेगा। इंटेल सीईटी सुविधा अनिवार्य रूप से सीपीयू के अंदर संचालन के प्रवाह को नियंत्रित करती है और यह सुनिश्चित करती है कि सीपीयू के माध्यम से मैलवेयर कई अनुप्रयोगों तक पहुंचने से प्रतिबंधित है।

इंटेल सीपीयू को नियमित रूप से सुरक्षा कमजोरियों से युक्त पाया गया है। हालांकि कंपनी ने जोखिम को कम करने के लिए पैच जारी किए हैं, अधिकांश समाधानों का प्रदर्शन पर थोड़ा नकारात्मक प्रभाव पड़ा है। इंटेल लगातार स्थिति को दूर करने के लिए प्रतीत होता है। आगामी टाइगर लेक सीपीयू, जो उन्नत 10nm नोड पर आधारित हैं, सिस्टम में घुसने से पहले जोखिम से निपटने के लिए सीईटी के साथ इनबिल्ट आएंगे। तकनीक लगभग चार साल पुरानी है।

इंटेल टाइगर लेक मोबिलिटी सीपीयू और पीसी की सुरक्षा कैसे करेगा?

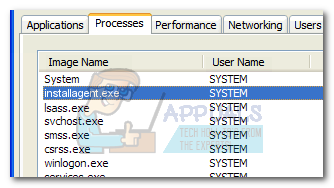

नियंत्रण-प्रवाह प्रवर्तन प्रौद्योगिकी या सीईटी 'नियंत्रण प्रवाह' से संबंधित है, जिसका उपयोग उस क्रम का वर्णन करने के लिए किया जाता है जिसमें सीपीयू के अंदर संचालन निष्पादित होता है। परंपरागत रूप से, मैलवेयर जो एक डिवाइस पर चलने का प्रयास करता है, अन्य ऐप में कमजोरियों का शिकार करने की कोशिश करता है ताकि उनका नियंत्रण प्रवाह बाधित हो सके। यदि खोजा गया है, तो मैलवेयर किसी अन्य ऐप के संदर्भ में चलाने के लिए अपना दुर्भावनापूर्ण कोड डाल सकता है।

इंटेल का अगला जीन टाइगर लेक मोबिलिटी सीपीयू है दो नए सुरक्षा तंत्रों के माध्यम से नियंत्रण प्रवाह की सुरक्षा के लिए सीईटी पर भरोसा करेगा। मैलवेयर को आगे नहीं बढ़ाने के लिए CET में शैडो स्टैक और इनडायरेक्ट ब्रांच ट्रैकिंग है। शैडो स्टैक अनिवार्य रूप से ऐप के इच्छित नियंत्रण प्रवाह की एक प्रतिलिपि बनाता है, और CPU के सुरक्षित क्षेत्र में शैडो स्टैक को संग्रहीत करता है। यह सुनिश्चित करता है कि ऐप के इच्छित निष्पादन क्रम में कोई अनधिकृत परिवर्तन न हों।

#Intel शुरूआत #AntiMalwareCETTechnology टाइगर लेक सीपीयू के लिए - https://t.co/7WjGlNJAZf

- Techpopx (@TechpopX) 15 जून, 2020

अप्रत्यक्ष शाखा ट्रैकिंग प्रतिबंधित करता है और सीपीयू 'जंप टेबल' का उपयोग करने के लिए एक एप्लिकेशन की क्षमता में अतिरिक्त सुरक्षा को जोड़ने से रोकता है। ये अनिवार्य रूप से मेमोरी लोकेशन हैं जो किसी एप्लिकेशन के नियंत्रण प्रवाह में उपयोग किए जाने वाले या फिर से उपयोग किए जाने वाले (पुनः) हैं।

शैडो स्टैक आमतौर पर इस्तेमाल की जाने वाली तकनीक के खिलाफ कंप्यूटर को ढाल देगा, जिसे रिटर्न ओरिएंटेड प्रोग्रामिंग (आरओपी) कहा जाता है। इस तकनीक में, मैलवेयर ने अपने ही दुर्भावनापूर्ण कोड को एक वैध ऐप के नियंत्रण प्रवाह में जोड़ने के लिए RET (रिटर्न) निर्देश का दुरुपयोग किया है। दूसरी ओर, इनडायरेक्ट ब्रांच ट्रैकिंग जंप ओरिएंटेड प्रोग्रामिंग (JOP) और कॉल ओरिएंटेड प्रोग्रामिंग (COP) नामक दो तकनीकों से रक्षा करती है। मैलवेयर JMP (जंप) या CALL निर्देशों का दुरुपयोग करने का प्रयास एक वैध ऐप की जंप टेबल को हाईजैक करने के लिए कर सकता है।

डेवलपर्स के पास पर्याप्त समय था कि वे अपने सॉफ्टवेयर और सीईटी को संलग्न करें, इंटेल का दावा करें:

सीईटी फीचर को पहली बार 2016 में वापस प्रकाशित किया गया था। इसलिए सॉफ्टवेयर निर्माताओं के पास इंटेल सीपीयू की पहली श्रृंखला के लिए अपने कोड को समायोजित करने का समय है जो इसका समर्थन करेगा, कंपनी का दावा है। अब Intel को CET निर्देशों का समर्थन करने वाले CPU को शिप करना होगा। अन्य ऑपरेटिंग सिस्टम सहित एप्लिकेशन और प्लेटफॉर्म, सुरक्षा और सीईटी प्रदान करने के लिए ऑप्ट-इन सक्रिय कर सकते हैं।

की अच्छी व्याख्या @intel यह #Security #tech कि महत्वपूर्ण भेद्यता को काटता है #Malware । CET में उपलब्ध होगा #लैपटॉप इंटेल टाइगर लेक मोबाइल प्रोसेसर के साथ, छुट्टियों के मौसम के लिए अपेक्षित है। https://t.co/OU2yZvzP3q

- माइकफेबस - ठीक है, लोग! (@MikeFeibus) 15 जून, 2020

इंटेल ने चुना है 10nm टाइगर लेक, हार्डवेयर-आधारित मालवेयर सुरक्षा सुविधा को शामिल करने के लिए लंबे समय में सीपीयू निर्माता का उचित माइक्रोआर्किटेक्चर विकास। कंपनी ने आश्वासन दिया है कि प्रौद्योगिकी डेस्कटॉप और सर्वर प्लेटफार्मों में भी उपलब्ध होगी।

टैग इंटेल