इंटेल

इंटेल सीपीयू, विशेष रूप से सर्वर और मेनफ्रेम में उपयोग किए जाने वाले, एक सुरक्षा दोष के प्रति संवेदनशील पाए गए, जो हमलावरों को संसाधित किए जा रहे डेटा को स्नूप करने की अनुमति देता है। सर्वर-ग्रेड Intel Xeon और अन्य समान प्रोसेसर के भीतर सुरक्षा बग संभावित रूप से हमलावरों को एक साइड-चैनल हमले शुरू करने की अनुमति दे सकता है जो सीपीयू पर काम कर रहा है और डेटा को समझने और लेने के लिए हस्तक्षेप कर सकता है।

एम्स्टर्डम में व्रीजे विश्वविद्यालय के शोधकर्ताओं ने बताया कि इंटेल के सर्वर-ग्रेड प्रोसेसर एक भेद्यता से पीड़ित हैं। उन्होंने दोष को डब किया है, जिसे नेटसीएटी के रूप में गंभीर रूप में वर्गीकृत किया जा सकता है। भेद्यता हमलावरों के लिए संभावना को खोलता है सीपीयू में चलने वाली प्रक्रियाओं और डेटा का अनुमान लगाने के लिए। सुरक्षा दोष का दूर से फायदा उठाया जा सकता है और जो कंपनियां इन Intel Xeon प्रोसेसर पर भरोसा करती हैं, वे केवल हमलों और डेटा चोरी के प्रयासों को सीमित करने के लिए अपने सर्वर और मेनफ्रेम के जोखिम को कम करने का प्रयास कर सकती हैं।

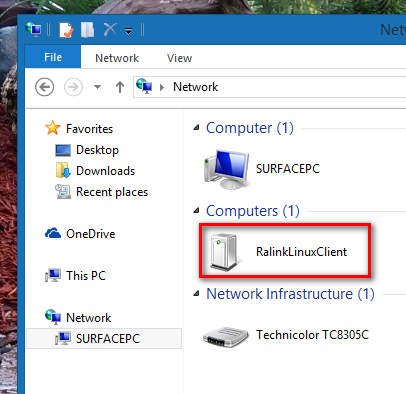

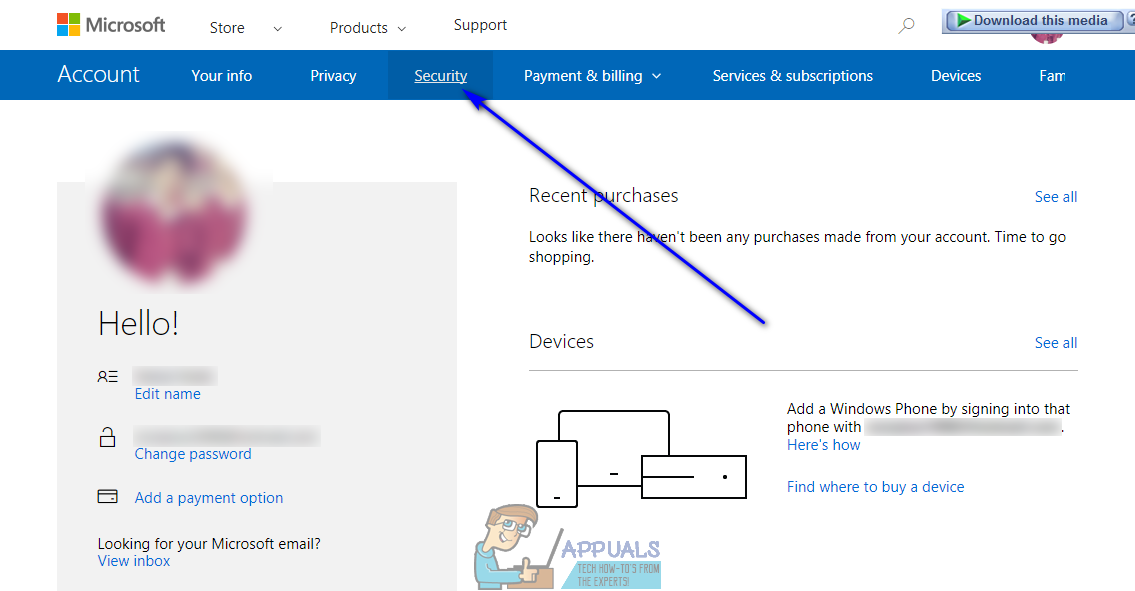

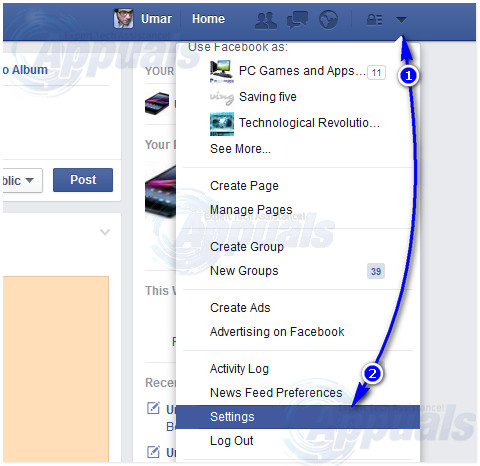

डीडीआईओ और आरडीएमए टेक्नोलॉजीज के साथ इंटेल एक्सोन सीपीयू

व्रीजे विश्वविद्यालय के सुरक्षा शोधकर्ताओं ने विवरणों में सुरक्षा कमजोरियों की जांच की और पाया कि केवल कुछ विशिष्ट इंटेल ज़ेनॉन सीपीयू प्रभावित हुए थे। इससे भी महत्वपूर्ण बात यह है कि इन सीपीयू में दो विशिष्ट इंटेल तकनीकें होने की आवश्यकता थी जिनका दोहन किया जा सकता है। शोधकर्ताओं के अनुसार हमले के लिए मुख्य रूप से एक्सोन सीपीयू लाइन में पाए गए दो इंटेल प्रौद्योगिकियों की जरूरत थी: डेटा-डायरेक्ट आई / ओ टेक्नोलॉजी (डीडीआईओ) और रिमोट डायरेक्ट मेमोरी एक्सेस (आरडीएमए), सफल होने के लिए। के बारे में विवरण NetCAT भेद्यता एक शोध पत्र में उपलब्ध है । आधिकारिक तौर पर NetCAT सुरक्षा दोष के रूप में चिह्नित किया गया है CVE-2,019-11,184 ।

इंटेल के लिए प्रतीत होता है इंटेल Xeon CPU लाइनअप में से कुछ में सुरक्षा भेद्यता को स्वीकार किया । कंपनी ने एक सुरक्षा बुलेटिन जारी किया जो नोट किया कि नेटसीएटी एक्सोन ई 5, ई 7, और एसपी प्रोसेसर को प्रभावित करता है जो डीडीआईओ और आरडीएमए का समर्थन करते हैं। अधिक विशेष रूप से, डीडीआईओ के साथ एक अंतर्निहित मुद्दा साइड-चैनल हमलों को सक्षम करता है। डीडीआईओ 2012 से इंटेल ज़ेनॉन सीपीयू में प्रचलित है। दूसरे शब्दों में, वर्तमान में सर्वर और मेनफ्रेम में उपयोग किए जाने वाले कई पुराने सर्वर-ग्रेड इंटेल एक्सोन सीपीयू असुरक्षित हो सकते हैं।

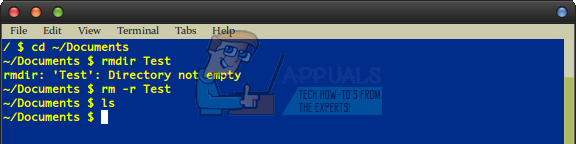

किसी व्यक्ति के एसएसएच पासवर्ड को समझाना संभव है क्योंकि वे इसे इंटेल के नेटवर्किंग प्रौद्योगिकी में एक दिलचस्प साइड-चैनल भेद्यता का दोहन करके नेटवर्क पर एक टर्मिनल में टाइप करते हैं, इन्फोसेक गुरु कहते हैं। https://t.co/X0jZpgCSks और इंटेल सीपीयू बग गिफ्ट आते रहते हैं।

- यूनिक्सवर्स (@nixcraft) में सर्वश्रेष्ठ लिनक्स ब्लॉग 10 सितंबर, 2019

दूसरी ओर, व्रीजे यूनिवर्सिटी के शोधकर्ताओं ने कहा कि आरडीएमए नेट नेट को 'लक्ष्य सर्वर पर नेटवर्क पैकेट के सापेक्ष मेमोरी स्थान को नियंत्रित करने' की अनुमति देता है। सीधे शब्दों में कहें, यह एक पूरी तरह से हमले का एक और वर्ग है जो न केवल सीपीयू द्वारा चल रही प्रक्रियाओं की जानकारी को सूँघ सकता है, बल्कि यह उसी तरह से हेरफेर भी कर सकता है।

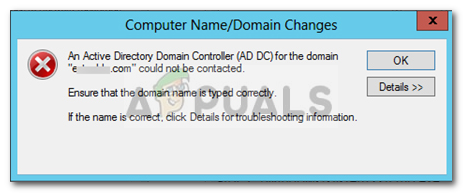

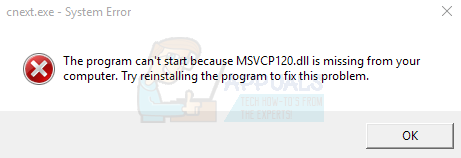

भेद्यता का अर्थ है कि नेटवर्क पर अविशिष्ट डिवाइस 'अब SSH सत्र में कीस्ट्रोक्स जैसे संवेदनशील डेटा को दूरस्थ सर्वर से लीक कर सकते हैं जिसमें कोई स्थानीय पहुंच नहीं है।' कहने की जरूरत नहीं है, यह काफी गंभीर सुरक्षा जोखिम है जो डेटा अखंडता के लिए खतरा है। संयोग से, Vrije विश्वविद्यालय के शोधकर्ताओं ने इंटेल Zenon CPUs के भीतर सुरक्षा भेद्यता के बारे में न केवल इंटेल को सतर्क किया था, बल्कि इस वर्ष जून के महीने में डच राष्ट्रीय साइबर सुरक्षा केंद्र भी। प्रशंसा के एक टोकन के रूप में और इंटेल के साथ भेद्यता के प्रकटीकरण के समन्वय के लिए, विश्वविद्यालय ने एक इनाम भी प्राप्त किया। सटीक राशि का खुलासा नहीं किया गया है, लेकिन मुद्दे की गंभीरता को देखते हुए, यह पर्याप्त हो सकता है।

NetCAT सुरक्षा भेद्यता के खिलाफ सुरक्षा कैसे करें?

वर्तमान में, नेटसीएटी सुरक्षा भेद्यता के खिलाफ सुरक्षा के लिए एकमात्र सुनिश्चित पद्धति डीडीआईओ सुविधा को पूरी तरह से अक्षम करना है। इसके अलावा, शोधकर्ता सावधान कर रहे हैं कि प्रभावित इंटेल Xeon प्रोसेसर वाले उपयोगकर्ता सुरक्षित होने के लिए RDMA सुविधा को भी अक्षम कर दें। कहने की जरूरत नहीं है, कई सिस्टम प्रशासक अपने सर्वर में DDIO को छोड़ना नहीं चाह सकते क्योंकि यह एक महत्वपूर्ण विशेषता है।

इंटेल ने कहा है कि एक्सोन सीपीयू उपयोगकर्ताओं को 'अविश्वासित नेटवर्क से सीधे पहुंच को सीमित करना चाहिए' और 'सॉफ्टवेयर मॉड्यूल का उपयोग समय के हमलों के लिए प्रतिरोधी, निरंतर-समय शैली कोड का उपयोग करके किया जाता है।' हालांकि, व्रीजे यूनिवर्सिटी के शोधकर्ता इस बात पर जोर देते हैं कि मात्र सॉफ्टवेयर मॉड्यूल नेटकैट के खिलाफ सही मायने में बचाव करने में सक्षम नहीं हो सकता है। हालांकि, मॉड्यूल भविष्य में इसी तरह के कारनामों में मदद कर सकते हैं।

टैग इंटेल