विंडोज 10 सुरक्षा अद्यतन KB4465065 और KB4346084- Microsoft

Microsoft ने विंडोज 10 स्पेक्टर वेरिएंट के लिए मुट्ठी भर नए अपडेट्स जारी किए। ये अपडेट्स आरएसआरई, एसएसबी और एल 1 टर्मिनल फॉल्ट जैसे स्पेक्टर सुरक्षा कमजोरियों को संबोधित करते हैं।

चेंजलॉग्स का सुझाव है कि Microsoft ने इस बार निम्नलिखित तीन प्रमुख कमजोरियों को संबोधित करने का निर्णय लिया:

- स्पेक्टर वेरिएंट 3a (CVE-2018-3640: 'दुष्ट प्रणाली रजिस्टर पढ़ें (RSRE)')

- स्पेक्टर वेरिएंट 4 (CVE-2018-3639: 'सट्टा स्टोर बायपास (SSB)')

- L1TF (CVE-2018-3620, CVE-2018-3646: 'L1 टर्मिनल फॉल्टर)

उल्लेखनीय है कि ये अपडेट सिर्फ इंटेल डिवाइसों के लिए जारी किया गया है। अद्यतनों को शुरू में अगस्त 2018 में उपयोगकर्ताओं के लिए शुरू किया गया था, लेकिन हालिया रिलीज़ में कुछ अतिरिक्त संवर्द्धन शामिल हैं जिन्हें निम्नलिखित पर देखा जा सकता है:

KB4465065 - विंडोज 10 संस्करण 1809

KB4346084 - विंडोज 10 संस्करण 1803

KB4346085 - विंडोज 10 संस्करण 1709

KB4346086 - विंडोज 10 संस्करण 1703

KB4346087 - विंडोज 10 संस्करण 1607

RSRE, SSB और L1 टर्मिनल फॉल्ट क्या हैं?

दुष्ट प्रणाली रजिस्टर पढ़ें

यह एक और हमला विधि है जिसे वेरिएंट 3 ए के रूप में भी जाना जाता है। हमलावर पक्ष चैनल कैश और का उपयोग करके कुछ सिस्टम रजिस्टर स्थिति का मूल्य बदल देता हैसट्टा निष्पादनतरीकों। कर्नेल एड्रेस स्पेस रैंडमाइजेशन प्रोटेक्शन को इस भेद्यता के परिणामस्वरूप हमलावर द्वारा बाईपास किया जाता है। यद्यपि 3a संस्करण विधि संवेदनशील उपयोगकर्ता डेटा को उजागर करने में सक्षम नहीं है, फिर भी यह हमलावर को कुछ डेटा संरचनाओं के लिए भौतिक पते को उजागर करने की अनुमति दे सकता है।

एल 1 टर्मिनल फाल्ट

L1 टर्मिनल फाल्ट एक अन्य प्रकार की हार्डवेयर सुरक्षा भेद्यता है जो CPU स्तर 1 डेटा कैश से गुप्त जानकारी को निकालता है। Centaur, AMD सहित कुछ अन्य गैर-इंटेल विक्रेताओं के साथ इस भेद्यता के कारण विभिन्न इंटेल प्रोसेसर प्रभावित हुए हैं। भेद्यता दुर्भावनापूर्ण अनुप्रयोगों को ऑपरेटिंग सिस्टम मेमोरी या एप्लिकेशन डेटा में डेटा मानों को बदलने की अनुमति देती है।

सट्टा स्टोर बायपास

सट्टा स्टोर बाईपास मूल रूप से एक हार्डवेयर सुरक्षा भेद्यता है जो ठीक उसी तरह से काम करता है जैसे कि मेल्टडाउन और स्पेक्टर सुरक्षा कमजोरियां। इंटेल के अनुसार, इस बात की संभावना कम है कि उपयोगकर्ता भेद्यता से प्रभावित हो सकते हैं। आप वेरिएंट 4 के खिलाफ आंशिक सुरक्षा की उम्मीद कर सकते हैं यदि आप उन वेब ब्राउज़रों का उपयोग कर रहे हैं जो स्पेक्टर वेरिएंट 1 और 2 को कम करने की क्षमता रखते हैं। इंटेल एक माइक्रोकोड पैच (अगले कुछ हफ्तों में) जारी करने के लिए तैयार है जो वेरिएंट से निपटने के लिए है। 4।

भेद्यता के खिलाफ पूर्ण सुरक्षा सुनिश्चित करने के लिए, उपयोगकर्ताओं को विंडोज के लिए स्पेक्टर शमन को सक्षम करने की आवश्यकता होती है ग्राहक और विंडोज सर्वर ।

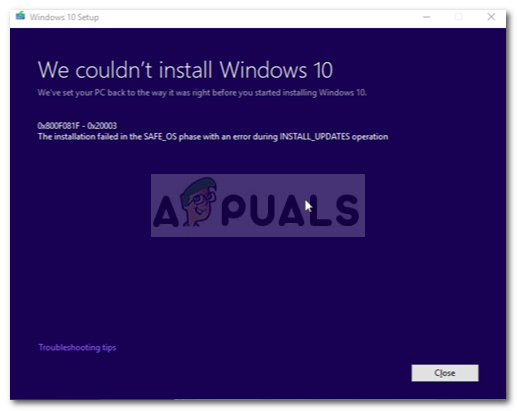

क्या अपडेट में कोई ज्ञात समस्याएँ हैं?

शुक्र है कि Microsoft ने इस समय कोई ज्ञात समस्या सूचीबद्ध नहीं की है। आदर्श रूप से, उपयोगकर्ताओं को स्थापना के दौरान किसी भी तकनीकी समस्या का सामना नहीं करना पड़ेगा और अपडेट आसानी से स्थापित होने की उम्मीद है। ये अपडेट सीधे से इंस्टॉल किए जा सकते हैं Microsoft अद्यतन कैटलॉग । जबकि कुछ उपयोगकर्ताओं के लिए कुछ अपवाद अपेक्षित हो सकते हैं। यदि आप उनमें से एक हैं, तो कृपया इन समस्याओं को Microsoft को रिपोर्ट करें, ताकि उन्हें अगले रिलीज़ में ठीक किया जा सके।

टैग खिड़कियाँ