विंडोज 10

Windows 10 के नवीनतम संस्करणों, अर्थात् v1903 और v1909, में एक शोषणकारी सुरक्षा भेद्यता है, जिसका उपयोग सर्वर संदेश ब्लॉक (एसएमबी) प्रोटोकॉल का फायदा उठाने के लिए किया जा सकता है। SMBv3 सर्वर और ग्राहकों को सफलतापूर्वक समझौता किया जा सकता है और मनमाना कोड चलाने के लिए उपयोग किया जा सकता है। इससे भी अधिक महत्वपूर्ण बात यह है कि कुछ सरल तरीकों का उपयोग करके सुरक्षा भेद्यता का दूर से फायदा उठाया जा सकता है।

Microsoft ने Microsoft सर्वर संदेश ब्लॉक 3.1.1 (SMB) प्रोटोकॉल में एक नई सुरक्षा भेद्यता को स्वीकार किया है। ऐसा प्रतीत होता है कि कंपनी ने इस सप्ताह के पैच मंगलवार अपडेट के दौरान पहले गलती से विवरण लीक कर दिया था। भेद्यता दूर से शोषण किया जा सकता है किसी SMB सर्वर या क्लाइंट पर कोड निष्पादित करने के लिए। अनिवार्य रूप से, यह एक संबंधित RCE (रिमोट कोड निष्पादन) बग है।

Microsoft SMBv3 के अंदर सुरक्षा भेद्यता की पुष्टि करता है:

में सुरक्षा सलाहकार कल प्रकाशित, Microsoft ने समझाया कि भेद्यता विंडोज 10 और विंडोज सर्वर के 1903 और 1909 संस्करणों को प्रभावित करती है। हालाँकि, कंपनी को यह इंगित करने की जल्दी थी कि अभी तक इस दोष का दोहन नहीं किया गया है। संयोग से, कंपनी ने कथित तौर पर CVE-2020-0796 के रूप में टैग की गई सुरक्षा भेद्यता के बारे में विवरण लीक कर दिया। लेकिन ऐसा करते समय, कंपनी ने कोई तकनीकी विवरण प्रकाशित नहीं किया। Microsoft ने बग का वर्णन करते हुए केवल संक्षिप्त सारांश प्रस्तुत किया। उसी पर उठाते हुए, कई डिजिटल सुरक्षा उत्पाद कंपनियां जो कंपनी के सक्रिय सुरक्षा कार्यक्रम का हिस्सा हैं और बग जानकारी के लिए जल्दी पहुंच प्राप्त करती हैं, जानकारी प्रकाशित की।

CVE-2020-0796 - एक 'कीड़ा' SMBv3 भेद्यता।

महान…

pic.twitter.com/E3uPZkOyQN

- मालवेयरहंटरटेम (@malwrhunterteam) 10 मार्च, 2020

यह ध्यान रखना महत्वपूर्ण है कि SMBv3 सुरक्षा बग में अभी तक पैच तैयार नहीं है। यह स्पष्ट है कि Microsoft ने शुरू में इस भेद्यता के लिए एक पैच जारी करने की योजना बनाई होगी, लेकिन फिर वह उद्योग भागीदारों और विक्रेताओं को अपडेट करने में विफल रहा। इसके कारण सुरक्षा भेद्यता का प्रकाशन हुआ जो अभी भी जंगली में शोषण किया जा सकता है।

हमलावर SMBv3 सुरक्षा भेद्यता का खुलासा कैसे कर सकते हैं?

हालांकि विवरण अभी भी उभर रहे हैं, विंडोज 10 संस्करण 1903, विंडोज सर्वर v1903 (सर्वर कोर इंस्टॉलेशन), विंडोज 10 v1909 और विंडोज सर्वर v1909 (सर्वर कोर इंस्टॉलेशन) चलाने वाले कंप्यूटर सिस्टम प्रभावित हैं। हालाँकि, यह काफी संभावना है कि पहले Windows OS की पुनरावृत्तियों को भी कमजोर किया जा सकता है।

Microsoft के SMBv3 कार्यान्वयन में एक महत्वपूर्ण बग रहस्यमय परिस्थितियों में प्रकाशित किया गया था। https://t.co/8kGcNEpw7R

- जैक व्हिटकर (@zackwhittaker) 11 मार्च, 2020

SMBv3 सुरक्षा भेद्यता की मूल अवधारणा और प्रकार के बारे में बताते हुए, Microsoft ने कहा: “SMB सर्वर के विरुद्ध भेद्यता का दोहन करने के लिए, एक अनधिकृत हमलावर एक लक्षित SMBv3 सर्वर पर विशेष रूप से तैयार किए गए पैकेट भेज सकता है। एक SMB क्लाइंट के खिलाफ भेद्यता का फायदा उठाने के लिए, एक अनजाने हमलावर को एक दुर्भावनापूर्ण SMBv3 सर्वर को कॉन्फ़िगर करने और इसे कनेक्ट करने के लिए एक उपयोगकर्ता को समझाने की आवश्यकता होगी। '

हालांकि विवरण आने में थोड़ा डर है, विशेषज्ञों का कहना है कि SMBv3 बग दूरस्थ हमलावरों को कमजोर प्रणालियों का पूर्ण नियंत्रण लेने की अनुमति दे सकता है। इसके अलावा, सुरक्षा भेद्यता भी खराब हो सकती है। दूसरे शब्दों में, हमलावर समझौता किए गए SMBv3 सर्वर के माध्यम से हमलों को स्वचालित कर सकते हैं और कई मशीनों पर हमला कर सकते हैं।

नई सुरक्षा भेद्यता से Windows OS और SMBv3 सर्वर की सुरक्षा कैसे करें?

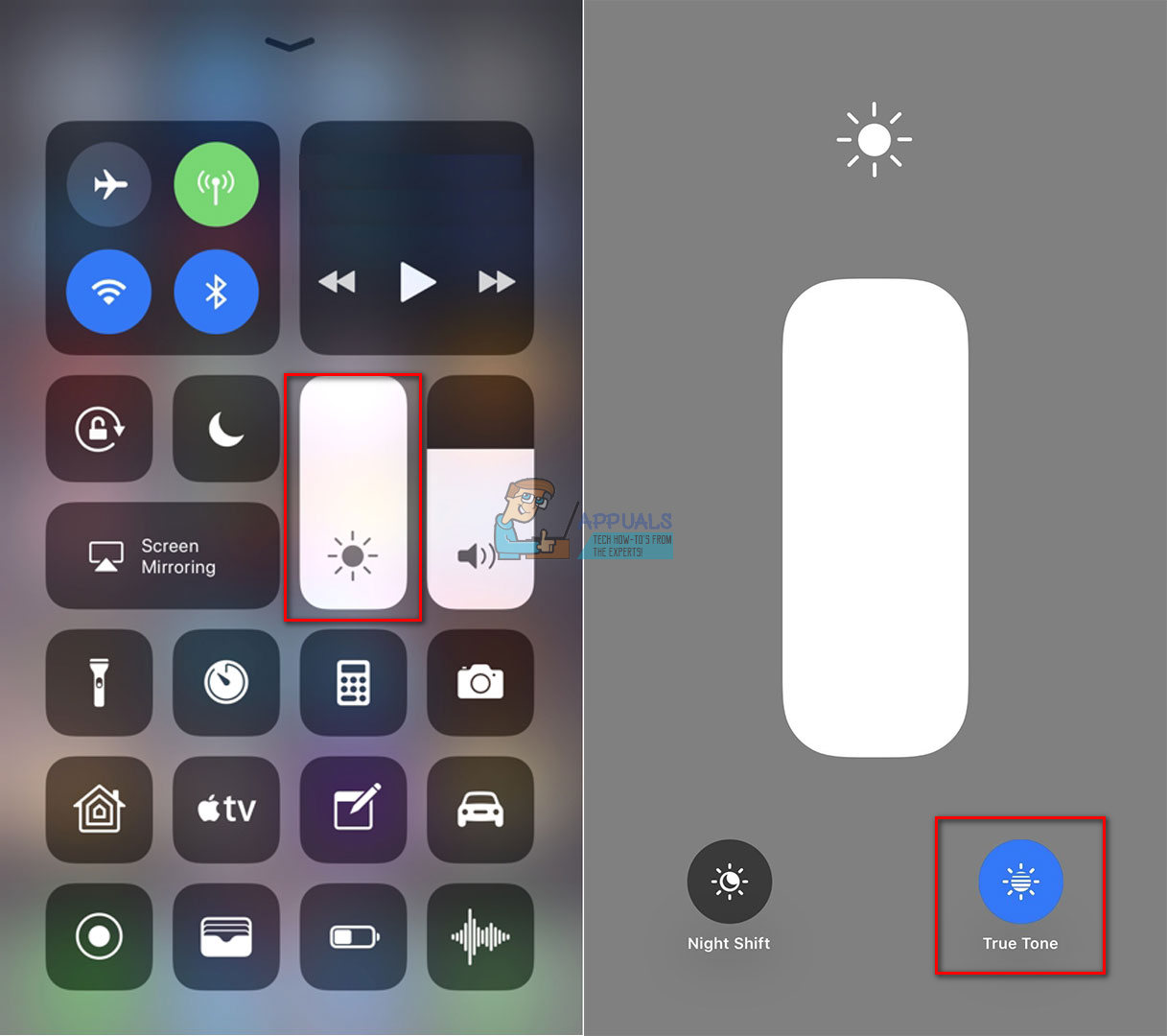

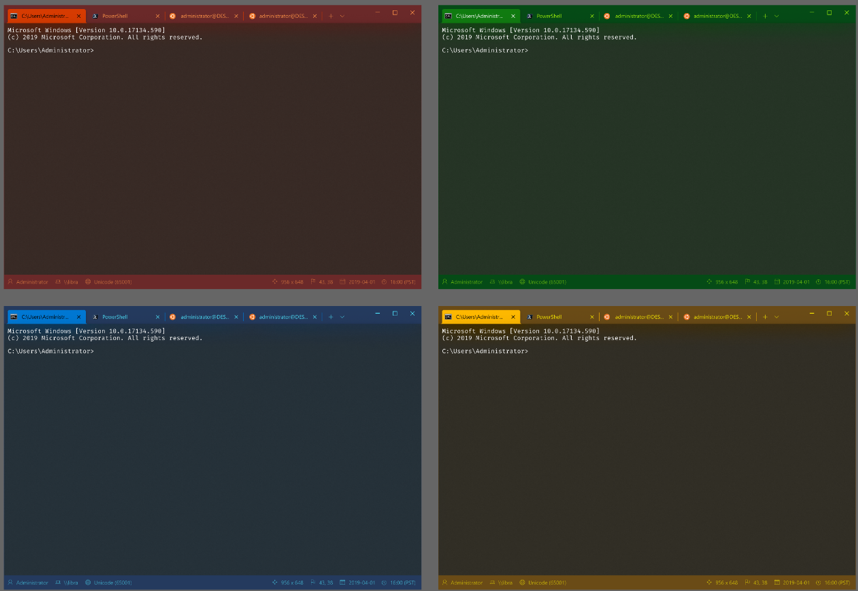

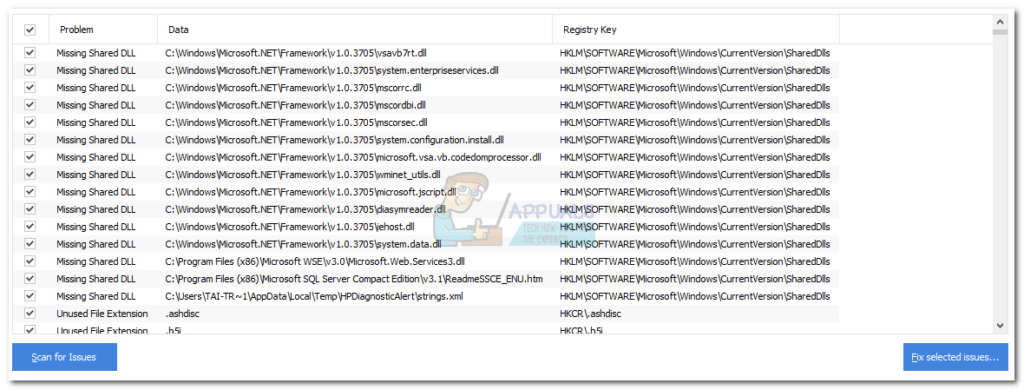

Microsoft ने SMBv3 के अंदर सुरक्षा भेद्यता के अस्तित्व को स्वीकार किया हो सकता है। हालाँकि, उसी की सुरक्षा के लिए कंपनी ने कोई पैच पेश नहीं किया है। उपयोगकर्ता कर सकते हैं हमलावरों को रोकने के लिए SMBv3 संपीड़न को अक्षम करें एक SMB सर्वर के खिलाफ भेद्यता का शोषण करने से। PowerShell के अंदर निष्पादित करने के लिए सरल कमांड निम्न है:

Set-ItemProperty -Path 'HKLM: SYSTEM CurrentControlSet Services LanmanServer Parameters' DisableCompression -Type DWORD -Value 1 -Force

SMBv3 सुरक्षा भेद्यता के खिलाफ अस्थायी सुरक्षा को पूर्ववत करने के लिए, निम्न कमांड दर्ज करें:

Set-ItemProperty -Path 'HKLM: SYSTEM CurrentControlSet Services LanmanServer Parameters' DisableCompression -Type DWORD -Value 0 -Force

कंपनियों के लिए बहुत कमजोर नहीं हैं # SMBv3 CVE-2020-0796, वे अभी भी Windows XP / 7 और Server 2003/2008 चला रहे हैं। #SmbGhost #CoronaBlue pic.twitter.com/uONXfwWljO

- CISOwithHoodie (@SecGuru_OTX) 11 मार्च, 2020

यह ध्यान रखना महत्वपूर्ण है कि विधि व्यापक नहीं है, और केवल एक हमलावर को विलंबित या अस्वीकृत कर देगा। Microsoft फ़ायरवॉल और क्लाइंट कंप्यूटरों पर TCP पोर्ट 45 445 ’को ब्लॉक करने की सलाह देता है। 'यह उद्यम परिधि के बाहर उत्पन्न होने वाले हमलों से नेटवर्क को बचाने में मदद कर सकता है। इंटरनेट आधारित हमलों से बचने में मदद करने के लिए एंटरप्राइज परिधि में प्रभावित बंदरगाहों को अवरुद्ध करना सबसे अच्छा बचाव है।

टैग खिड़कियाँ विंडोज 10