साइबर स्पेस चित्रण

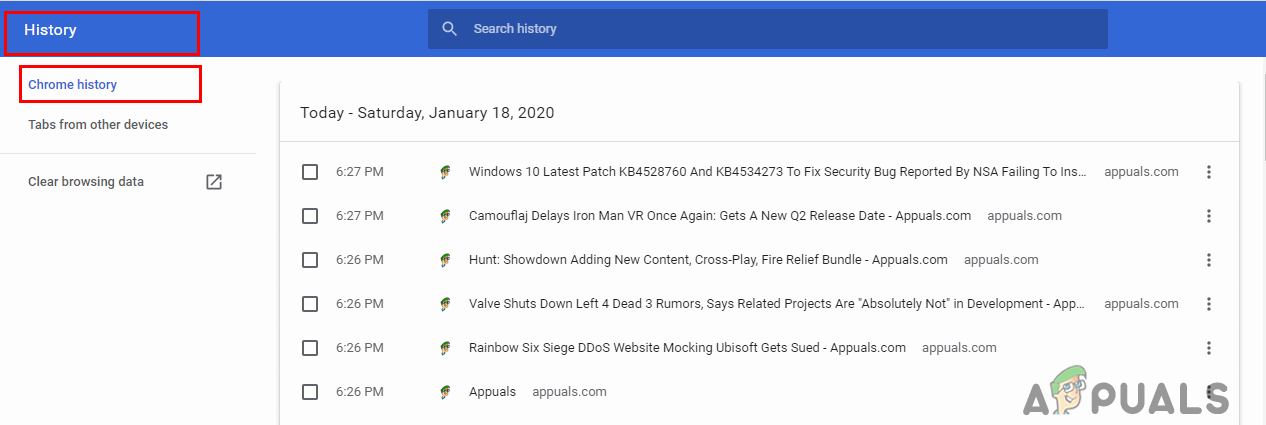

माइक्रोसॉफ्ट ने एक दिन पहले विंडोज 10 ऑपरेटिंग सिस्टम (ओएस) के लिए एक महत्वपूर्ण अपडेट जारी किया। हालांकि, यहां तक कि इस अपडेट में एक दिलचस्प, सरल और अभी तक अत्यधिक शक्तिशाली सुरक्षा दोष से बचाने के लिए पैच नहीं है। Windows 10 के उन्नत टास्क शेड्यूलर में भेद्यता मौजूद है। जब शोषण किया जाता है, तो टास्क शेड्यूलर अनिवार्य रूप से शोषक को पूर्ण प्रशासनिक विशेषाधिकार प्रदान कर सकता है।

एक हैकर, जो ऑनलाइन उपनाम 'सैंडबॉक्सएस्पर' से जाता है, बग को पोस्ट करता है। जाहिर है, शोषण के विंडोज 10 में गंभीर सुरक्षा निहितार्थ हैं। दिलचस्प बात यह है कि, हैकर ने जीआईटीएचबी पर शून्य-दिन का शोषण करने के लिए चुना, सॉफ्टवेयर टूल और विकास कोड का एक भंडार जिसे माइक्रोसॉफ्ट ने हाल ही में हासिल किया था। यहां तक कि हैकर ने विंडोज 10 ऑपरेटिंग सिस्टम को प्रभावित करने वाले शून्य-दिन भेद्यता के लिए प्रूफ-ऑफ-कॉन्सेप्ट (PoC) शोषण कोड जारी किया।

शोषण मुख्य रूप से शून्य-दिन की श्रेणी में आता है क्योंकि Microsoft अभी तक इसे स्वीकार नहीं करता है। एक बार जब विंडोज 10 निर्माता संज्ञान लेता है, तो उसे एक पैच पेश करना चाहिए जो टास्क शेड्यूलर के भीतर मौजूद खामियों को दूर करेगा।

टास्क शेड्यूलर विंडोज 95 के दिनों से मौजूद विंडोज ओएस के मुख्य घटकों में से एक है। माइक्रोसॉफ्ट ने लगातार उपयोगिता में सुधार किया है जो अनिवार्य रूप से ओएस उपयोगकर्ताओं को पूर्वनिर्धारित समय पर या निर्दिष्ट समय अंतराल के बाद प्रोग्राम या स्क्रिप्ट के लॉन्च को शेड्यूल करने की अनुमति देता है। । GitHub पर पोस्ट किए गए कारनाम it SchRpcRegisterTask ’का उपयोग करता है, जो टास्क शेड्यूलर में सर्वर के साथ कार्यों को पंजीकृत करने की एक विधि है।

अभी तक अज्ञात कारणों के लिए, कार्यक्रम अनुमतियों के लिए पूरी तरह से जाँच नहीं करता है जितना कि यह होना चाहिए। इसलिए, इसका उपयोग एक मनमाना DACL (विवेकाधीन अभिगम नियंत्रण सूची) अनुमति सेट करने के लिए किया जा सकता है। दुर्भावनापूर्ण इरादे से या यहां तक कि निचले स्तर के विशेषाधिकारों के साथ एक हमलावर द्वारा लिखा गया प्रोग्राम ‘SYSTEM’ विशेषाधिकार प्राप्त करने के लिए एक विकृत .job फ़ाइल चला सकता है। अनिवार्य रूप से, यह अनियंत्रित या अनधिकृत विशेषाधिकार वृद्धि का मामला है जो लक्षित मशीनों पर प्रशासनिक प्रणाली विशेषाधिकारों के साथ संभावित रूप से स्थानीय हमलावर या मैलवेयर को चलाने और चलाने की अनुमति दे सकता है। आखिरकार, ऐसे हमले हमलावर को लक्षित विंडोज 10 मशीन के पूर्ण प्रशासनिक विशेषाधिकार प्रदान करेंगे।

एक ट्विटर उपयोगकर्ता ने दावा किया है कि उसने शून्य-दिवस के शोषण का सत्यापन किया है और इसकी पुष्टि की है कि यह विंडोज 10 x86 सिस्टम पर काम करता है जिसे नवीनतम मई 2019 अपडेट के साथ पैच किया गया है। इसके अलावा, उपयोगकर्ता कहते हैं कि भेद्यता आसानी से 100 प्रतिशत समय का फायदा उठाया जा सकता है।

मैं पुष्टि कर सकता हूं कि यह पूरी तरह से पैच (मई 2019) विंडोज 10 x86 सिस्टम पर काम कर रहा है। एक फाइल जो पहले केवल सिस्टम और ट्रस्टेड इनस्टॉलर द्वारा पूर्ण नियंत्रण में है, अब एक सीमित विंडोज उपयोगकर्ता द्वारा पूर्ण नियंत्रण में है।

जल्दी से काम करता है, और मेरे परीक्षण में 100% समय। pic.twitter.com/5C73UzRqQk

- विल डोरमैन (@wdormann) 21 मई, 2019

यदि वह पर्याप्त रूप से संबंधित नहीं है, तो हैकर ने यह भी संकेत दिया है कि उसके पास विंडोज में 4 अधिक अज्ञात शून्य-दिन के बग हैं, जिनमें से तीन में स्थानीय विशेषाधिकार वृद्धि होती है और चौथा हमलावरों को सैंडबॉक्स सुरक्षा को बायपास करने देता है। जोड़ने की जरूरत नहीं है, Microsoft अभी तक शोषण को स्वीकार करने और एक पैच जारी करने के लिए है। यह अनिवार्य रूप से विंडोज 10 उपयोगकर्ताओं को इस विशेष भेद्यता के लिए एक सुरक्षा सुधार के लिए इंतजार करने की आवश्यकता है।

टैग खिड़कियाँ