भूल जाओ

WebAssembly और Rust जैसी नई वेब प्रौद्योगिकियां पृष्ठों को लोड करते समय कुछ क्लाइंट-साइड प्रक्रियाओं को पूरा करने के लिए बड़े पैमाने पर समय कम करने में मदद कर रही हैं, लेकिन डेवलपर्स अब नई जानकारी जारी कर रहे हैं जो आने वाले हफ्तों में इन एप्लिकेशन प्लेटफार्मों के लिए पैच का कारण बन सकता है। ।

WebAssembly के लिए कई अतिरिक्त और अपडेट की योजना बनाई गई है, जो काल्पनिक रूप से मेल्टडाउन और स्पेक्टर हमले के कुछ तरीकों को बेकार कर सकते हैं। फोर्सपॉइंट के एक शोधकर्ता द्वारा डाली गई एक रिपोर्ट में कहा गया है कि WebAssembly मॉड्यूल का उपयोग नापाक उद्देश्यों के लिए किया जा सकता है और कुछ प्रकार के समय के हमलों को वास्तव में नई दिनचर्या के कारण बदतर बनाया जा सकता है जो कि कोडर के लिए प्लेटफ़ॉर्म को अधिक सुलभ बनाने का इरादा रखते हैं।

टाइमिंग अटैक एक साइड-चैनल कारनामे का एक उपवर्ग है जो एक तीसरे पक्ष के अवलोकन को एन्क्रिप्टेड डेटा पर गौर करने की अनुमति देता है और यह पता लगाता है कि एक क्रिप्टोग्राफिक एल्गोरिदम को निष्पादित करने में कितना समय लगता है। मेल्टडाउन, स्पेक्टर और अन्य संबंधित सीपीयू-आधारित कमजोरियां समय के हमलों के सभी उदाहरण हैं।

रिपोर्ट बताती है कि WebAssembly इन गणनाओं को इतना आसान बना देगा। यह पहले से ही बिना अनुमति के क्रिप्टोक्यूरेंसी माइनिंग सॉफ़्टवेयर स्थापित करने के लिए एक हमले के वेक्टर के रूप में उपयोग किया गया है, और यह एक ऐसा क्षेत्र भी हो सकता है जहां आगे के दुरुपयोग को रोकने के लिए नए पैच की आवश्यकता होगी। इसका मतलब यह हो सकता है कि इन अपडेट के लिए पैच अधिकांश उपयोगकर्ताओं को जारी करने के बाद बाहर आ सकते हैं।

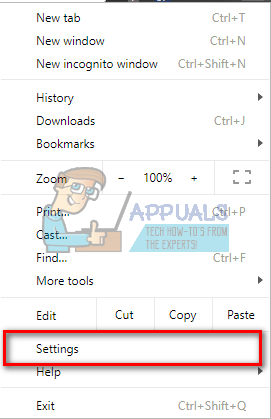

मोज़िला ने कुछ प्रदर्शन काउंटरों की शुद्धता को कम करके समय के हमलों की समस्या को कुछ हद तक कम करने का प्रयास किया है, लेकिन WebAssembly के नए अतिरिक्त इसे अब प्रभावी नहीं बना सकते क्योंकि ये अपडेट किसी उपयोगकर्ता की मशीन पर अपारदर्शी कोड को निष्पादित करने की अनुमति दे सकते हैं। यह कोड सैद्धांतिक रूप से पहले उच्च स्तर की भाषा में लिखा जा सकता है, इससे पहले कि यह WASM bytecode प्रारूप में बदल जाता है।

रुस्तम को विकसित करने वाली टीम, एक प्रौद्योगिकी मोज़िला ने खुद को बढ़ावा दिया है, ने सभी बग रिपोर्ट के लिए पांच-चरण प्रकटीकरण प्रक्रिया के साथ-साथ 24 घंटे की ईमेल पावती पेश की है। जबकि उनकी सुरक्षा टीम इस समय काफी छोटी दिखाई देती है, यह कुछ हद तक इस दृष्टिकोण के समान है कि कई नए एप्लिकेशन प्लेटफ़ॉर्म कॉन्सोर्टिया इस तरह के मुद्दों से निपटने के दौरान लेंगे।

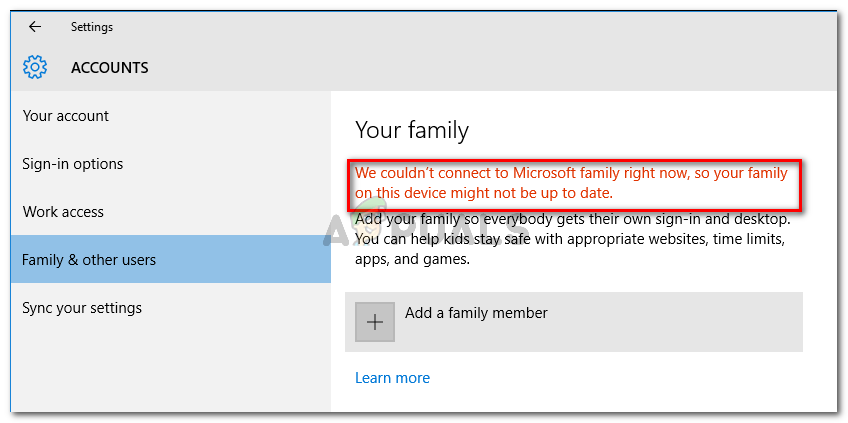

एंड-यूजर्स से हमेशा की तरह सीपीयू-आधारित कारनामों से संबंधित कमजोरियों के विकास के जोखिम को कम करने के लिए प्रासंगिक अपडेट इंस्टॉल करने का आग्रह किया गया है।

टैग वेब सुरक्षा