मोज़िला फाउंडेशन

थंडरबर्ड 52.9 की रिहाई के साथ, डेवलपर्स कई महत्वपूर्ण सुरक्षा खामियों को ठीक करने में सक्षम हो गए हैं और इसलिए उपयोगकर्ताओं को यह सुनिश्चित करने के लिए अपग्रेड करने के लिए आग्रह किया जा रहा है कि वे इन कमजोरियों में से किसी से भी कम न हों। चूंकि थंडरबर्ड मेल पढ़ते समय स्क्रिप्टिंग को अक्षम कर देता है, इसलिए यह आमतौर पर इनमें से अधिकांश से पीड़ित हो सकता है। हालांकि, ब्राउज़र-जैसे नियंत्रण में संभावित जोखिम हैं जो काफी चिंताजनक हैं कि संगठन ने यह सुनिश्चित करने के लिए बहुत समय समर्पित किया कि इनमें से कोई भी मुद्दा जंगली में नहीं मिल सकता है।

बफर ओवरफ्लो हमेशा कमजोरियों के विषय में कुछ अधिक होते हैं, और गलती का फायदा # CVE-2018-12359 को ईमेल क्लाइंट के नियंत्रण को जब्त करने के लिए इस तकनीक पर निर्भर होता। ओवरफ्लो सैद्धांतिक रूप से तब हो सकता है जब कैनवास मॉड्यूल का प्रतिपादन तब किया जाता है जब किसी कैनवास तत्व की ऊंचाई और चौड़ाई को गतिशील रूप से स्थानांतरित किया जाता है।

यदि ऐसा हुआ, तो डेटा को सामान्य मेमोरी सीमाओं के बाहर लिखा जा सकता है और मनमाने कोड निष्पादन के लिए अनुमति दे सकता है। ‘12359 संस्करण 52.9 में तय किया गया है, जो संभवतः अधिकांश उपयोगकर्ताओं के उन्नयन के लिए पर्याप्त कारण है।

अन्य प्रमुख भेद्यता, # CVE-2018-12360, एक इनपुट तत्व निश्चित समय पर हटाए जाने पर काल्पनिक रूप से घटित हो सकता है। यह आमतौर पर उत्परिवर्तन घटना संचालकों द्वारा उपयोग की जाने वाली विधि का फायदा उठाने के लिए होता है जो एक तत्व केंद्रित होने पर ट्रिगर हो जाता है।

हालांकि यह अपेक्षाकृत संभावना नहीं है कि could 12360 जंगली में हो सकता है, मनमाने ढंग से कोड निष्पादन की संभावना काफी अधिक थी कि कोई भी कुछ होने का जोखिम नहीं उठाना चाहता था। परिणामस्वरूप, सीएसएस तत्वों में से एक के साथ-साथ डिक्रिप्ट किए गए ईमेल से एक सादा रिसाव को शामिल करने के साथ इस त्रुटि को भी पैच किया गया है।

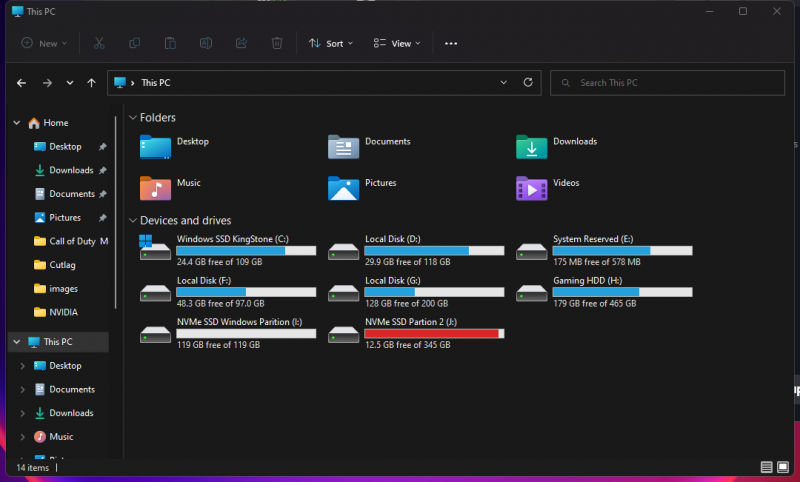

जो उपयोगकर्ता नवीनतम संस्करण में अपग्रेड करना चाहते हैं और इस तरह इन बगफिक्स का लाभ उठाते हैं, उन्हें सिस्टम की आवश्यकताओं के बारे में ज्यादा चिंता नहीं करनी चाहिए। विंडोज संस्करण विंडोज एक्सपी और विंडोज सर्वर 2003 के रूप में पुराने रूप में इंस्टॉलेशन के साथ काम करता है।

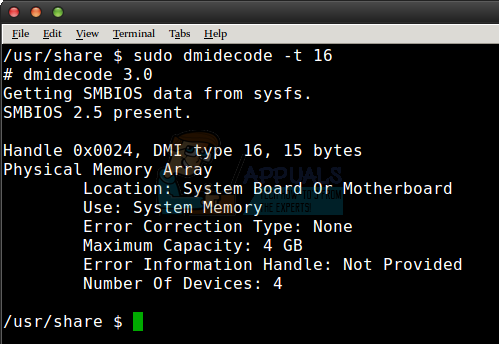

मैक उपयोगकर्ता ओएस एक्स मावेरिक्स या नए पर 52.9 चला सकते हैं, और आधुनिक जीएनयू / लिनक्स वितरण का उपयोग करने वाले लगभग सभी को अपग्रेड करने में सक्षम होना चाहिए क्योंकि एकमात्र उल्लेखनीय निर्भरता जीटीके + 3.4 या उच्चतर है। इन उपयोगकर्ताओं को लग सकता है कि नया संस्करण उनके रिपॉजिटरी में जल्द ही वैसे भी पर्याप्त है।

टैग वेब सुरक्षा