यदि आप लिनक्स मशीन पर अप्रत्याशित व्यवहार का अनुभव कर रहे हैं, तो आप कॉन्फ़िगरेशन या हार्डवेयर समस्या से पीड़ित होने की संभावना से अधिक हैं। अजीब घटनाएं आमतौर पर इन दो स्थितियों से संबंधित होती हैं। कुछ ग्राफिक्स एडेप्टर मालिकाना सॉफ्टवेयर स्थापित किए बिना काम नहीं करते हैं, और अन्यथा अजीब लगते हैं। आपने फ़ाइल सिस्टम मिसमैच के परिणामस्वरूप डेटा खो दिया हो सकता है या इस तरह से कुछ और असामान्य हो सकता है। फिर भी, यह एक वायरस पर ऐसी समस्याओं को दोष देने के लिए आकर्षक हो सकता है।

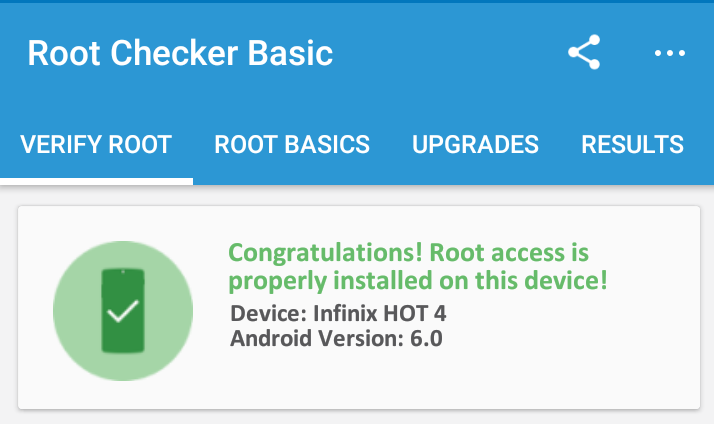

वायरस एक ऐसा शब्द है जिसका उपयोग कई लोग गलत तरीके से सभी प्रकार के अलग-अलग मैलवेयर के संदर्भ में करते हैं। लिनक्स पर सच वायरल संक्रमण असाधारण रूप से दुर्लभ हैं। ध्यान रखें कि GNU / Linux उपभोक्ता मशीनों के लिए सबसे लोकप्रिय प्लेटफॉर्म नहीं है। परिणामस्वरूप कुछ खतरे लिनक्स के घरेलू उपयोगकर्ताओं को लक्षित करते हैं। सर्वर अधिक आकर्षक हैं, हालांकि स्मार्टफोन और टैबलेट पर उपयोग किए जाने वाले Google Android वितरण के लिए कुछ खतरे हैं। हमेशा पैनिक करने से पहले अन्य संभावनाओं को सुनिश्चित करें। लिनक्स भेद्यता अक्सर वायरस के संक्रमण से अधिक गूढ़ होती है। वे अक्सर शोषण की तरह हैं। इन संकेतों को ध्यान में रखें और आपको किसी भी गंभीर समस्या से नहीं जूझना होगा। कृपया याद रखें कि यहां चर्चा की गई कमांड बेहद खतरनाक हैं, और इसका उपयोग नहीं किया जाना चाहिए। हम केवल आपको बता रहे हैं कि आपको क्या देखना है। जब हमने प्रक्रिया में कुछ स्क्रीनशॉट लिए, हमने वास्तव में उस उद्देश्य के लिए एक वर्चुअल मशीन का उपयोग किया और वास्तविक फ़ाइल संरचना को नुकसान नहीं पहुँचाया।

विधि 1: ज़िप बम को रोकना

जिप बम विशेष रूप से समस्याग्रस्त हैं क्योंकि वे सभी समस्याओं के लिए समान रूप से समस्या पैदा करते हैं। ये ऑपरेटिंग सिस्टम का फायदा नहीं उठाते हैं, बल्कि फाइल आर्काइव का काम करते हैं। 1980 के दशक में एमएस-डॉस कंप्यूटरों को नुकसान पहुंचाने के लिए किए गए एक जिप बम कांड अभी तक 10 साल बाद भी एंड्रॉइड स्मार्टफोन के लिए समान समस्या पैदा कर सकता है।

उदाहरण के लिए बदनाम 42.zip संकुचित निर्देशिका को लें। जबकि इसका नाम 42.zip रखा गया है क्योंकि यह 42 किलोबाइट स्थान लेता है, एक मसखरा इसे जो चाहे कह सकता है। संग्रह में 16 के सेट में आयोजित नेस्टेड अभिलेखागार की पांच अलग-अलग परतें हैं। इनमें से प्रत्येक में नीचे की परत होती है जो लगभग 3.99 बाइनरी गीगाबाइट के अशक्त वर्ण रखती है। यह वही जंक डेटा है जो लिनक्स में / dev / null डिवाइस फ़ाइल के साथ-साथ MS-DOS और Microsoft Windows में NUL डिवाइस से निकलता है। चूंकि सभी वर्ण अशक्त हैं, वे एक चरम पर संकुचित हो सकते हैं और इस तरह प्रक्रिया में एक बहुत छोटी फ़ाइल बनाते हैं।

यह सभी अशक्त डेटा एक साथ लगभग 3.99 बाइनरी पेटाबाइट्स को अपघटित होने पर अंतरिक्ष में ले जाते हैं। यह भी एक RAID फ़ाइल संरचना को फाइल करने के लिए पर्याप्त है। इस समस्या को रोकने के लिए आप कभी भी ऐसा न करें कि आप अनिश्चित हैं।

यदि यह आपके साथ कभी हुआ था, हालांकि, लिनक्स लाइव सीडी, माइक्रोएसडीएचसी कार्ड या यूएसबी स्टिक से अपने सिस्टम को रिबूट करें और अतिरिक्त अशक्त फ़ाइलों को हटा दें, फिर अपने मुख्य फाइल सिस्टम से फिर से रिबूट करें। डेटा आमतौर पर हानिकारक नहीं होता है। यह शोषण सिर्फ इस तथ्य का लाभ उठाता है कि अधिकांश फ़ाइल संरचनाएं और RAM कॉन्फ़िगरेशन एक साथ इतना डेटा नहीं पकड़ सकते हैं।

विधि 2: कमांड ट्रिक एक्सप्लॉइट्स

यदि आप निश्चित रूप से यह नहीं करते हैं कि आप क्या करते हैं तो बैश या टीसीएस कमांड न चलाएं। कुछ लोग नए लिनक्स उपयोगकर्ताओं को कुछ ऐसा करने की कोशिश करते हैं जो उनके सिस्टम को नुकसान पहुंचाने वाला हो। यहां तक कि अनुभवी उपयोगकर्ता बहुत चालाक चालाकियों द्वारा फिसल सकते हैं जो विशिष्ट प्रकार के खतरनाक आदेशों को लेखक करते हैं। इनमें से सबसे आम कांटा बम शामिल हैं। इस प्रकार का शोषण एक फ़ंक्शन को परिभाषित करता है, जो तब खुद को कॉल करता है। प्रत्येक नई स्पॉन्ड चाइल्ड प्रक्रिया तब तक स्वयं कॉल करती है जब तक कि पूरा सिस्टम क्रैश न हो जाए और उसे फिर से चालू करना पड़े।

यदि कोई आपसे कुछ बेतुका चलाने के लिए कहता है जैसे: (): ;:, तो वे आपका अपमान कर रहे हैं और आपको अपनी मशीन को क्रैश करने के लिए प्राप्त करने का प्रयास कर रहे हैं। अधिक से अधिक लिनक्स वितरण में अब इसके खिलाफ सुरक्षा है। कुछ आपको बताते हैं कि आप एक प्रक्रिया को अमान्य तरीके से परिभाषित कर रहे हैं।

FreeBSD का कम से कम एक परीक्षण संस्करण है जो सक्रिय रूप से किसी भी उपयोगकर्ता का अपमान करता है जो ऐसा करने की कोशिश करता है, लेकिन यह वास्तव में उन्हें अपने सिस्टम को नुकसान नहीं पहुंचाता है। हालांकि इसे आजमाने के लिए कभी प्रयास न करें।

विधि 3: असामान्य लिपियों की जाँच करना

जब भी आप पायथन, पर्ल, बैश, डैश, टीसीएच या किसी अन्य प्रकार की स्क्रिप्ट प्राप्त करते हैं, तो कोशिश करने से पहले इसकी जांच करें। इसके अंदर हानिकारक आदेश छिपे हो सकते हैं। हेक्साडेसिमल कोड के एक गुच्छा की तरह दिखने वाली किसी भी चीज़ के लिए एक नज़र डालें। उदाहरण के लिए:

' Xff xff xff xff x68 xdf xd0 xdf xd9 x68 x8d x99'

' Xdf x81 x68 x8d x92 xdf XD2 x54 x5e xf7 x16 xf7'

इन दो पंक्तियों को एक स्क्रिप्ट से लिया गया है जो असाधारण विध्वंसक rm -rf / कमांड को हेक्स कोड में एन्कोड करता है। यदि आप नहीं जानते कि आप क्या कर रहे थे, तो आप आसानी से अपने पूरे इंस्टॉलेशन और संभावित रूप से इसके साथ एक यूईएफआई बूट सिस्टम को टैप कर सकते थे।

उन आदेशों की तलाश करें जो सतही रूप से प्रकट होते हैं जो संभावित रूप से हानिकारक हैं, हालांकि। आप इस बात से परिचित हो सकते हैं कि आप किस प्रकार> प्रतीक का उपयोग एक कमांड से दूसरे में आउटपुट को रीडायरेक्ट करने के लिए कर सकते हैं। यदि आपको ऐसा कुछ दिखाई देता है, जिसे / dev / sda या / dev / sdb नामक चीज़ में पुनर्निर्देशित किया जाता है, तो वह कचरा के साथ वॉल्यूम में डेटा को बदलने का एक प्रयास है। आप ऐसा नहीं करना चाहते हैं।

एक और जो आप बहुत बार देखेंगे वह एक कमांड है जो कुछ इस तरह है:

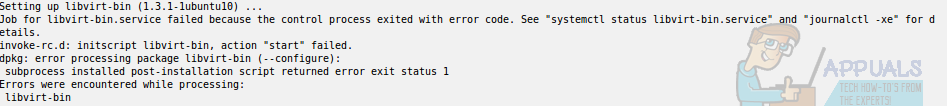

एमवी / बिन / * / देव / नल

/ Dev / बातिल डिवाइस फ़ाइल एक बिट बाल्टी से ज्यादा कुछ नहीं है। यह डेटा के लिए कोई वापसी नहीं की बात है। यह कमांड की सामग्री को ले जाता है / हूँ निर्देशिका करने के लिए / Dev / बातिल , जो अपने अंदर की हर चीज को निकाल देता है। चूंकि इसे करने के लिए रूट एक्सेस की आवश्यकता होती है, कुछ चालाक pranksters इसके बजाय कुछ लिखेंगे mv ~ / * / देव / अशक्त , क्योंकि यह उपयोगकर्ता की निर्देशिका के लिए समान है, लेकिन किसी विशेष पहुंच की आवश्यकता के बिना। यदि आप ऐसा करने का प्रयास करते हैं तो कुछ वितरण अब त्रुटि संदेश लौटाएंगे:

Dd या का उपयोग करने वाली किसी भी चीज़ पर पूरा ध्यान दें mkfs.ext3 या mkfs.vfat आदेशों। ये एक ड्राइव को प्रारूपित करेंगे, और अपेक्षाकृत सामान्य दिखेंगे।

एक बार फिर, कृपया ध्यान रखें कि आपको इनमें से किसी भी कमांड को लाइव फाइल सिस्टम पर नहीं चलाना चाहिए। हम आपको केवल यह बता रहे हैं कि किस चीज की तलाश करनी है, और हम नहीं चाहते हैं कि कोई भी उसके डेटा को टोस्ट करे। सतर्क रहें और सुनिश्चित करें कि आप जानते हैं कि बाहरी फ़ाइल का उपयोग करने से पहले आप क्या कर रहे हैं।

4 मिनट पढ़ा

![[फिक्स्ड] व्याज़ त्रुटि कोड 90](https://jf-balio.pt/img/how-tos/87/wyze-error-code-90.jpg)

![[FIX] यह वीडियो फ़ाइल त्रुटि कोड 224003 नहीं खेला जा सकता है](https://jf-balio.pt/img/how-tos/56/this-video-file-cannot-be-played-error-code-224003.jpg)