मालवेयर का विकास

साइबरस्पेस कंपनी ESET ने एक ज्ञात और मायावी हैकिंग समूह की खोज की है जो चुपचाप एक मैलवेयर तैनात कर रहा है जिसमें कुछ विशिष्ट लक्ष्य हैं। मैलवेयर एक पिछले दरवाजे का शोषण करता है जो अतीत में सफलतापूर्वक रडार के नीचे से गुजरा है। इसके अलावा, सॉफ्टवेयर यह सुनिश्चित करने के लिए कुछ दिलचस्प परीक्षणों का आयोजन करता है कि यह सक्रिय रूप से इस्तेमाल किए गए कंप्यूटर को लक्षित कर रहा है। यदि मालवेयर गतिविधि का पता नहीं लगाता है या संतुष्ट नहीं है, तो वह बस चुपके से गायब हो जाता है और इष्टतम चुपके को बनाए रखने और संभावित पहचान से बचने के लिए गायब हो जाता है। नया मैलवेयर राज्य सरकार की मशीनरी के भीतर महत्वपूर्ण व्यक्तित्वों की तलाश कर रहा है। सीधे शब्दों में कहें, तो दुनिया भर के राजनयिकों और सरकारी विभागों के बाद मैलवेयर चल रहा है

Ke3chang उन्नत लगातार धमकी समूह एक नए केंद्रित हैकिंग अभियान के साथ फिर से संगठित हो गया है। यह समूह कम से कम 2010 से साइबर जासूसी अभियानों का सफलतापूर्वक शुभारंभ और प्रबंधन कर रहा है। समूह की गतिविधियां और कारनामे काफी कुशल हैं। इच्छित लक्ष्यों के साथ संयुक्त, ऐसा प्रतीत होता है कि समूह एक राष्ट्र द्वारा प्रायोजित किया जा रहा है। के द्वारा तैनात मैलवेयर के नवीनतम तनाव Ke3chang समूह काफी परिष्कृत है। पहले से तैनात रिमोट एक्सेस ट्रोजन और अन्य मैलवेयर भी अच्छी तरह से डिज़ाइन किए गए थे। हालांकि, नया मैलवेयर लक्षित मशीनों के अंधा या बड़े संक्रमण से आगे निकल जाता है। इसके बजाय, इसका व्यवहार काफी तार्किक है। मैलवेयर लक्ष्य और मशीन की पहचान की पुष्टि करने और प्रमाणित करने का प्रयास करता है।

ESET में साइबरस्पेस रिसर्चर्स Ke3chang द्वारा नए हमलों की पहचान करें:

कम से कम 2010 से सक्रिय Ke3chang उन्नत लगातार खतरा समूह, को APT 15. के रूप में भी पहचाना जाता है। लोकप्रिय स्लोवाकियाई एंटीवायरस, फ़ायरवॉल और अन्य साइबर सुरक्षा कंपनी ESET ने समूह की गतिविधियों के पुष्ट निशान और सबूत की पहचान की है। ESET शोधकर्ताओं का दावा है कि Ke3chang समूह अपनी कोशिश और विश्वसनीय तकनीकों का उपयोग कर रहा है। हालांकि, मैलवेयर को काफी अपडेट किया गया है। इसके अलावा, इस समय के आसपास, समूह एक नए पिछले दरवाजे का फायदा उठाने की कोशिश कर रहा है। पहले अनदेखा और बिना लाइसेंस के पिछले दरवाजे से ओकराम को अस्थायी रूप से डब किया जाता है।

ईएसईटी शोधकर्ताओं ने आगे संकेत दिया कि उनका आंतरिक विश्लेषण इंगित करता है कि समूह राजनयिक निकायों और अन्य सरकारी संस्थानों के बाद जा रहा है। संयोग से, Ke3chang समूह असाधारण रूप से परिष्कृत, लक्षित और लगातार साइबर जासूसी अभियानों के संचालन में सक्रिय रहा है। परंपरागत रूप से, समूह सरकारी अधिकारियों और सरकार के साथ काम करने वाले महत्वपूर्ण व्यक्तित्वों के बाद चला गया। उनकी गतिविधियों को यूरोप और मध्य और दक्षिण अमेरिका के देशों में देखा गया है।

नई Okrum मैलवेयर Ke3chang समूह द्वारा लक्षित राजनयिकों के लिए उपयोग किया जाता है https://t.co/asgcCKWqu6 pic.twitter.com/KFSk5NW0FO

- Store4app (@ Store4app1) 18 जुलाई, 2019

ईएसईटी की रुचि और ध्यान के 3 चंग ग्रुप पर बना हुआ है क्योंकि समूह कंपनी के गृह देश स्लोवाकिया में काफी सक्रिय है। हालांकि, समूह के अन्य लोकप्रिय लक्ष्य यूरोप में बेल्जियम, क्रोएशिया, चेक गणराज्य हैं। यह समूह दक्षिण अमेरिका में ब्राजील, चिली और ग्वाटेमाला को लक्षित करने के लिए जाना जाता है। Ke3chang समूह की गतिविधियों से संकेत मिलता है कि यह एक शक्तिशाली और अन्य सॉफ्टवेयर टूल के साथ एक राज्य-प्रायोजित हैकिंग समूह हो सकता है जो आम या व्यक्तिगत हैकर्स के लिए उपलब्ध नहीं है। इसलिए, नवीनतम हमले भी खुफिया जानकारी इकट्ठा करने के लिए दीर्घकालिक दीर्घकालिक अभियान का हिस्सा हो सकते हैं, ईएसईटी के एक शोधकर्ता, ज़ुज़ाना होर्मकोवा ने कहा, 'हमलावर का मुख्य लक्ष्य सबसे अधिक संभावना साइबर जासूसी है, यही कारण है कि उन्होंने अपने लक्ष्यों को चुना है।'

केटरिकन मैलवेयर और ओकराम बैकडोर काम कैसे करता है?

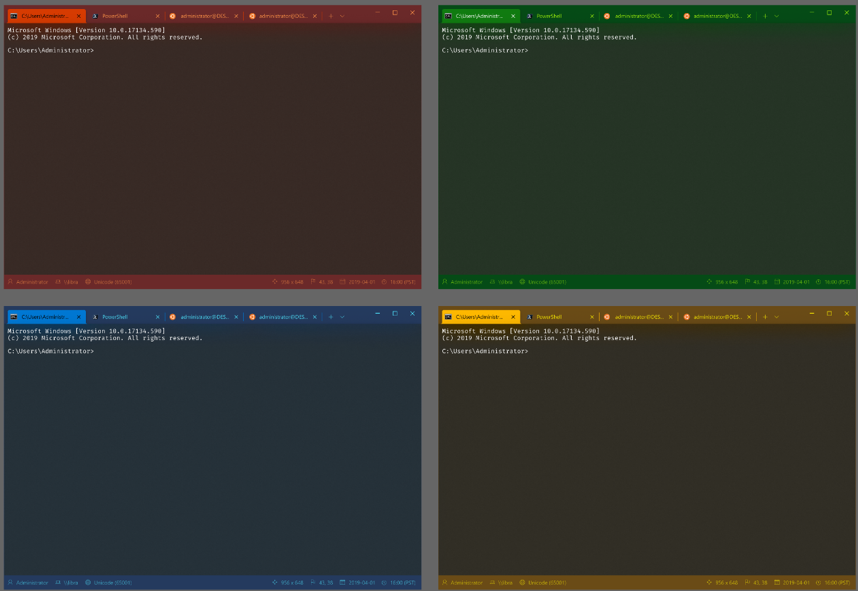

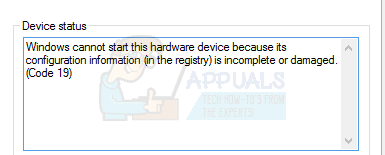

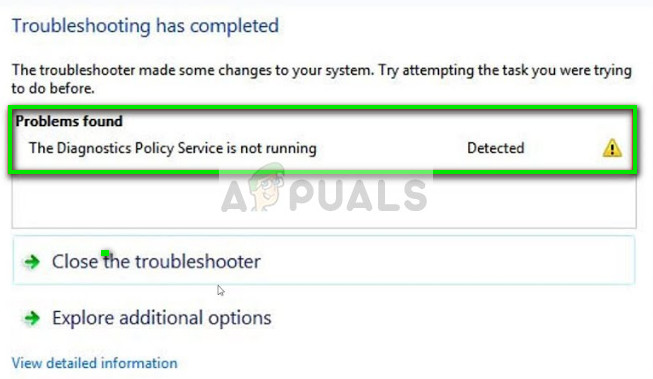

केट्रिकन मालवेयर और ओकराम बैकडोर काफी परिष्कृत हैं। सुरक्षा शोधकर्ता अभी भी जांच कर रहे हैं कि लक्षित मशीनों पर पिछले दरवाजे को कैसे लगाया गया या गिराया गया। जबकि ओकराम बैकडोर का वितरण एक रहस्य बना हुआ है, इसका संचालन और भी अधिक आकर्षक है। ओकराम बैकडोर कुछ सॉफ्टवेयर परीक्षणों का संचालन करता है यह पुष्टि करने के लिए कि यह सैंडबॉक्स में नहीं चल रहा है, जो अनिवार्य रूप से एक सुरक्षित आभासी स्थान है जो सुरक्षा शोधकर्ता दुर्भावनापूर्ण सॉफ़्टवेयर के व्यवहार का निरीक्षण करने के लिए उपयोग करते हैं। यदि लोडर को विश्वसनीय परिणाम नहीं मिलते हैं, तो यह केवल पता लगाने और आगे के विश्लेषण से बचने के लिए समाप्त हो जाता है।

वास्तविक दुनिया में काम करने वाले कंप्यूटर में इसे चलाने की पुष्टि करने का ओकरम बैकडोर तरीका काफी दिलचस्प होने के साथ-साथ काफी रोचक भी है। लोडर या बैकडोर कम से कम तीन बार क्लिक किए जाने के बाद बाएं माउस बटन को क्लिक करने के बाद वास्तविक पेलोड प्राप्त करने के लिए मार्ग को सक्रिय करता है। शोधकर्ताओं का मानना है कि यह पुष्टिकरण परीक्षण मुख्य रूप से यह सुनिश्चित करने के लिए किया जाता है कि बैकडोर वास्तविक, कामकाजी मशीनों पर काम कर रहा है न कि आभासी मशीनों या सैंडबॉक्स पर।

एक बार जब लोडर संतुष्ट हो जाता है, तो ओकरम बैकडोर पहले पूर्ण प्रशासक विशेषाधिकार प्राप्त करता है और संक्रमित मशीन के बारे में जानकारी एकत्र करता है। यह कंप्यूटर का नाम, उपयोगकर्ता नाम, होस्ट आईपी पता और क्या ऑपरेटिंग सिस्टम स्थापित है जैसी सूचनाओं को सारणीबद्ध करता है। इसके बाद यह अतिरिक्त उपकरणों के लिए कहता है। नया केट्रीकन मालवेयर भी काफी परिष्कृत है और कई कार्यात्मकताओं को पैक करता है। यहां तक कि इसमें इनबिल्ट डाउनलोडर के साथ-साथ अपलोडर भी है। अपलोडिंग इंजन का उपयोग चुपके से फाइल निर्यात करने के लिए किया जाता है। मैलवेयर के भीतर डाउनलोडर टूल अपडेट के लिए कॉल कर सकता है और यहां तक कि होस्ट मशीन के भीतर गहरे घुसने के लिए जटिल शेल कमांड को निष्पादित कर सकता है।

चीन के बाहर संचालित होने वाले एक पुराने स्कूल के शैडो मालवेयर ग्रुप ने राजनयिकों पर निशाना साधते हुए कहा है कि infosec शोधकर्ताओं का कहना है कि यह एक पूर्व अनिर्दिष्ट बैकडोर है। Ke3chang समूह, जो कई वर्षों से सक्रिय है, लंबे समय से ob… https://t.co/n1TBoQ1pQX

- रजिस्टर: सारांश (@_TheRegister) 18 जुलाई, 2019

ईएसईटी शोधकर्ताओं ने पहले देखा था कि ओकराम पिछले दरवाजे भी Mimikatz जैसे अतिरिक्त उपकरण तैनात कर सकते हैं। यह उपकरण मूल रूप से एक स्टील्थ कीलॉगर है। यह कीस्ट्रोक्स का निरीक्षण और रिकॉर्ड कर सकता है, और अन्य प्लेटफार्मों या वेबसाइटों पर लॉगिन क्रेडेंशियल्स चोरी करने का प्रयास कर सकता है।

संयोग से, शोधकर्ताओं ने आदेश में कई समानताएं देखी हैं ओकराम पिछले दरवाजे और केट्रिकान मैलवेयर का उपयोग सुरक्षा को बायपास करने, उन्नत विशेषाधिकार प्रदान करने और अन्य अवैध गतिविधियों का संचालन करने के लिए किया है। दोनों के बीच असंदिग्ध समानता ने शोधकर्ताओं को विश्वास दिलाया कि दोनों निकट से संबंधित हैं। यदि यह एक मजबूत पर्याप्त संगति नहीं है, तो दोनों सॉफ्टवेयर एक ही पीड़ितों को लक्षित कर रहे थे, हॉरमकोवा ने कहा, 'हमने डॉट्स को जोड़ना शुरू किया जब हमें पता चला कि 2017 में संकलित किए गए केट्रिकन पिछले दरवाजे को छोड़ने के लिए ओकरम पिछले दरवाजे का उपयोग किया गया था। उसके शीर्ष पर , हमने पाया कि कुछ कूटनीतिक इकाइयाँ जो कि ओकरम मालवेयर और 2015 केट्रीकन बैकडोर से प्रभावित थीं, 2017 केट्रीकन बैकडोर से भी प्रभावित थीं। '

Ke3chang APT ग्रुप डिप्लोमैटिक टारगेट पर ऑकरम बैकडोर बम गिराता है https://t.co/GhovtgTkvd pic.twitter.com/3TthDyH1iR

- 420 साइबर, इंक। (@ 420Cyber) 18 जुलाई, 2019

दुर्भावनापूर्ण सॉफ़्टवेयर के दो संबंधित टुकड़े जो वर्षों से अलग हैं, और Ke3chang उन्नत लगातार धमकी समूह द्वारा लगातार गतिविधियों से संकेत मिलता है कि समूह साइबर जासूसी के प्रति वफादार रहा है। ईएसईटी आश्वस्त है, समूह अपनी रणनीति में सुधार कर रहा है और हमलों की प्रकृति परिष्कार और प्रभावकारिता में बढ़ रही है। साइबर सिक्योरिटी ग्रुप लंबे समय से ग्रुप के कारनामों को अंजाम दे रहा है और रहा है एक विस्तृत विश्लेषण रिपोर्ट बनाए रखना ।

हाल ही में हमने बताया कि कैसे एक हैकिंग ग्रुप ने अपनी अन्य अवैध ऑनलाइन गतिविधियों को छोड़ दिया था और साइबर जासूसी पर ध्यान केंद्रित करना शुरू कर दिया । यह काफी संभावना है कि हैकिंग समूह इस गतिविधि में बेहतर संभावनाएं और पुरस्कार पा सकते हैं। वृद्धि पर राज्य प्रायोजित हमलों के साथ, दुष्ट सरकारें गुपचुप तरीके से समूहों का समर्थन कर सकती हैं और उन्हें मूल्यवान राज्य रहस्यों के बदले में क्षमा प्रदान कर सकती हैं।