साइबर सुरक्षा का चित्रण

लोकप्रिय एंटीवायरस और डिजिटल सुरक्षा सॉफ्टवेयर ईएसईटी के निर्माताओं ने उन हमलावरों की खोज की है जिन्होंने हाल ही में विंडोज ओएस शून्य-दिन भेद्यता का शोषण किया था। माना जाता है कि हमले के पीछे हैकिंग ग्रुप का साइबर-जासूसी करना था। दिलचस्प बात यह है कि यह समूह का कोई विशिष्ट लक्ष्य या कार्यप्रणाली नहीं है, जो 'बुचरैप' नाम से जाना जाता है, और इसलिए यह शोषण दृढ़ता से इंगित करता है कि समूह ने जोर दिया हो सकता है।

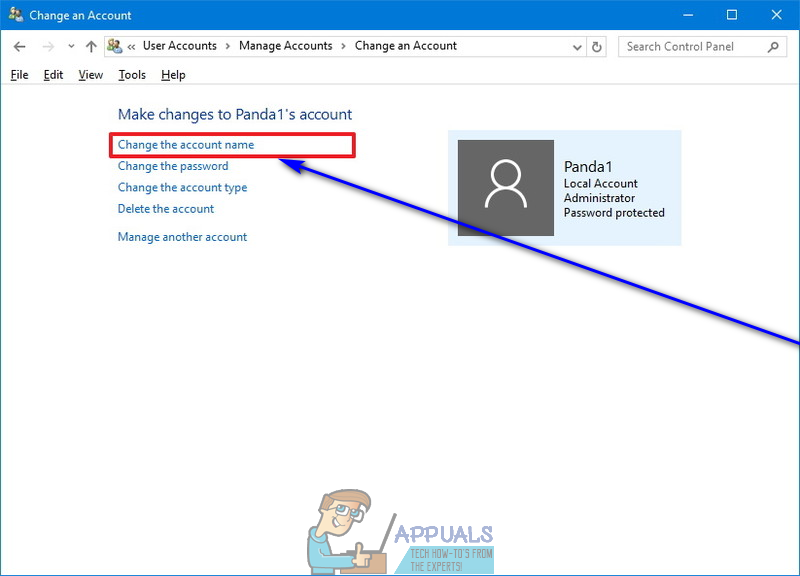

स्लोवाक एंटीवायरस निर्माता ईएसईटी ने पुष्टि की है कि बुचरैप के रूप में जाना जाने वाला एक हैकर समूह हाल ही में विंडोज ओएस शून्य-दिन भेद्यता के पीछे था जिसका जंगली में शोषण किया गया था। यह खोज बल्कि दिलचस्प है और इससे संबंधित है क्योंकि समूह की गतिविधियों को कुछ साल पहले गंभीर रूप से बंद कर दिया गया था जब इसका मुख्य सॉफ्टवेयर कोड-आधार ऑनलाइन लीक हो गया था। हमले ने साइबर-जासूसी करने के लिए कथित तौर पर एक निश्चित विंडोज ओएस शून्य-दिन भेद्यता का इस्तेमाल किया। यह निश्चित रूप से मुख्य रूप से एक नया विकास है क्योंकि बुहट्रैप ने कभी भी जानकारी निकालने में रुचि नहीं दिखाई। समूह की प्राथमिक गतिविधियों में पैसा चुराना शामिल था। जब यह अत्यधिक सक्रिय था, तो Buhtrap का प्राथमिक लक्ष्य वित्तीय संस्थान और उनके सर्वर थे। समूह ने अपने स्वयं के सॉफ़्टवेयर और कोड का उपयोग बैंकों या अपने ग्राहकों की सुरक्षा के लिए धन चुराने के लिए किया।

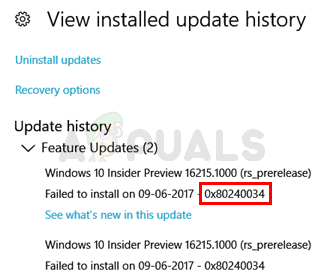

संयोग से, Microsoft ने जीरो-डे विंडोज ओएस भेद्यता को अवरुद्ध करने के लिए सिर्फ एक पैच जारी किया है। कंपनी ने बग की पहचान की थी और उसे टैग किया था CVE-2019-1132 । पैच जुलाई 2019 पैच मंगलवार पैकेज का हिस्सा था।

साइबर-जासूसी के लिए Buhtrap Pivots:

ESET के डेवलपर्स ने Buhtrap की भागीदारी की पुष्टि की है। इसके अलावा, एंटीवायरस निर्माता ने यह भी कहा कि समूह साइबर-जासूसी करने में शामिल था। यह Buhtrap के किसी भी पिछले कारनामे के खिलाफ पूरी तरह से चला जाता है। संयोग से, ESET समूह की नवीनतम गतिविधियों से अवगत है, लेकिन उसने समूह के लक्ष्यों को विभाजित नहीं किया है।

दिलचस्प बात यह है कि कई सुरक्षा एजेंसियों ने बार-बार संकेत दिया है कि Buhtrap एक नियमित रूप से राज्य-प्रायोजित हैकर संगठन नहीं है। सुरक्षा शोधकर्ताओं को भरोसा है कि समूह मुख्य रूप से रूस से संचालित होता है। इसकी तुलना अक्सर अन्य केंद्रित हैकिंग समूहों जैसे तुरला, फैंसी बियर, APT33 और समीकरण समूह के साथ की जाती है। हालाँकि, बुहतराप और अन्य के बीच एक महत्वपूर्ण अंतर है। समूह शायद ही कभी सतहों या अपने हमलों की जिम्मेदारी खुले तौर पर लेता है। इसके अलावा, इसके प्राथमिक लक्ष्य हमेशा वित्तीय संस्थान रहे हैं और समूह सूचना के बजाय पैसे के बाद चला गया।

Buhtrap समूह नवीनतम जासूसी अभियानों में शून्य in दिन का उपयोग करता है: ESET अनुसंधान कुख्यात अपराध समूह का खुलासा करता है जो पिछले पांच वर्षों से जासूसी अभियान चला रहा है। Buhtrap समूह नवीनतम जासूसी अभियानों में शून्य in दिन का उपयोग करता है… https://t.co/mvCyy424cg pic.twitter.com/9OJ6nXZ1sT

- शाह शेख (@shah_sheikh) 11 जुलाई 2019

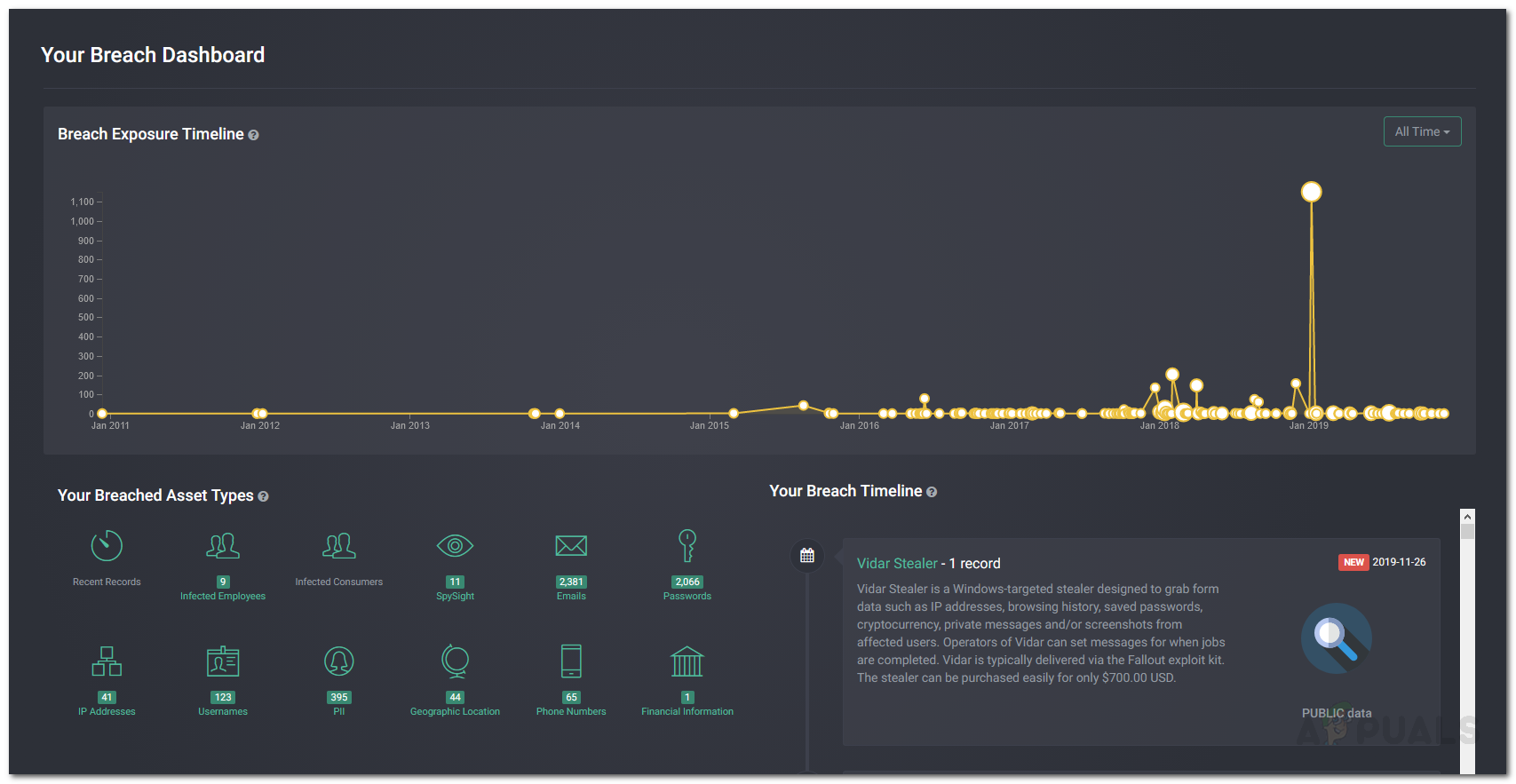

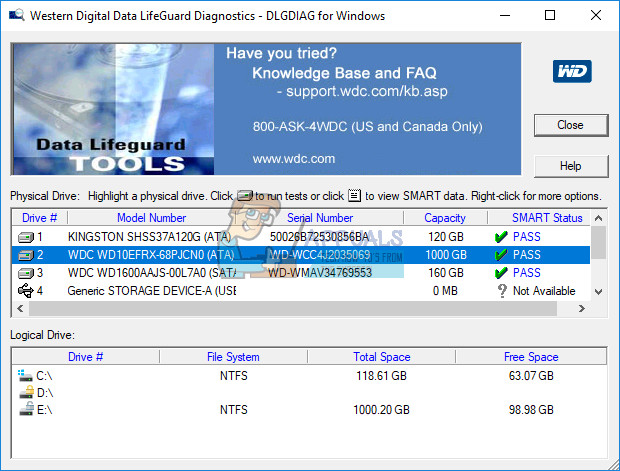

2014 में पहली बार Buhtrap सामने आया। समूह कई रूसी व्यवसायों के बाद जाने के बाद ज्ञात हुआ। ये व्यवसाय आकार में काफी छोटे थे और इसलिए उत्तराधिकारियों ने कई आकर्षक रिटर्न नहीं दिए। फिर भी, सफलता को प्राप्त करते हुए, समूह ने बड़े वित्तीय संस्थानों को लक्षित करना शुरू कर दिया। Buhtrap अपेक्षाकृत अच्छी तरह से संरक्षित और डिजिटल रूप से सुरक्षित रूसी बैंकों के बाद जाना शुरू हुआ। Group-IB की एक रिपोर्ट बताती है कि Buhtrap समूह $ 25 मिलियन से अधिक के साथ दूर जाने में कामयाब रहा। कुल मिलाकर, समूह ने लगभग 13 रूसी बैंकों पर सफलतापूर्वक छापा मारा, सुरक्षा-कंपनी सिमेंटेक का दावा किया । दिलचस्प बात यह है कि अधिकांश डिजिटल उत्तराधिकारियों को अगस्त 2015 और फरवरी 2016 के बीच सफलतापूर्वक निष्पादित किया गया था। दूसरे शब्दों में, प्रति माह दो रूसी बैंकों का शोषण करने में कामयाब रहे।

Buhtrap समूह की गतिविधियाँ अचानक से अपने ही Buhtrap पिछले दरवाजे के बाद बंद हो गईं, सॉफ्टवेयर उपकरणों का एक सहज विकसित संयोजन ऑनलाइन सामने आया। रिपोर्ट से संकेत मिलता है कि समूह के कुछ सदस्यों ने स्वयं ही सॉफ्टवेयर को लीक किया होगा। जबकि समूह की गतिविधियाँ अचानक रुक गईं, सॉफ्टवेयर उपकरणों के शक्तिशाली सेट तक पहुंच ने कई छोटे हैकिंग समूहों को पनपने दिया। पहले से ही पूर्ण सॉफ्टवेयर का उपयोग करते हुए, कई छोटे समूहों ने अपने हमलों का संचालन करना शुरू कर दिया। मुख्य नुकसान बुह्रैप बैकडोर का उपयोग करके किए गए हमलों की सरासर संख्या थी।

Buhtrap पिछले दरवाजे के रिसाव के बाद से, समूह ने पूरी तरह से अलग इरादे से साइबर हमले करने के लिए सक्रिय रूप से पेशाब किया। हालांकि, ईएसईटी शोधकर्ताओं का दावा है कि उन्होंने दिसंबर 2015 में वापस जाने के बाद से ग्रुप शिफ्ट रणनीति देखी है। जाहिर तौर पर, समूह ने सरकारी एजेंसियों और संस्थानों को निशाना बनाना शुरू किया, ईएसईटी का उल्लेख किया, 'किसी विशेष अभिनेता के लिए एक अभियान को पेश करना हमेशा मुश्किल होता है जब उनके उपकरण 'सोर्स कोड वेब पर स्वतंत्र रूप से उपलब्ध है। हालांकि, स्रोत कोड लीक होने से पहले लक्ष्य में बदलाव के रूप में, हम उच्च विश्वास के साथ आकलन करते हैं कि व्यवसायों और बैंकों के खिलाफ पहले Buhtrap मैलवेयर हमलों के पीछे वही लोग भी सरकारी संस्थानों को लक्षित करने में शामिल हैं। ”

Buhtrap यकीन है कि एक अजीब विकास है ...। रूसी बैंकों से $ 25M चोरी करने से ... साइबर जासूसी अभियान चलाने के लिए। क्या यह बोगचेव प्रभाव है? pic.twitter.com/nuQ7ZKPU1Y

- कैटलिन सिंपेनु (@campuscodi) 11 जुलाई 2019

ईएसईटी शोधकर्ता इन हमलों में बुह्रैप के हाथ का दावा करने में सक्षम थे क्योंकि वे पैटर्न की पहचान करने में सक्षम थे और जिस तरह से हमले किए गए थे, उसमें कई समानताएं पाई गई थीं। 'हालांकि नए उपकरण उनके शस्त्रागार में जोड़ दिए गए हैं और पुराने लोगों पर लागू होने वाले अपडेट, विभिन्न Buhtrap अभियानों में उपयोग किए जाने वाले रणनीति, तकनीक और प्रक्रिया (TTP) इन सभी वर्षों में नाटकीय रूप से नहीं बदले हैं।'

Buhtrap एक विंडोज ओएस का उपयोग करें शून्य-दिवस भेद्यता जो अंधेरे वेब पर खरीदा जा सकता है?

यह ध्यान रखना दिलचस्प है कि विंडोज ऑपरेटिंग सिस्टम के भीतर उपयोग किए गए Buhtrap समूह की सुरक्षा काफी ताजा थी। दूसरे शब्दों में, समूह ने एक सुरक्षा दोष तैनात किया है जिसे आमतौर पर 'शून्य-दिवस' के रूप में चिह्नित किया जाता है। ये दोष आमतौर पर अप्रकाशित होते हैं और आसानी से उपलब्ध नहीं होते हैं। संयोग से, समूह ने पहले विंडोज ओएस में सुरक्षा कमजोरियों का उपयोग किया है। हालाँकि, वे आमतौर पर अन्य हैकर समूहों पर निर्भर होते हैं। इसके अलावा, अधिकांश कारनामों में पैच थे जो Microsoft द्वारा जारी किए गए थे। यह काफी संभावना है कि समूह ने खोज की खोज करने के लिए अप्रकाशित विंडोज मशीनों की खोज की।

यह पहला ज्ञात उदाहरण है जिसमें Buhtrap ऑपरेटरों ने एक अप्रकाशित भेद्यता का उपयोग किया था। दूसरे शब्दों में, समूह ने विंडोज़ ओएस के भीतर सही शून्य-दिन भेद्यता का उपयोग किया। चूँकि समूह में स्पष्ट रूप से सुरक्षा खामियों का पता लगाने के लिए आवश्यक कौशल की कमी थी, शोधकर्ताओं का दृढ़ता से मानना है कि समूह ने समान खरीदा हो सकता है। कॉस्टिन रायू, जो कास्परस्की में ग्लोबल रिसर्च एंड एनालिसिस टीम का प्रमुख है, का मानना है कि शून्य-दिन भेद्यता अनिवार्य रूप से वोलाडीया नामक एक शोषण दलाल द्वारा बेची गई 'विशेषाधिकार का दोष' है। इस समूह का साइबर-अपराध और राष्ट्र-राज्य दोनों समूहों को शून्य-दिवस के कारनामे बेचने वाला इतिहास है।

Buhtrap #Malware बेस 64 के विशिष्ट पैटर्न (और आकार) के साथ इनकोडिंग डॉक फ़ाइल में एंबेडेड एंबेडेड। https://t.co/SOt3XtZ8KH pic.twitter.com/dYBSMLFLx6

- march ochsenmeier (@ochsenmeier) 11 जुलाई 2019

ऐसी अफवाहें हैं जो दावा करती हैं कि बुहतर्प की धुरी साइबर-जासूसी के लिए रूसी खुफिया द्वारा प्रबंधित की जा सकती थी। हालांकि असंबद्ध, सिद्धांत सटीक हो सकता है। यह संभव हो सकता है कि रूसी खुफिया सेवा ने उनके लिए जासूसी करने के लिए Buhtrap को भर्ती किया। संवेदनशील कॉर्पोरेट या सरकारी डेटा के बदले समूह के पिछले बदलावों को माफ करने के लिए धुरी एक सौदे का हिस्सा हो सकती है। माना जाता है कि रूस के खुफिया विभाग ने अतीत में तीसरे पक्ष के हैकिंग समूहों के माध्यम से इतने बड़े पैमाने पर परिक्रमा की थी। सुरक्षा शोधकर्ताओं ने दावा किया है कि रूस नियमित रूप से प्रतिभावान व्यक्तियों को अनौपचारिक रूप से भर्ती करता है और अन्य देशों की सुरक्षा में घुसने की कोशिश करता है।

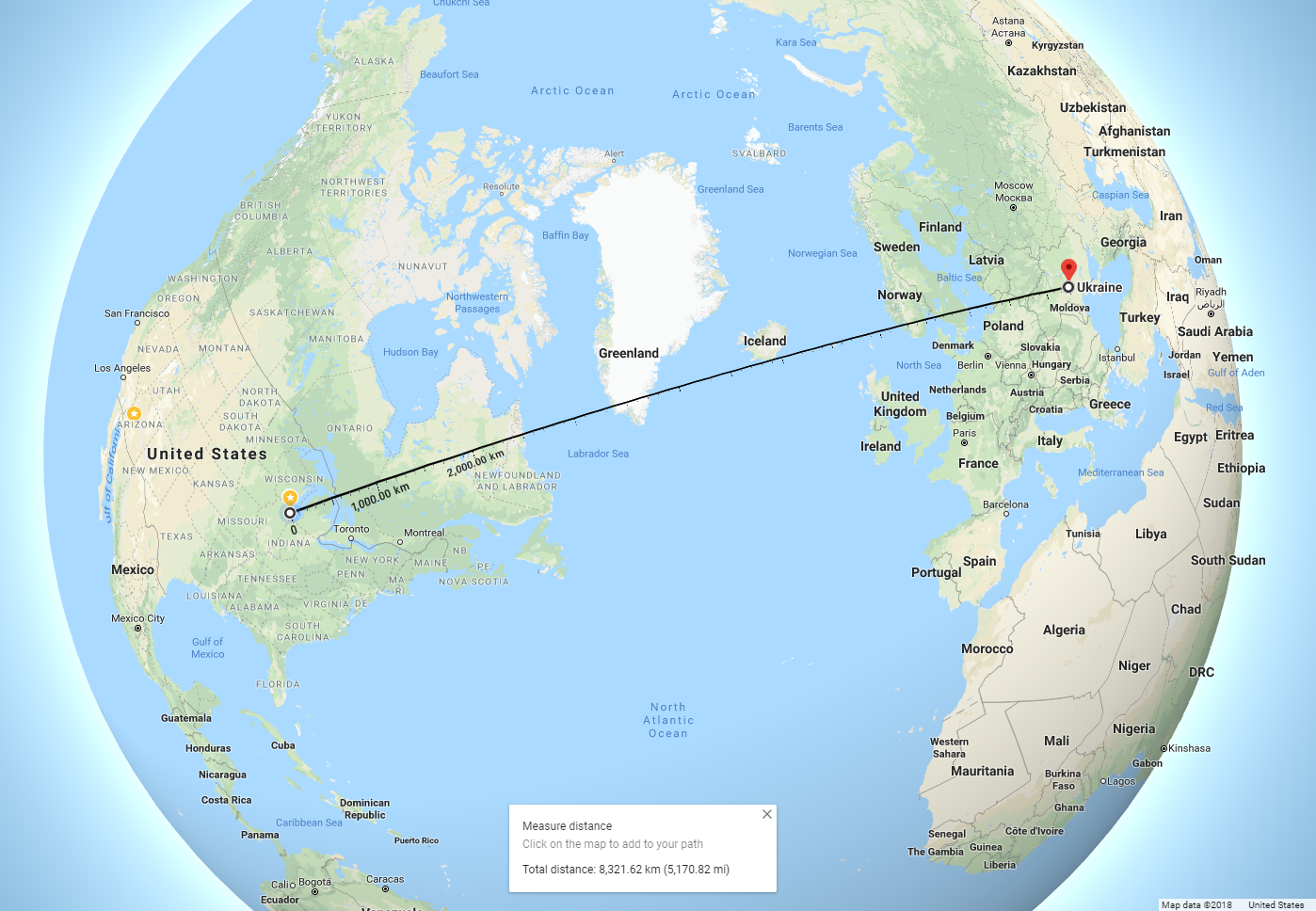

दिलचस्प बात यह है कि 2015 में वापस, बुहारप को सरकारों के खिलाफ साइबर जासूसी कार्यों में शामिल माना गया था। पूर्वी यूरोप और मध्य एशिया के देशों की सरकारों ने नियमित रूप से दावा किया है कि रूसी हैकर्स ने कई मौकों पर उनकी सुरक्षा को भेदने का प्रयास किया है।

टैग साइबर सुरक्षा