स्पेक्टरऑप्स टीम, स्टीव बोरोश

SpecterOps टीम साइट के एक हालिया ब्लॉग पोस्ट ने विस्तार किया कि कैसे पटाखे काल्पनिक रूप से दुर्भावनापूर्ण .ACCDE फ़ाइलों को बना सकते हैं और उन लोगों पर फ़िशिंग वेक्टर के रूप में उपयोग कर सकते हैं जिनके पास Microsoft Access डेटाबेस स्थापित है। इससे भी महत्वपूर्ण बात यह है कि, इस बात पर जोर दिया गया है कि माइक्रोसॉफ्ट एक्सेस मैक्रो (एमएएम) शॉर्टकट को संभवतः एक हमले के रूप में भी इस्तेमाल किया जा सकता है।

ये फाइलें सीधे एक्सेस मैक्रो से लिंक होती हैं, और वे ऑफिस 97 के युग में वापस आ गए हैं। सुरक्षा विशेषज्ञ स्टीव बोरोश ने प्रदर्शित किया कि इनमें से किसी भी शॉर्टकट में कुछ भी एम्बेड किया जा सकता है। यह एक साधारण मैक्रो से पेलोड के माध्यम से सरपट चलाता है जो JScript फ़ाइलों से .NET असेंबली को लोड करता है।

मैक्रो में एक फ़ंक्शन कॉल जोड़कर जहां दूसरों ने एक सबरूटीन जोड़ा हो सकता है, बोरोश मनमाना कोड निष्पादन के लिए मजबूर करने में सक्षम था। उसने बस चलाने के लिए कोड का चयन करने के लिए एक ड्रॉप डाउन बॉक्स का उपयोग किया और एक मैक्रो फ़ंक्शन को उठाया।

Autoexec विकल्प दस्तावेज़ को खोलते ही मैक्रो को चलाने की अनुमति देता है, इसलिए इसे उपयोगकर्ता से अनुमति के लिए पूछने की आवश्यकता नहीं है। तब बोरोश ने डेटाबेस में एक निष्पादन योग्य संस्करण बनाने के लिए एक्सेस में 'मेक एसीसीडीई' विकल्प का उपयोग किया, जिसका अर्थ था कि उपयोगकर्ता कोड का ऑडिट नहीं कर पाएंगे, भले ही वे करना चाहते हों।

हालांकि इस प्रकार की फ़ाइल को ईमेल अटैचमेंट के रूप में भेजा जा सकता है, बोरोश ने इसके बजाय एक एकल एमएएम शॉर्टकट बनाने के लिए अधिक प्रभावी पाया जो दूरस्थ रूप से एसीसीडीई ऑटोसेक डेटाबेस से जुड़ा हुआ था ताकि वह इसे इंटरनेट पर चला सके।

शॉर्टकट बनाने के लिए मैक्रो को डेस्कटॉप पर खींचने के बाद, उसे एक फ़ाइल के साथ छोड़ दिया गया था, जिसमें बहुत अधिक मांस नहीं था। हालाँकि, शॉर्टकट में डेटाबेसपाथ के चर को बदलने से उसे दूरस्थ सर्वर से जुड़ने और ACCDE फ़ाइल को पुनः प्राप्त करने की स्वतंत्रता मिली। एक बार फिर, यह उपयोगकर्ता की अनुमति के बिना किया जा सकता है। पोर्ट 445 खोलने वाली मशीनों पर, यह HTTP के बजाय SMB के साथ भी किया जा सकता है।

आउटलुक डिफ़ॉल्ट रूप से एमएएम फाइलों को ब्लॉक करता है, इसलिए बोरोश ने तर्क दिया कि एक पटाखा एक सहज ईमेल में एक फ़िशिंग लिंक की मेजबानी कर सकता है और उपयोगकर्ता को दूर से फ़ाइल प्राप्त करने के लिए सोशल इंजीनियरिंग का उपयोग कर सकता है।

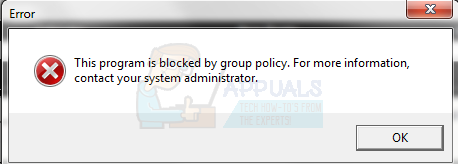

जब वे फ़ाइल को खोलते हैं, तो Windows उन्हें सुरक्षा चेतावनी के साथ संकेत नहीं देता है, जिससे कोड को निष्पादित करने की अनुमति मिलती है। यह कुछ नेटवर्क चेतावनियों के माध्यम से हो सकता है, लेकिन कई उपयोगकर्ता केवल इन पर ध्यान नहीं दे सकते हैं।

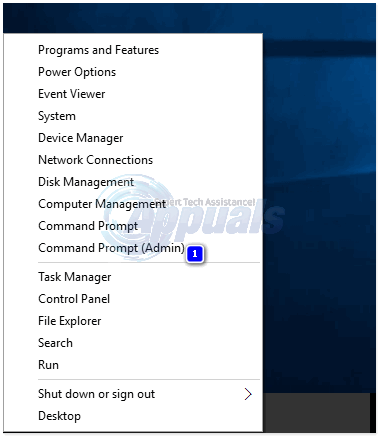

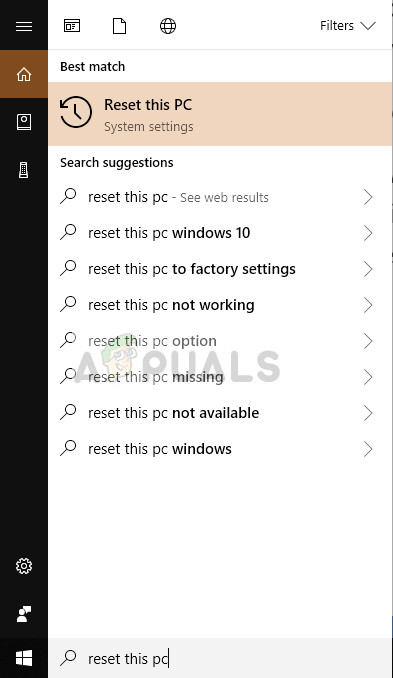

हालांकि यह दरार भ्रामक रूप से आसान लगती है, शमन भी भ्रामक रूप से आसान है। बोरोश निम्नलिखित रजिस्ट्री कुंजी सेट करके इंटरनेट से मैक्रो निष्पादन को रोकने में सक्षम था:

कंप्यूटर HKEY_CURRENT_USER Software Microsoft Office 16.0 Access Security blockcontentexecutionfrominternet = 1

हालाँकि, कई Office उत्पादों वाले उपयोगकर्ताओं को प्रत्येक के लिए अलग-अलग रजिस्ट्री कुंजी प्रविष्टियाँ शामिल करनी होंगी।

टैग विंडोज सुरक्षा