यूनिवर्सल मीडिया सर्वर। CordCutting

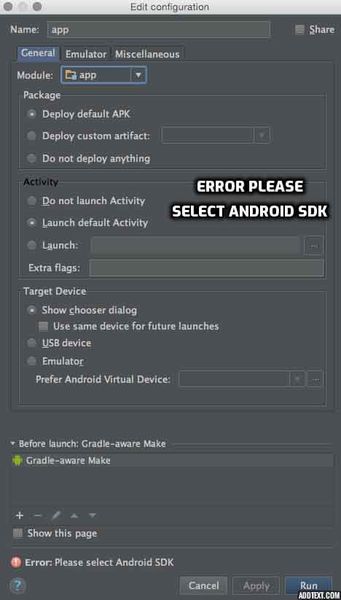

एक बाहरी एक्सएमएल एक्सटर्नल एंटिटी प्रोसेसिंग वल्नेरेबिलिटी का पता चला है क्रिस Moberly यूनिवर्सल मीडिया सर्वर के संस्करण 7.1.0 के XML पार्सिंग इंजन में। भेद्यता, आरक्षित लेबल आवंटित CVE-2,018-13,416 , सेवा की सरल सेवा डिस्कवरी प्रोटोकॉल (SSDP) और यूनिवर्सल प्लग एंड प्ले (UPnP) की कार्यक्षमता को प्रभावित करता है।

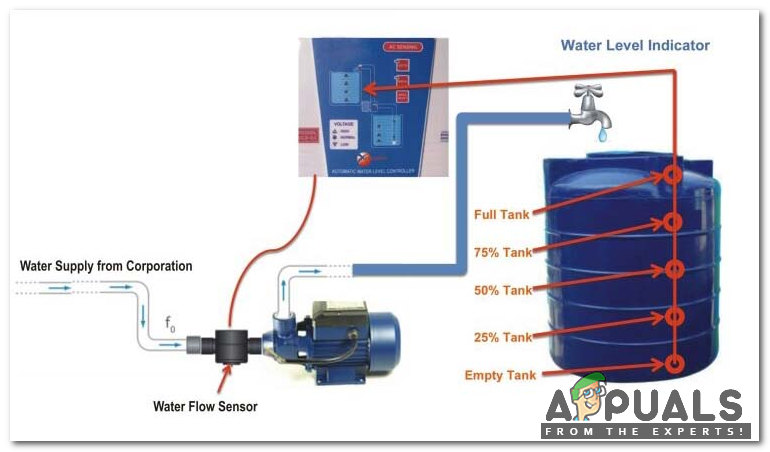

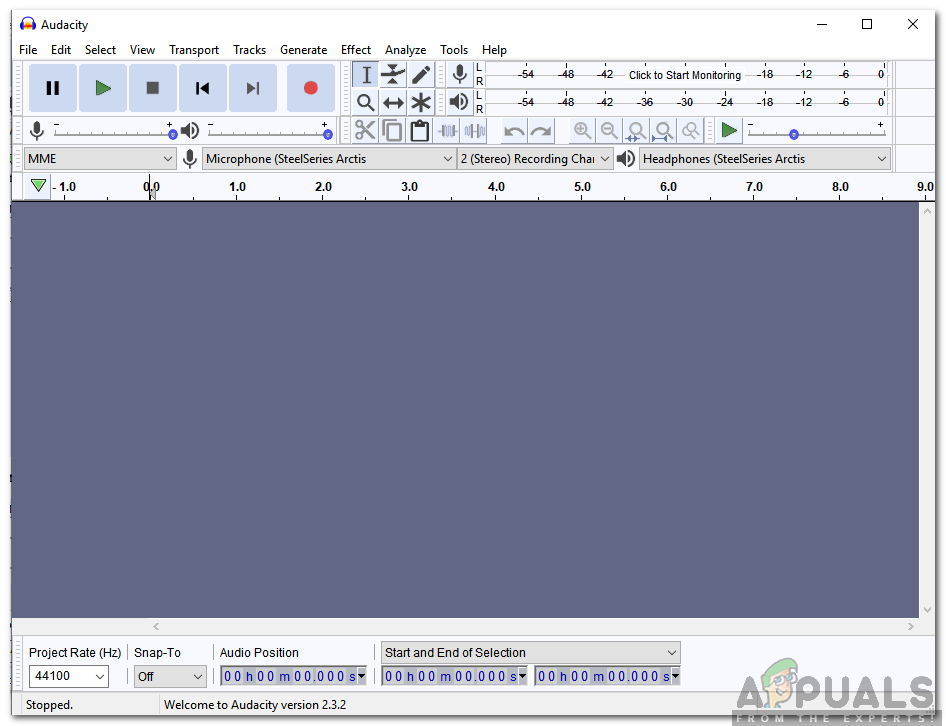

यूनिवर्सल मीडिया सर्वर एक निःशुल्क सेवा है जो DLNA- सक्षम उपकरणों के लिए ऑडियो, वीडियो और इमेजरी से संबंधित है। यह सोनी PlayStations 3 और 4, Microsoft के Xbox 360 और One, और स्मार्टफ़ोन, स्मार्ट टेलीविज़न, स्मार्ट डिस्प्ले और स्मार्ट मल्टीमीडिया खिलाड़ियों के साथ अच्छी तरह से काम करता है।

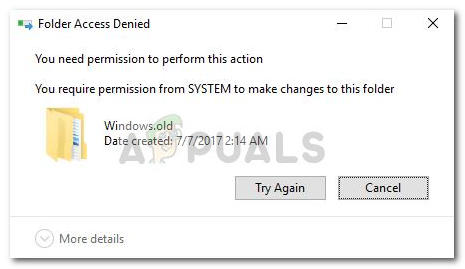

भेद्यता सिस्टम पर फ़ाइलों को एक्सेस करने के लिए उसी LAN पर एक अनधिकृत हमलावर को अनुमति देता है, जो अधिकृत उपयोगकर्ता जो यूनिवर्सल मीडिया सर्वर की सेवा चला रहा है, उसी अनुमतियों के साथ सिस्टम तक पहुँच सकता है। हमलावर नेटएनएलएलएम सुरक्षा प्रोटोकॉल में हेरफेर करने के लिए सर्वर संदेश ब्लॉक (एसएमबी) कनेक्शन का उपयोग करने में सक्षम है, जो स्पष्ट-पाठ में परिवर्तित की जा सकने वाली जानकारी को उजागर करने में सक्षम है। यह आसानी से उपयोगकर्ता से पासवर्ड और अन्य क्रेडेंशियल्स चोरी करने के लिए इस्तेमाल किया जा सकता है। एक ही तंत्र का उपयोग करते हुए, हमलावर नेटएनटीएलएम सुरक्षा प्रोटोकॉल को चुनौती या प्रतिक्रिया देकर दूरस्थ रूप से विंडोज उपकरणों पर कमांड निष्पादित कर सकता है।

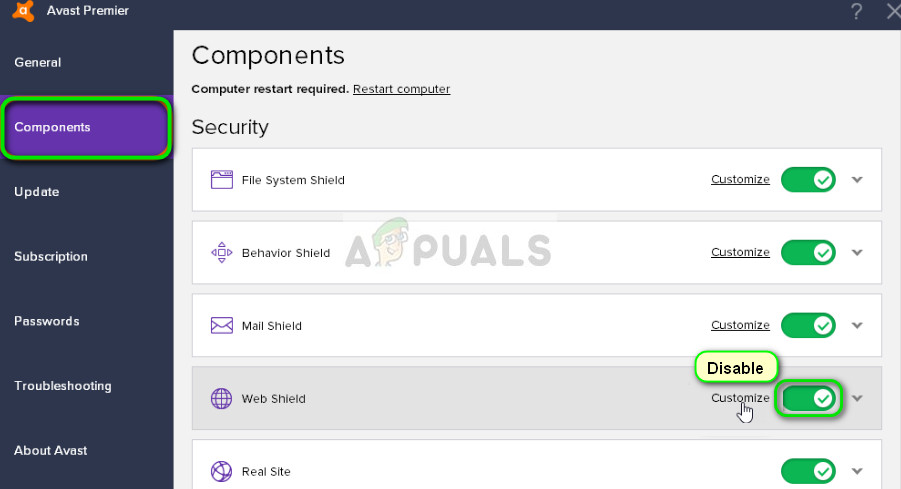

SSDP सेवा UPnP उपकरणों की खोज और युग्मन के लिए पोर्ट 1900 पर एक UDP मल्टीकास्ट को 239.255.255.250 पर भेजती है। एक बार जब यह कनेक्शन स्थापित हो जाता है, तो डिवाइस एक डिवाइस डिस्क्रिप्टर XML फ़ाइल के लिए एक स्थान वापस भेजता है जिसमें साझा डिवाइस के बारे में अधिक जानकारी होती है। UMS तब कनेक्शन स्थापित करने के लिए HTTP पर इस XML फ़ाइल से जानकारी प्राप्त करता है। इसमें भेद्यता तब सामने आती है जब हमलावर इच्छित स्थान पर अपनी XML फाइलें बनाते हैं, जिससे उन्हें इस संबंध में UMS और उसके संचार के व्यवहार में हेरफेर करने की अनुमति मिलती है। जैसा कि UMS तैनात XML फ़ाइल को पार्स करता है, यह SMB को चर $ smbServer में एक्सेस करता है, जिससे एक हमलावर इस चैनल को चुनौती देने या वांछित के रूप में NetNTLM सुरक्षा प्रोटोकॉल का जवाब देने की अनुमति देता है।

यह जोखिम जो जोखिम पैदा करता है वह शोषण के उच्चतम स्तर पर बहुत कम और दूरस्थ कमांड निष्पादन पर संवेदनशील जानकारी का समझौता है। यह विंडोज 10 उपकरणों पर यूनिवर्सल मीडिया सर्वर के 7.1.0 संस्करण को प्रभावित करने के लिए पाया गया है। यह भी संदेह है कि यूएमएस के पहले के संस्करण एक ही मुद्दे की चपेट में हैं लेकिन केवल संस्करण 7.1.0 का परीक्षण इस प्रकार किया गया है।

इस भेद्यता के सबसे बुनियादी शोषण के लिए हमलावर को निम्न पढ़ने के लिए XML फ़ाइल को सेट करना होगा। यह NetNTLM सुरक्षा प्रोटोकॉल के लिए हमलावर की पहुंच को मंजूरी देता है, जो एकल समझौता खाते के आधार पर नेटवर्क के माध्यम से पार्श्व आंदोलन की अनुमति देता है।

& xxe; & xxe-url; १ ०यदि हमलावर ने निष्पादन द्वारा भेद्यता का शोषण किया है बुराई SSDP एक मेजबान से उपकरण और एक ही डिवाइस पर एक नेटकैट श्रोता या इम्पैकेट को लॉन्च करता है, हमलावर डिवाइस के एसबीएम संचार में हेरफेर करने और डेटा, पासवर्ड और स्पष्ट पाठ में जानकारी निकालने में सक्षम होगा। एक हमलावर पीड़ित के कंप्यूटर से फ़ाइलों की पूर्ण एकल-पंक्ति जानकारी को दूरस्थ रूप से निम्न को पढ़ने के लिए डिवाइस डिस्क्रिप्टर XML फ़ाइल को सेट करके प्राप्त कर सकता है:

और भेजते हैं,यह सिस्टम को एक और data.dtd फ़ाइल लेने के लिए वापस लौटने का संकेत देता है जिसे हमलावर पढ़ने के लिए सेट कर सकता है:

%सब;इन दो फ़ाइलों में हेरफेर करके, हमलावर पीड़ित के कंप्यूटर पर फ़ाइलों से एकल पंक्ति जानकारी प्राप्त कर सकता है, जो यह बताता है कि हमलावर एक विशिष्ट स्थान पर देखने के लिए कमांड सेट करता है।

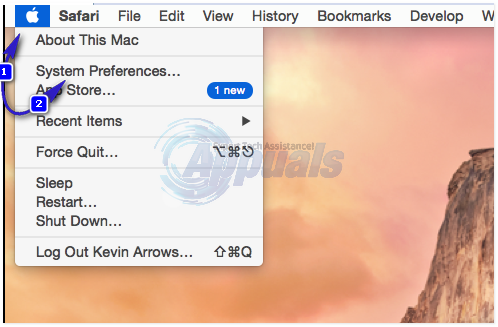

UMS को इसकी खोज के कुछ घंटों के भीतर इस भेद्यता के बारे में बताया गया था और कंपनी ने सूचित किया है कि वे सुरक्षा मुद्दे को हल करने के लिए एक पैच पर काम कर रहे हैं।

![[अद्यतन] शून्य गंभीर बातचीत के साथ आईओएस सीरियस सिक्योरिटी कमजोरियों की खोज की जा रही है ताकि एप्पल के ऐप के अंदर जंगली में सक्रिय रूप से उजागर हो सकें](https://jf-balio.pt/img/news/16/ios-serious-security-vulnerabilities-with-zero-user-interaction-discovered-being-actively-exploited-wild-in.jpg)