क्या कोई ऐसा है जिसने नहीं सुना है इक्विफैक्स ब्रीच ? यह 2017 में सबसे बड़ा डेटा उल्लंघन था जिसमें 146 मिलियन उपयोगकर्ता खातों को समझौता करते हुए देखा गया था। 2018 के हमले के बारे में क्या Aadhar अपने निवासियों की जानकारी संग्रहीत करने के लिए भारत सरकार का पोर्टल। सिस्टम हैक किया गया था और 1.1 बिलियन उपयोगकर्ता डेटा उजागर किया गया था। और अब बस कुछ महीने पहले टोयोटा के जापान में बिक्री कार्यालय को हैक कर लिया गया था और 3.1 मिलियन ग्राहकों के लिए उपयोगकर्ता डेटा उजागर किया गया था। ये कुछ प्रमुख ब्रीच हैं जो पिछले तीन वर्षों में हुए हैं। और यह चिंताजनक है क्योंकि ऐसा लगता है कि जैसे-जैसे समय बीत रहा है, वैसे-वैसे यह खराब होता जा रहा है। नेटवर्क तक पहुंचने और उपयोगकर्ता डेटा तक पहुंचने के लिए साइबर क्रिमिनल अधिक बुद्धिमान हो रहे हैं और नए तरीकों के साथ आ रहे हैं। हम डिजिटल युग में हैं और डेटा सोना है।

लेकिन इससे ज्यादा चिंता की बात यह है कि कुछ संगठन इस मुद्दे को उस गंभीरता से संबोधित नहीं कर रहे हैं जिसके वह हकदार हैं। जाहिर है, पुराने तरीके काम नहीं कर रहे हैं। आपके पास एक फ़ायरवॉल है? आपके लिए अच्छा हैं। लेकिन आइए देखें कि अंदरूनी हमले के खिलाफ फ़ायरवॉल आपको कैसे बचाता है।

इनसाइडर थ्रेट्स - द न्यू बिग थ्रेट

साइबर सुरक्षा सांख्यिकी

पिछले साल की तुलना में, नेटवर्क के भीतर होने वाले हमलों की संख्या में काफी वृद्धि हुई है। और यह तथ्य कि व्यवसाय अब बाहरी लोगों के लिए नौकरी का अनुबंध कर रहे हैं जो या तो दूरस्थ रूप से काम करते हैं या संगठन के भीतर से इस मामले में मदद करने के लिए बहुत कुछ नहीं किया है। यह उल्लेख नहीं करने के लिए कि कर्मचारियों को अब काम से संबंधित नौकरियों के लिए व्यक्तिगत कंप्यूटर का उपयोग करने की अनुमति है।

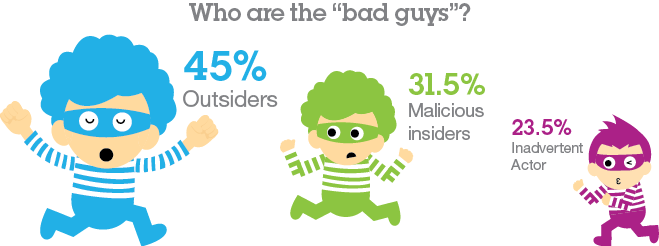

दुर्भावनापूर्ण और भ्रष्ट कर्मचारी अंदरूनी हमलों के बड़े प्रतिशत के लिए जिम्मेदार हैं, लेकिन कभी-कभी यह भी अनजाने में होता है। कर्मचारी, साझेदार, या बाहर के ठेकेदार ऐसी गलतियाँ करते हैं जो आपके नेटवर्क को असुरक्षित बना देती हैं। और जैसा कि आप कल्पना कर सकते हैं, अंदरूनी हमले खतरे बाहरी हमलों से कहीं अधिक खतरनाक हैं। इसका कारण यह है कि उन्हें एक ऐसे व्यक्ति द्वारा निष्पादित किया जा रहा है जिसे आपके नेटवर्क के बारे में अच्छी तरह से जानकारी है। हमलावर को आपके नेटवर्क वातावरण और नीतियों का एक कामकाजी ज्ञान है और इसलिए उनके हमलों को अधिक लक्षित किया जाता है जिसके परिणामस्वरूप अधिक नुकसान होता है। ज्यादातर मामलों में, बाहरी हमलों की तुलना में एक अंदरूनी सूत्र खतरे का पता लगाने में अधिक समय लगेगा।

इसके अलावा, इन हमलों के बारे में सबसे बुरी बात यह भी नहीं है कि सेवाओं के विघटन के परिणामस्वरूप तत्काल नुकसान हुआ है। यह आपके ब्रांड की प्रतिष्ठा पर चोट है। साइबर हमलों और डेटा उल्लंघनों को अक्सर शेयर की कीमतों में गिरावट और आपके ग्राहकों के सामूहिक प्रस्थान के द्वारा सफल बनाया जाता है।

इसलिए, अगर एक चीज है जो स्पष्ट है कि आपको अपने नेटवर्क को पूरी तरह से सुरक्षित रखने के लिए एक फ़ायरवॉल, एक प्रॉक्सी या वायरस सुरक्षा सॉफ़्टवेयर से अधिक की आवश्यकता होगी। और यह इस आवश्यकता है जो इस पद का आधार बनाती है। अपने संपूर्ण आईटी अवसंरचना को सुरक्षित करने के लिए 5 सर्वश्रेष्ठ खतरे की निगरानी करने वाले सॉफ़्टवेयर पर प्रकाश डालिए। एक आईटी खतरा मॉनिटर आईपी पते, यूआरएल, साथ ही फ़ाइल और एप्लिकेशन विवरण जैसे विभिन्न मापदंडों पर हमलों को जोड़ता है। परिणाम यह है कि आपके पास सुरक्षा घटना के बारे में अधिक जानकारी तक पहुंच होगी जैसे कि इसे कहाँ और कैसे निष्पादित किया गया था। लेकिन इससे पहले, चार अन्य तरीकों पर ध्यान दें, जिनसे आप अपनी नेटवर्क सुरक्षा बढ़ा सकते हैं।

आईटी सुरक्षा बढ़ाने के अतिरिक्त तरीके

डेटाबेस गतिविधि की निगरानी

हमलावर को निशाना बनाने वाली पहली चीज़ डेटाबेस होगी क्योंकि आपके पास कंपनी के सभी डेटा हैं। तो यह समझ में आता है कि आपके पास एक समर्पित डेटाबेस मॉनिटर है। यह डेटाबेस में किए गए सभी लेन-देन को लॉग करेगा और आपको संदिग्ध गतिविधियों का पता लगाने में मदद कर सकता है जिनमें खतरे की विशेषताएं हैं।

नेटवर्क फ्लो विश्लेषण

इस अवधारणा में आपके नेटवर्क में विभिन्न घटकों के बीच भेजे जा रहे डेटा पैकेट का विश्लेषण करना शामिल है। यह सुनिश्चित करने का एक शानदार तरीका है कि आपके आईटी इन्फ्रास्ट्रक्चर में साइफन जानकारी के लिए और नेटवर्क के बाहर भेजने के लिए कोई दुष्ट सर्वर नहीं हैं।

पहुँच अधिकार प्रबंधन

प्रत्येक संगठन को एक स्पष्ट दिशानिर्देश की आवश्यकता होती है जो विभिन्न सिस्टम संसाधनों को देख और उन तक पहुंच सके। इस तरह आप संवेदनशील संगठनात्मक डेटा तक पहुँच को केवल आवश्यक लोगों तक सीमित कर सकते हैं। एक एक्सेस राइट्स मैनेजर न केवल आपको अपने नेटवर्क में उपयोगकर्ताओं के अनुमति अधिकारों को संपादित करने की अनुमति देगा, बल्कि आपको यह देखने की भी अनुमति देगा कि डेटा कहां, कब और कहां एक्सेस किया जा रहा है।

श्वेत सूची

यह एक अवधारणा है जहां केवल अधिकृत सॉफ़्टवेयर को आपके नेटवर्क में नोड्स के भीतर निष्पादित किया जा सकता है। अब, आपके नेटवर्क तक पहुंचने की कोशिश करने वाले किसी भी अन्य कार्यक्रम को अवरुद्ध कर दिया जाएगा और आपको तुरंत सूचित किया जाएगा। तो फिर इस विधि के लिए एक नकारात्मक पहलू है। यह निर्धारित करने का कोई स्पष्ट तरीका नहीं है कि सुरक्षा खतरे के रूप में एक सॉफ्टवेयर को क्या योग्य बनाता है ताकि आपको जोखिम प्रोफाइल के साथ आने में थोड़ी मेहनत करनी पड़े।

और अब हमारे मुख्य विषय पर। 5 सर्वश्रेष्ठ आईटी नेटवर्क धमकी मॉनिटर्स। क्षमा करें, मैं थोड़ा पच गया लेकिन मैंने सोचा कि हमें पहले एक ठोस आधार बनाना चाहिए। अब मैं अपने आईटी परिवेश को घेरने वाले किले को पूरा करने के लिए एक साथ सीमेंट पर चर्चा करने जा रहा हूं।

1. SolarWinds खतरा मॉनिटर

अब कोशिश करो

अब कोशिश करो क्या यह आश्चर्य भी है? SolarWinds उन नामों में से एक है जिन्हें आप हमेशा आश्वस्त करते हैं कि वे निराश नहीं होंगे। मुझे संदेह है कि कोई भी सिस्टम एडमिन है जिसने अपने करियर में किसी समय सोलरविन्ड्स उत्पाद का इस्तेमाल नहीं किया है। और यदि आप ऐसा नहीं करते हैं, तो हो सकता है कि आपने इसे बदल दिया हो। मैं आपको सोलरविन्ड्स थ्रेट मॉनीटर से मिलवाता हूँ।

यह उपकरण आपको अपने नेटवर्क पर नजर रखने और लगभग वास्तविक समय में सुरक्षा खतरों का जवाब देने की अनुमति देता है। और इस तरह की सुविधा संपन्न उपकरण के लिए, आप इसका उपयोग करने के लिए कितना सरल है इससे प्रभावित होंगे। इंस्टॉलेशन और सेटअप पूरा करने में थोड़ा समय लगेगा और फिर आप निगरानी शुरू करने के लिए तैयार हैं। SolarWinds थ्रेट मॉनिटर का उपयोग ऑन-प्रिमाइसेस डिवाइस, होस्ट किए गए डेटा सेंटर, और सार्वजनिक क्लाउड वातावरण जैसे Azure, या AWS की सुरक्षा के लिए किया जा सकता है। यह मध्यम से बड़े संगठनों के लिए एकदम सही है क्योंकि इसकी मापनीयता के कारण बड़ी विकास संभावनाएं हैं। और इसकी बहु-किरायेदार और सफेद-लेबलिंग क्षमताओं के लिए धन्यवाद, यह खतरे की निगरानी भी प्रबंधित सुरक्षा सेवा प्रदाताओं के लिए एक उत्कृष्ट विकल्प होगा।

SolarWinds खतरा मॉनिटर

साइबर हमलों की गतिशील प्रकृति के कारण, यह महत्वपूर्ण है कि साइबर खतरा खुफिया डेटाबेस हमेशा अद्यतित रहे। इस तरह आप हमलों के नए रूपों से बचे रहने का एक बेहतर मौका देते हैं। SolarWinds खतरा मॉनिटर अपने डेटाबेस को अद्यतन रखने के लिए IP और डोमेन प्रतिष्ठा डेटाबेस जैसे कई स्रोतों का उपयोग करता है।

इसमें एक एकीकृत सुरक्षा सूचना और इवेंट मैनेजर (CRM) भी है जो आपके नेटवर्क में कई घटकों से लॉग डेटा प्राप्त करता है और खतरों के लिए डेटा का विश्लेषण करता है। यह उपकरण अपने खतरे का पता लगाने में एक सीधा दृष्टिकोण लेता है ताकि आपको समस्याओं की पहचान करने के लिए लॉग देखने में समय बर्बाद न करना पड़े। यह संभावित ख़तरों को दर्शाता पैटर्न खोजने के लिए ख़तरे की खुफिया के कई स्रोतों के खिलाफ लॉग की तुलना करके इसे प्राप्त करता है।

SolarWinds खतरा मॉनिटर एक वर्ष की अवधि के लिए सामान्यीकृत और कच्चे लॉग डेटा संग्रहीत कर सकता है। जब आप वर्तमान घटनाओं के साथ पिछले घटनाओं की तुलना करना चाहते हैं तो यह काफी उपयोगी होगा। फिर एक सुरक्षा घटना के बाद वे क्षण होते हैं जब आपको अपने नेटवर्क में कमजोरियों की पहचान करने के लिए लॉग के माध्यम से सॉर्ट करने की आवश्यकता होती है। यह उपकरण आपको डेटा को फ़िल्टर करने का एक आसान तरीका प्रदान करता है ताकि आपको हर एक लॉग से गुजरना न पड़े।

SolarWinds खतरा मॉनिटर चेतावनी प्रणाली

एक और अच्छी सुविधा खतरों के लिए स्वचालित प्रतिक्रिया और बचाव है। आपको प्रयास को बचाने के अलावा, यह उन क्षणों के लिए भी प्रभावी होगा जो आप तुरंत खतरों का जवाब देने की स्थिति में नहीं हैं। बेशक, यह उम्मीद की जाती है कि एक खतरे की निगरानी के लिए एक चेतावनी प्रणाली होगी लेकिन इस खतरे की निगरानी में प्रणाली अधिक उन्नत है क्योंकि यह किसी भी महत्वपूर्ण घटनाओं से सावधान करने के लिए सक्रिय प्रतिक्रिया इंजन के साथ बहु-स्थिति और क्रॉस-सहसंबद्ध अलार्म को जोड़ती है। ट्रिगर शर्तों को मैन्युअल रूप से कॉन्फ़िगर किया जा सकता है।

2. डिजिटल अभिभावक

अब कोशिश करो

अब कोशिश करो डिजिटल गार्जियन एक व्यापक डेटा सुरक्षा समाधान है जो संभावित उल्लंघनों और डेटा की घुसपैठ को रोकने और पहचानने के लिए आपके नेटवर्क को अंत से अंत तक मॉनिटर करता है। यह आपको डेटा पर किए गए प्रत्येक लेन-देन को देखने में सक्षम बनाता है, जिसमें उपयोगकर्ता को डेटा तक पहुंचने का विवरण भी शामिल है।

डिजिटल गार्जियन डेटा के विभिन्न क्षेत्रों, समापन बिंदु एजेंटों से जानकारी एकत्र करता है, और अन्य सुरक्षा प्रौद्योगिकियां डेटा का विश्लेषण करती हैं और ऐसे पैटर्न स्थापित करने की कोशिश करती हैं जो संभावित खतरों का संकेत दे सकते हैं। फिर यह आपको सूचित करेगा ताकि आप आवश्यक उपचारात्मक कार्रवाई कर सकें। यह उपकरण IP पते, URL और फ़ाइल और एप्लिकेशन विवरणों को शामिल करके खतरों के बारे में अधिक जानकारी प्रदान करने में सक्षम है, जिससे अधिक सटीक खतरे का पता लगाया जा सकता है।

डिजिटल अभिभावक

यह उपकरण न केवल बाहरी खतरों के लिए बल्कि आंतरिक हमलों पर भी नज़र रखता है जो आपकी बौद्धिक संपदा और संवेदनशील डेटा को लक्षित करते हैं। यह विभिन्न सुरक्षा नियमों के समानांतर है इसलिए डिफ़ॉल्ट रूप से, डिजिटल गार्जियन अनुपालन साबित करने में मदद करता है।

यह खतरे की निगरानी एकमात्र प्लेटफॉर्म है जो एंडपॉइंट डिटेक्शन एंड रिस्पॉन्स (EDR) के साथ डेटा लॉस प्रिवेंशन (DLP) प्रदान करता है। जिस तरह से यह काम करता है कि एंड-पॉइंट एजेंट नेटवर्क पर सभी सिस्टम, उपयोगकर्ता और डेटा घटनाओं को रिकॉर्ड करता है। डेटा खो जाने से पहले इसे किसी भी संदिग्ध गतिविधि को ब्लॉक करने के लिए कॉन्फ़िगर किया गया है। तो भले ही आपको अपने सिस्टम में कोई कमी आती हो, आपको आश्वासन दिया जाता है कि डेटा बाहर नहीं निकलेगा।

डिजिटल गार्जियन को क्लाउड पर लागू किया गया है जिसका मतलब है कि कम सिस्टम संसाधनों का उपयोग किया जा रहा है। नेटवर्क सेंसर और समापन बिंदु एजेंट एनालिटिक्स और रिपोर्टिंग क्लाउड मॉनिटर के साथ एक सुरक्षा विश्लेषक-अनुमोदित कार्यक्षेत्र के लिए डेटा स्ट्रीम करते हैं जो झूठे अलार्म को कम करने और कई विसंगतियों के माध्यम से फ़िल्टर करने में मदद करते हैं ताकि यह निर्धारित किया जा सके कि आपके ध्यान की आवश्यकता है।

3. ज़ीक नेटवर्क सिक्योरिटी मॉनिटर

अब कोशिश करो

अब कोशिश करो Zeek एक ओपन-सोर्स मॉनिटरिंग टूल है जिसे पहले Bro Network Monitor के नाम से जाना जाता था। उपकरण जटिल, उच्च थ्रूपुट नेटवर्क से डेटा एकत्र करता है और डेटा को सुरक्षा खुफिया के रूप में उपयोग करता है।

ज़ीक भी अपनी खुद की एक प्रोग्रामिंग भाषा है और आप इसका उपयोग कस्टम स्क्रिप्ट बनाने के लिए कर सकते हैं जो आपको कस्टम नेटवर्क डेटा एकत्र करने या खतरों की निगरानी और पहचान को स्वचालित करने में सक्षम करेगा। कुछ कस्टम भूमिकाएँ जो आप कर सकते हैं उनमें बेमेल SSL प्रमाणपत्र या संदिग्ध सॉफ़्टवेयर का उपयोग शामिल है।

नकारात्मक पक्ष पर, ज़ीक आपको अपने नेटवर्क के समापन बिंदु से डेटा तक पहुंच नहीं देता है। इसके लिए, आपको एक CRM टूल के साथ एकीकरण की आवश्यकता होगी। लेकिन यह भी एक अच्छी बात है क्योंकि, कुछ उदाहरणों में, बड़ी मात्रा में डब्लूजीएमएस द्वारा एकत्र किए गए डेटा के कारण कई झूठे अलर्ट हो सकते हैं। इसके बजाय, ज़ीक नेटवर्क नेटवर्क का उपयोग करता है जो सत्य का अधिक विश्वसनीय स्रोत है।

Zeek नेटवर्क सुरक्षा मॉनिटर

लेकिन केवल नेटफ्लो या पीसीएपी नेटवर्क डेटा पर भरोसा करने के बजाय, ज़ीक रिच, संगठित और आसानी से खोजे जाने वाले डेटा पर ध्यान केंद्रित करता है जो आपके नेटवर्क सुरक्षा में वास्तविक अंतर्दृष्टि प्रदान करता है। यह आपके नेटवर्क से 400 से अधिक क्षेत्रों का डेटा निकालता है और कार्रवाई योग्य डेटा का उत्पादन करने के लिए डेटा का विश्लेषण करता है।

अद्वितीय कनेक्शन आईडी असाइन करने की क्षमता एक उपयोगी विशेषता है जो आपको एकल टीसीपी कनेक्शन के लिए सभी प्रोटोकॉल गतिविधि को देखने में मदद करती है। विभिन्न लॉग फ़ाइलों से डेटा भी समय-मुद्रांकित और सिंक्रनाइज़ किया जाता है। इसलिए, जिस समय आपको खतरा चेतावनी मिलती है, उसके आधार पर, आप समस्या के स्रोत को जल्दी से निर्धारित करने के लिए लगभग उसी समय के लिए डेटा लॉग की जांच कर सकते हैं।

लेकिन सभी ओपन सोर्स सॉफ्टवेयर के साथ, ओपन सोर्स सॉफ्टवेयर का उपयोग करने की सबसे बड़ी चुनौती इसे स्थापित करना है। आप अपने नेटवर्क में अन्य सुरक्षा कार्यक्रमों के साथ Zeek को एकीकृत करने सहित सभी कॉन्फ़िगरेशन को संभाल लेंगे। और कई आमतौर पर इस काम को बहुत अधिक मानते हैं।

4. बैल नेटवर्क सुरक्षा मॉनिटर

अब कोशिश करो

अब कोशिश करो बैल एक अन्य सॉफ्टवेयर है जो मैं आपके नेटवर्क को सुरक्षा खतरों, कमजोरियों और संदिग्ध गतिविधियों की निगरानी के लिए सुझाता हूं। और इसका मुख्य कारण यह है कि यह लगातार वास्तविक समय में संभावित खतरों का एक स्वचालित विश्लेषण करता है। इसका मतलब है कि जब भी कोई महत्वपूर्ण सुरक्षा घटना होती है, तो आपके पास आगे बढ़ने से पहले उस पर कार्रवाई करने के लिए पर्याप्त समय होगा। इसका मतलब यह भी है कि यह शून्य-दिन के खतरों का पता लगाने और इसमें शामिल होने के लिए एक उत्कृष्ट उपकरण होगा।

बैल नेटवर्क सुरक्षा मॉनिटर

यह उपकरण नेटवर्क की सुरक्षा स्थिति, डेटा उल्लंघनों और भेद्यता पर रिपोर्ट बनाकर अनुपालन में मदद करता है।

क्या आप जानते हैं कि हर एक दिन एक नया सुरक्षा खतरा होता है जिसे आप कभी नहीं जान पाएंगे? आपका खतरा मॉनिटर इसे बेअसर करता है और हमेशा की तरह व्यापार के साथ आगे बढ़ता है। बैलों का हालांकि थोड़ा अलग है। यह इन खतरों को पकड़ लेता है और आपको बता देता है कि वे मौजूद हैं ताकि आप अपनी सुरक्षा रस्सियों को कस सकें।

5. साइबरप्रिंट का आर्गोस थ्रेट इंटेलिजेंस

अब कोशिश करो

अब कोशिश करो अपनी परिधि-आधारित सुरक्षा तकनीक को मजबूत करने के लिए एक और बढ़िया उपकरण है Argos Threat Intelligence। यह आपकी तकनीक के साथ आपकी विशेषज्ञता को जोड़ती है ताकि आप विशिष्ट और कार्रवाई योग्य बुद्धि एकत्र कर सकें। यह सुरक्षा डेटा आपको लक्षित हमलों, डेटा रिसाव और चोरी की पहचान की वास्तविक समय की घटनाओं की पहचान करने में मदद करेगा जो आपके संगठन से समझौता कर सकते हैं।

आर्गोस थ्रेट इंटेलिजेंस

आर्गोस वास्तविक समय में आपको लक्षित करने वाले खतरे वाले अभिनेताओं की पहचान करता है और उनके बारे में प्रासंगिक डेटा प्रदान करता है। इसके पास काम करने के लिए लगभग 10,000 खतरे वाले अभिनेताओं का एक मजबूत डेटाबेस है। इसके अतिरिक्त, यह आमतौर पर लक्षित डेटा एकत्र करने के लिए IRC, Darkweb, सोशल मीडिया और फ़ोरम सहित सैकड़ों स्रोतों का उपयोग करता है।