Apple, Inc., C-Net

हालांकि MacOS के पास सुरक्षित यूनिक्स वातावरण के रूप में कार्य करने के लिए एक प्रतिष्ठा है, ऐसा लगता है कि तीसरे पक्ष के डेवलपर्स ऑपरेटिंग सिस्टम की सुरक्षा सेवाओं को धोखा देने के लिए सैद्धांतिक रूप से Apple के कोड साइनिंग एपीआई का उपयोग कर सकते हैं। ये उपकरण तब गलत तरीके से मान सकते हैं कि एम्बेडेड दुर्भावनापूर्ण कोड पर Apple द्वारा हस्ताक्षर किए गए थे और इसलिए यह चलाने के लिए सुरक्षित है कि यह क्या करता है।

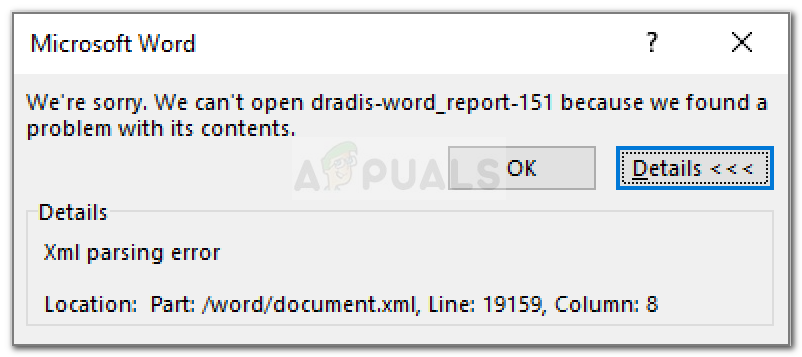

कोड साइनिंग एक गैर-कोड कोड को खरपतवार करने का एक शानदार तरीका है ताकि सिस्टम पर चलने वाली एकमात्र प्रक्रिया वे हो जो निष्पादित करने के लिए सुरक्षित हों। मैकओएस और आईओएस दोनों माच-ओ बायनेरिज़ के साथ-साथ एप्लिकेशन बंडल को प्रमाणित करने के लिए हस्ताक्षरों का उपयोग करते हैं, लेकिन ऐसा लगता है कि सप्ताह के पहले विशेषज्ञों ने इस प्रणाली को कमजोर करने का एक तरीका पाया।

Infosec शोधकर्ताओं के अनुसार, सुरक्षा उत्पादों का एक विशाल बहुमत क्रिप्टोग्राफ़िक हस्ताक्षरों को सत्यापित करने का एक दोषपूर्ण तरीका है, जो उन्हें Apple द्वारा हस्ताक्षरित संभावित रूप से अहस्ताक्षरित कोड के रूप में देखते हैं।

ऐसा लगता है कि Apple के अपने उपकरणों ने हालांकि एपीआई को ठीक से लागू किया है। इसलिए भेद्यता का दोहन करने की विधि थोड़ी अजीब है और कम से कम भाग में निर्भर करता है कि वसा बायनेरी कैसे काम करता है।

उदाहरण के लिए, एक सुरक्षा शोधकर्ता ने Apple द्वारा हस्ताक्षरित एक वैध कार्यक्रम को संयोजित किया और इसे एक बाइनरी के साथ मिलाया जो i386 संकलित था लेकिन x86_64 श्रृंखला Macintosh कंप्यूटर के लिए।

इसलिए एक हमलावर को एक साफ macOS इंस्टॉलेशन से वैध बाइनरी लेना होगा और फिर उसमें कुछ जोड़ना होगा। नए बाइनरी में सीपीयू टाइप लाइन को कुछ अजीब और अमान्य के रूप में सेट करना पड़ता है ताकि यह दिख सके कि यह मेजबान चिपसेट के लिए मूल नहीं है क्योंकि यह कर्नेल को वैध कोड को छोड़ने और मनमाने ढंग से निष्पादित करने का निर्देश देगा। प्रक्रियाएँ जिन्हें बाद में लाइन के नीचे जोड़ा जाता है।

हालाँकि, Apple के स्वयं के इंजीनियर इस लेखन के समय के रूप में भेद्यता को बहुत अधिक खतरा मानते हैं। उपयोगकर्ताओं को किसी शोषण की स्थापना की अनुमति देने के लिए सोशल इंजीनियरिंग या फ़िशिंग हमले की आवश्यकता होगी। फिर भी, कई तृतीय-पक्ष डेवलपर्स ने या तो पैच जारी किए हैं या उन्हें जारी करने की योजना बना रहे हैं।

जो उपयोगकर्ता किसी भी प्रभावित सुरक्षा उपकरण का उपयोग कर रहे हैं, उनसे आग्रह किया जाता है कि वे भविष्य में होने वाली समस्याओं को रोकने के लिए पैच उपलब्ध होते ही अपडेट करें, हालांकि इस शोषण का कोई ज्ञात उपयोग अभी तक नहीं हुआ है।

टैग Apple सुरक्षा मैक ओ एस