आकाशवाणी

दो कमजोरियों लेबल CVE-2018-2998 तथा CVE-2018-2933 पल्ससेक्विटी के डेनिस एंडज़कोविक द्वारा खोजा गया है, जो ओरेकल वेबलॉजिक सर्वर का शोषण करता है SAML और डब्लूएलएस कोर कंपोनेंट्स, क्रमशः एक सीमित डिग्री तक डेटा को एक्सेस और संशोधित करने के लिए।

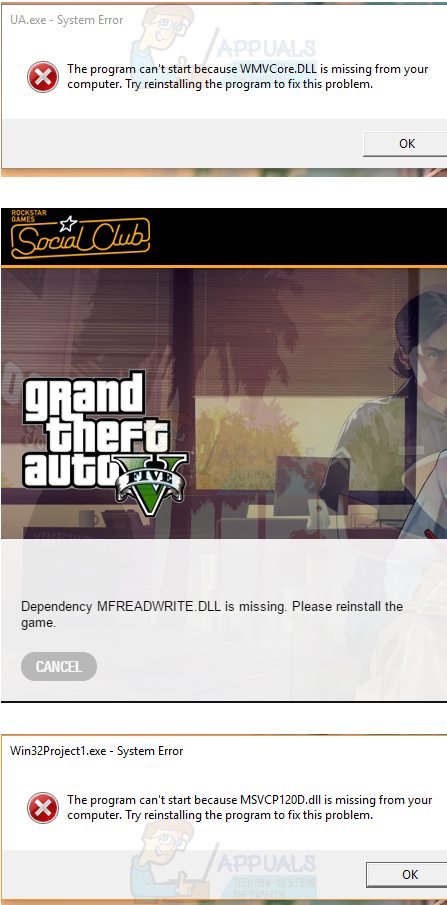

Oracle WebLogic SAML सेवा प्रदाता प्रमाणीकरण तंत्र के भीतर दो कमजोरियों की खोज की गई थी। SAML में XML टिप्पणी डालकर

NameIDटैग, एक हमलावर दूसरे उपयोगकर्ता के रूप में लॉग इन करने के लिए एसएएमएल सेवा प्रदाता को ले जा सकता है। इसके अतिरिक्त, WebLogic को डिफ़ॉल्ट कॉन्फ़िगरेशन में साइन किए गए SAML दावे की आवश्यकता नहीं है। एक एसएएमएल दावे से हस्ताक्षर भागों को छोड़ कर, एक हमलावर एक मनमाने ढंग से एसएएमएल दावे को शिल्प कर सकता है और प्रमाणीकरण तंत्र को बायपास कर सकता है।

डेनिस एंडज़कोविक - पल्स सिक्योरिटी

ओरेकल फ्यूजन मिडलवेयर 12 सी वेबलॉजिक सर्वर v.12.2.1.3.0 को इन कमजोरियों के लिए कमजोर पाया गया, हालांकि तीन अन्य संस्करण: 10.3.6.0, 12.1.3.0, और 12.2.1.2 को भी प्रभावित पाया गया है।

में जोखिम मूल्यांकन मैट्रिक्स Oracle द्वारा प्रकाशित, CVE-2018-2998 भेद्यता का मूल्यांकन स्थानीय स्तर पर एसएएमएल घटक के दोहन के लिए किया गया था। के मुताबिक CVSS संस्करण 3.0 , इस भेद्यता को 10 में से 5.4 का आधार अंक दिया गया था, जिसका मूल्यांकन हेरफेर के आमतौर पर कम जोखिम वाले कारक के रूप में किया जाता है। उसी मूल्यांकन में, स्थानीय सर्वर उपकरणों से डब्ल्यूएलएस कोर घटकों के दोहन के लिए CVE-2018-2933 भेद्यता का आकलन किया गया था। भेद्यता को संभावित 10 में से 4.9 का थोड़ा निचला आधार स्कोर दिया गया था। आईडी 2421480.1 के साथ एक दस्तावेज ओरेकल द्वारा अपने उपयोगकर्ताओं के लिए इस भेद्यता के शमन के निर्देशों के साथ प्रकाशित किया गया था। लॉग इन करने के बाद यह दस्तावेज़ ओरेकल व्यवस्थापक खातों तक पहुंच योग्य है।

ओरेकल सिक्योरिटी एश्योरेंस मार्कअप लैंग्वेज (एसएएमएल) एक फ्रेमवर्क का वर्णन करता है जो एक ही नेटवर्क पर कई डिवाइसों में प्रमाणीकरण जानकारी साझा करने की सुविधा देता है, जिससे एक डिवाइस को दूसरे के हिस्से पर कार्य करने की अनुमति मिलती है। यह उपयोगकर्ताओं के प्रमाणीकरण और प्राधिकरण को प्रमाणित करता है: क्या वे क्रेडेंशियल वैध हैं और क्या उनके पास अनुरोध किए गए कार्यों को करने के लिए आवश्यक अनुमतियां हैं या नहीं। अधिक बार नहीं, इस प्रोटोकॉल का उपयोग उपयोगकर्ताओं के लिए एकल साइन-ऑन सेटअप करने के लिए किया जाता है और एसएएमएल प्रदाता सर्वर या व्यवस्थापक डिवाइस का प्रबंधन करते हैं जो इन क्रेडेंशियल्स को आवंटित करता है। एक बार प्रमाणित और अधिकृत हो जाने के बाद, XML में SAML जोर उपयोगकर्ता द्वारा निर्धारित कार्य को पूरा करने की अनुमति देता है। SAML 2.0 को 2005 से कंप्यूटरों पर इस प्रमाणीकरण और प्राधिकरण प्रक्रिया के लिए मानक के रूप में सेट किया गया है और यह Oracle WebLogic Servers द्वारा बनाए गए अनुप्रयोगों में नियोजित मानक है।

WebLogic Server के मुख्य घटकों में खोजी गई भेद्यता के साथ काम करते हुए, दो कमजोरियों को इस तथ्य का लाभ उठाने के लिए पाया गया कि WebLogic को डिफ़ॉल्ट रूप से हस्ताक्षर किए गए सिद्धांतों की आवश्यकता नहीं है। कमजोरियों ने नाम आईडी टैग में एक मनमाने ढंग से XML टिप्पणी डालकर प्रमाणीकरण और प्राधिकरण तंत्र में हेरफेर किया, सिस्टम को एसएएमएल के हस्ताक्षर को अमान्य किए बिना किसी अन्य उपयोगकर्ता के खाते में प्रवेश करने की अनुमति देने के लिए प्रणाली को मजबूर किया क्योंकि सर्वर केवल स्ट्रिंग को सत्यापित करता है जैसा कि टिप्पणी में दिखाया गया है नीचे।

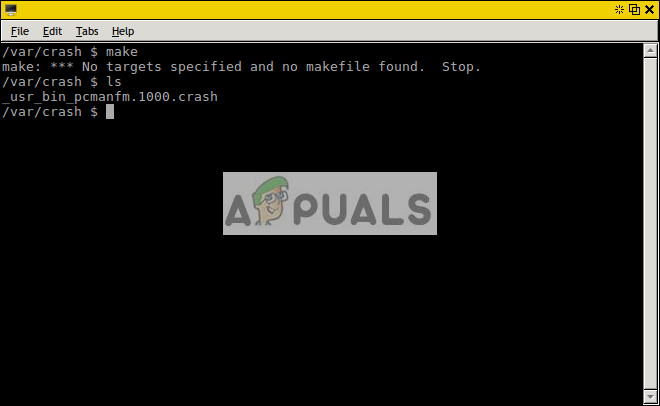

attackeradminव्यवस्थापक सर्वर कॉन्फ़िगरेशन सेटिंग्स में, यदि SingleSignOnServicesMBean.WantAssertionsSigned विशेषता अक्षम है या आवश्यक नहीं है, जैसा कि डिफ़ॉल्ट मामला है, हस्ताक्षर सत्यापित नहीं है, और प्रमाणीकरण को किसी भी उपयोगकर्ता की पसंद के रूप में लॉग इन करने की अनुमति देने के लिए बायपास किया जा सकता है। सिस्टम सेटिंग में गड़बड़ी, डेटा निकालने, या भ्रष्ट सर्वर के लिए शक्तिशाली खातों तक पहुंचने के लिए हैकर्स इस जोखिम का फायदा उठा सकते हैं। इस डिफ़ॉल्ट सेटअप में हस्ताक्षर की आवश्यकता नहीं है, निम्न कोड (पठनीयता के लिए छोटा) द्वारा साझा किया गया है पल्स सुरक्षा प्रदर्शित करता है कि कैसे एक हैकर 'व्यवस्थापक' के रूप में लॉग इन कर सकता है:

कम किया गया प्रशासित WLS_SP कलश: नखलिस्तान: नाम: tc: SAML: 2.0: ac: कक्षाएं: PasswordProtectedTransportइस जोखिम से निपटने के लिए और साथ में खोजे गए पूर्ववर्ती ओरेकल ने अनुरोध किया है कि उपयोगकर्ता अपने उत्पाद के संबंधित ओरेकल घटक को जुलाई 2018 क्रिटिकल पैच फॉर ऑरेकल फ्यूजन मिडलवेयर के साथ अपडेट करें।