Google Android

मोबाइल उपकरणों के लिए एक नया रैंसमवेयर ऑनलाइन सामने आया है। डिजिटल वायरस को म्यूट करने और विकसित करने से Google के Android ऑपरेटिंग सिस्टम पर चलने वाले स्मार्टफोन लक्षित होते हैं। मैलवेयर सरल लेकिन चतुराई से प्रच्छन्न एसएमएस संदेश के माध्यम से प्रवेश पाने का प्रयास करता है और फिर मोबाइल फोन की आंतरिक प्रणाली के भीतर गहरा खोदता है। महत्वपूर्ण और संवेदनशील बंधक रखने के अलावा, नया कीड़ा आक्रामक स्मार्टफोन के संचार प्लेटफार्मों के माध्यम से अन्य पीड़ितों तक फैलने का आक्रामक प्रयास करता है। रैंसमवेयर का नया परिवार Google के एंड्रॉइड ओएस में एक महत्वपूर्ण लेकिन मील के पत्थर से संबंधित है जो लक्षित साइबर हमलों से अपेक्षाकृत सुरक्षित माना जा रहा है।

लोकप्रिय एंटीवायरस, फ़ायरवॉल और अन्य डिजिटल सुरक्षा उपकरण डेवलपर ESET के लिए काम करने वाले साइबर-सुरक्षा पेशेवरों ने Google के एंड्रॉइड मोबाइल ऑपरेटिंग सिस्टम पर हमला करने के लिए डिज़ाइन किए गए रैंसमवेयर के एक नए परिवार की खोज की। डिजिटल ट्रोजन हॉर्स एसएमएस मैसेजिंग का उपयोग फैलाने के लिए करता है, शोधकर्ताओं ने नोट किया। ESET शोधकर्ताओं ने नए मैलवेयर को Android / Filecoder.C के रूप में डब किया है, और उसी की गतिविधि में वृद्धि देखी है। संयोग से, रैंसमवेयर काफी नया प्रतीत होता है, लेकिन यह नए एंड्रॉइड मालवेयर डिटेक्शंस में दो साल की गिरावट का अंत है। सीधे शब्दों में कहें, तो ऐसा प्रतीत होता है कि हैकर्स स्मार्टफोन ऑपरेटिंग सिस्टम को लक्षित करने के लिए नए सिरे से रुचि रखते हैं। आज ही हमने कई पर रिपोर्ट की है 'ज़ीरो इंटरेक्शन' सुरक्षा कमजोरियाँ जो Apple iPhone iOS ऑपरेटिंग सिस्टम के भीतर खोजी गई थीं ।

जुलाई 2019 से फिल्कोडर एक्टिव लेकिन क्लीवर सोशल इंजीनियरिंग के माध्यम से त्वरित और आक्रामक रूप से फैल रहा है

स्लोवाकिया के एंटीवायरस और साइबरसिक्योरिटी कंपनी के अनुसार, फिल्कोडर को हाल ही में जंगली में देखा गया है। ईएसईटी शोधकर्ताओं का दावा है कि उन्होंने 12 जुलाई, 2019 से रैनसमवेयर को सक्रिय रूप से फैला हुआ देखा। सीधे शब्दों में कहें, तो मालवेयर एक महीने पहले ही सामने आया था, लेकिन इसका असर हर दिन बढ़ सकता है।

यह वायरस विशेष रूप से दिलचस्प है क्योंकि Google के एंड्रॉइड ऑपरेटिंग सिस्टम पर हमले लगभग दो वर्षों से लगातार घट रहे हैं। इससे एक सामान्य धारणा उत्पन्न हुई कि एंड्रॉइड वायरस के लिए ज्यादातर प्रतिरक्षा था या हैकर्स विशेष रूप से स्मार्टफोन के बाद नहीं जा रहे थे, और इसके बजाय, डेस्कटॉप कंप्यूटर या अन्य हार्डवेयर और इलेक्ट्रॉनिक्स को लक्षित कर रहे थे। स्मार्टफोन काफी व्यक्तिगत उपकरण हैं और इसलिए उन्हें कंपनियों और संगठनों में उपयोग किए जाने वाले उपकरणों की तुलना में सीमित संभावित लक्ष्य माना जा सकता है। ऐसी बड़ी सेटिंग्स में पीसी या इलेक्ट्रॉनिक उपकरणों को लक्षित करने से कई संभावित लाभ होते हैं क्योंकि एक समझौता मशीन कई अन्य उपकरणों के साथ समझौता करने का एक त्वरित तरीका पेश कर सकती है। फिर संवेदनशील जानकारी लेने के लिए जानकारी का विश्लेषण करने की बात है। संयोग से, कई हैकिंग समूह दिखाई देते हैं बड़े पैमाने पर जासूसी के हमलों का संचालन करने के लिए तैयार ।

सुरक्षा ALERT: Android Ransomware FileCoder Strain उभरने: Android पर रैंसमवेयर का एक नया तनाव उभरा #मोबाइल उपकरण। यह उन लोगों को लक्षित करता है जो ऑपरेटिंग सिस्टम एंड्रॉइड 5.1 और उच्चतर चला रहे हैं। इस Android रैंसमवेयर स्ट्रेन को… https://t.co/edFpo45qbp pic.twitter.com/9r39kxS5iB

- एक्विया सॉल्यूशंस (@AquiaSolutions) 30 जुलाई, 2019

दूसरी ओर, नया रैंसमवेयर केवल एंड्रॉइड स्मार्टफोन के मालिक को व्यक्तिगत जानकारी तक पहुंचने से प्रतिबंधित करने का प्रयास करता है। ऐसा कोई संकेत नहीं है कि मैलवेयर व्यक्तिगत या संवेदनशील जानकारी को लीक करने या चोरी करने का प्रयास करता है या वित्तीय जानकारी तक पहुंच प्राप्त करने के लिए कीगलर्स या गतिविधि ट्रैकर जैसे अन्य पेलोड स्थापित करता है।

गूगल एंड्रॉइड ऑपरेटिंग सिस्टम पर कैसे फैलकोडर रैनसमवेयर फैलता है?

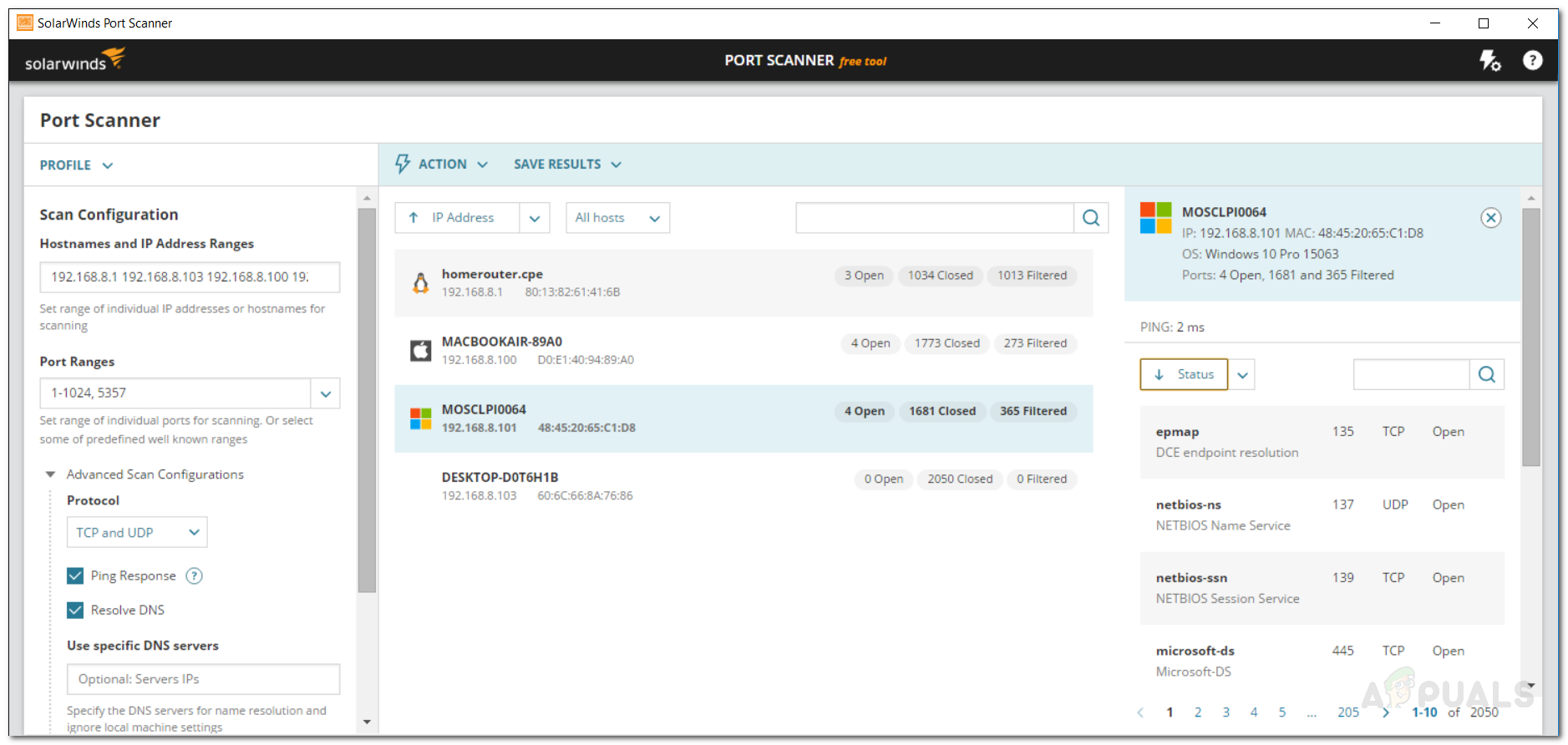

शोधकर्ताओं ने फाइलकोडर रैंसमवेयर को एंड्रॉइड मैसेजिंग या एसएमएस सिस्टम के माध्यम से फैलने की खोज की है, लेकिन इसका मूल स्थान कहीं और है। वायरस Reddit और Android डेवलपर मैसेजिंग बोर्ड XDA डेवलपर्स सहित ऑनलाइन फ़ोरम में दुर्भावनापूर्ण पोस्ट के माध्यम से लॉन्च हो रहा है। ईएसईटी ने दुर्भावनापूर्ण पोस्टों को इंगित करने के बाद, एक्सडीए डेवलपर्स ने तेजी से कार्रवाई की और संदिग्ध मीडिया को नीचे ले गए, लेकिन रेडिट पर प्रकाशन के समय संदिग्ध सामग्री अभी भी ऊपर थी।

ईएसईटी द्वारा प्राप्त अधिकांश दुर्भावनापूर्ण पोस्ट और टिप्पणियां पीड़ितों को मैलवेयर डाउनलोड करने का लालच देती हैं। आमतौर पर पोर्नोग्राफिक सामग्री से जुड़ी सामग्री की नकल करके वायरस शिकार में खींचता है। कुछ मामलों में शोधकर्ताओं ने कुछ तकनीकी विषयों को भी चारा के रूप में इस्तेमाल किया। हालांकि अधिकांश मामलों में, हमलावरों में दुर्भावनापूर्ण ऐप्स की ओर इशारा करते हुए लिंक या क्यूआर कोड शामिल थे।

एक्सेस होने से पहले तत्काल पता लगाने से बचने के लिए, मैलवेयर के लिंक को bit.ly लिंक के रूप में मास्क किया जाता है। ऐसी कई लिंक छोटी साइटों का उपयोग अतीत में इंटरनेट उपयोगकर्ताओं को दुर्भावनापूर्ण वेबसाइटों को निर्देशित करने, फ़िशिंग और अन्य साइबर-हमलों का संचालन करने के लिए किया जाता है।

अपने संपर्कों से एसएमएस के माध्यम से एंड्रॉइड रैंसमवेयर फैलाने वाले हैकर्स और अपनी डिवाइस फ़ाइलों को एन्क्रिप्ट करें: एंड्रॉइड रैंसमवेयर के एक नए परिवार ने एंड्रॉइड / फिल्कोडर को सीज किया। विभिन्न ऑनलाइन फ़ोरमों को वितरित किया और आगे पीड़ित की संपर्क सूची का उपयोग करने के लिए एसएमएस के साथ… https://t.co/ddqwtfswl5 pic.twitter.com/6PJjmNyZKB

- शाह शेख (@shah_sheikh) 30 जुलाई, 2019

एक बार फिल्कोडर रैंसमवेयर ने पीड़ित के एंड्रॉइड मोबाइल डिवाइस के भीतर मजबूती से खुद को लगाया है, यह तुरंत उपयोगकर्ता की जानकारी को लॉक करना शुरू नहीं करता है। इसके बजाय, मैलवेयर पहले Android सिस्टम के संपर्कों को छापता है। शोधकर्ताओं ने फिल्कोडर रैंसमवेयर के कुछ दिलचस्प लेकिन विचलित करने वाले आक्रामक व्यवहार का अवलोकन किया। अनिवार्य रूप से, मैलवेयर तेजी से लेकिन पूरी तरह से पीड़ित की संपर्क सूची के माध्यम से खुद को फैलाने के लिए बदल जाता है।

मैलवेयर एंड्रॉइड मोबाइल डिवाइस की संपर्क सूची के भीतर हर प्रविष्टि के लिए सावधानीपूर्वक शब्द-उत्पन्न ऑटो-जनित टेक्स्ट संदेश भेजने का प्रयास करता है। रैंसमवेयर को डाउनलोड करने और डाउनलोड करने वाले संभावित पीड़ितों की संभावना को बढ़ावा देने के लिए फिल्कोडर वायरस एक दिलचस्प चाल को दर्शाता है। दागी पाठ संदेश के भीतर निहित लिंक को एक ऐप के रूप में विज्ञापित किया गया है। इससे भी महत्वपूर्ण बात यह है कि मैलवेयर यह सुनिश्चित करता है कि संदेश में संभावित पीड़ित की प्रोफाइल फोटो हो। इसके अलावा, जिस ऐप को पीड़ित पहले से उपयोग कर रहा है, उसके अंदर फोटो को सावधानी से फिट किया गया है। वास्तव में, यह एक दुर्भावनापूर्ण नकली ऐप है जो रैंसमवेयर को परेशान करता है।

इससे भी अधिक महत्वपूर्ण तथ्य यह है कि फिल्कोडर रैंसमवेयर को बहुभाषी होने के लिए कोडित किया गया है। दूसरे शब्दों में, संक्रमित डिवाइस की भाषा सेटिंग के आधार पर, संदेश 42 संभावित भाषा संस्करणों में से एक में भेजे जा सकते हैं। मैलवेयर कथित प्रामाणिकता को बढ़ावा देने के लिए, संदेश के भीतर संपर्क के नाम को स्वचालित रूप से सम्मिलित करता है।

कैसे Filecoder Ransomware संक्रमण और काम करता है?

मैलवेयर द्वारा उत्पन्न लिंक में आमतौर पर एक ऐप होता है जो पीड़ितों को लुभाने का प्रयास करता है। नकली ऐप का वास्तविक उद्देश्य पृष्ठभूमि में सावधानीपूर्वक चल रहा है। इस एप्लिकेशन में हार्डकॉस्ट कमांड-एंड-कंट्रोल (C2) सेटिंग्स, साथ ही बिटकॉइन वॉलेट पते, इसके स्रोत कोड के भीतर हैं। हमलावरों ने लोकप्रिय ऑनलाइन नोट शेयरिंग प्लेटफॉर्म पास्टेबिन का भी उपयोग किया है, लेकिन यह केवल गतिशील पुनर्प्राप्ति और संभवतः अन्य संक्रमण बिंदुओं के लिए एक नाली के रूप में कार्य करता है।

Filecoder के बाद रैंसमवेयर ने बैचों में दागी एसएमएस को सफलतापूर्वक भेज दिया है और कार्य पूरा कर लिया है, फिर यह संक्रमित डिवाइस को सभी भंडारण फाइलों को खोजने और उनमें से अधिकांश को एन्क्रिप्ट करने के लिए स्कैन करता है। ईएसईटी शोधकर्ताओं ने पता लगाया है कि मैलवेयर उन सभी प्रकार के फ़ाइल एक्सटेंशनों को एन्क्रिप्ट करेगा जो आमतौर पर टेक्स्ट फ़ाइलों, छवियों, वीडियो आदि के लिए उपयोग किए जाते हैं, लेकिन किसी कारण से, यह एंड्रॉइड-विशिष्ट फ़ाइलों जैसे .apk या .dex को छोड़ देता है। मैलवेयर भी संपीड़ित .Zip और .RAR फ़ाइलों और 50 MB से अधिक की फ़ाइलों को नहीं छूता है। शोधकर्ताओं को संदेह है, मालवेयर क्रिएटर्स ने शायद WansCry से सामग्री उठाने का एक खराब कॉपी-पेस्ट काम किया है, जो रैंसमवेयर का अधिक गंभीर और विपुल रूप है। सभी एन्क्रिप्टेड फाइलें एक्सटेंशन '.seven' के साथ संलग्न हैं

शोधकर्ता Android / Filecoder.C की खोज करते हैं, एक नया एंड्रॉइड रैनसमवेयर परिवार जो पीड़ितों के संपर्क में फैलने का प्रयास करता है और अपनी असामान्य चालें दिखाता है https://t.co/5iCvkVbAND @welivesecurity @मामला #ransomware #एंड्रॉयड pic.twitter.com/d150eY4N7X

- डेविड बिसन (@DMBisson) 30 जुलाई, 2019

एंड्रॉइड मोबाइल डिवाइस पर फ़ाइलों को सफलतापूर्वक एन्क्रिप्ट करने के बाद, रैंसमवेयर फिर एक विशिष्ट फिरौती नोट को फ्लैश करता है। शोधकर्ताओं ने देखा है कि फाइलकोडर रैंसमवेयर क्रिप्टोकरेंसी में लगभग $ 98 से $ 188 तक की मांग करता है। तात्कालिकता की भावना पैदा करने के लिए, मैलवेयर में एक साधारण टाइमर भी होता है जो लगभग 3 दिनों या 72 घंटों तक रहता है। फिरौती के नोट में यह भी लिखा है कि बंधक रखने वाली कितनी फाइलें हैं।

दिलचस्प बात यह है कि रैंसमवेयर डिवाइस स्क्रीन को लॉक नहीं करता है या स्मार्टफोन को इस्तेमाल करने से रोकता है। दूसरे शब्दों में, पीड़ित अभी भी अपने एंड्रॉइड स्मार्टफोन का उपयोग कर सकते हैं, लेकिन उनके डेटा तक पहुंच नहीं होगी। इसके अलावा, भले ही पीड़ित किसी तरह से दुर्भावनापूर्ण या संदिग्ध ऐप को अनइंस्टॉल कर दें, यह परिवर्तनों को पूर्ववत् या फ़ाइलों को डिक्रिप्ट नहीं करता। डिवाइस की सामग्री को एन्क्रिप्ट करते समय फिल्कोडर एक सार्वजनिक और निजी कुंजी जोड़ी बनाता है। सार्वजनिक कुंजी को शक्तिशाली RSA-1024 एल्गोरिथ्म और हार्डकोड किए गए मान के साथ एन्क्रिप्ट किया गया है जो रचनाकारों को भेजा जाता है। पीड़ित द्वारा प्रदान किए गए बिटकॉइन विवरण के माध्यम से भुगतान करने के बाद, हमलावर निजी कुंजी को डिक्रिप्ट कर सकता है और इसे पीड़ित को जारी कर सकता है।

फिल्कोडर न केवल आक्रामक बल्कि दूर जाने के लिए भी जटिल है:

ईएसईटी के शोधकर्ताओं ने पहले रिपोर्ट की थी कि हार्डकोड कोड का इस्तेमाल ब्लैकमेल शुल्क का भुगतान किए बिना फाइलों को डिक्रिप्ट करने के लिए किया जा सकता है। संक्षेप में, शोधकर्ताओं ने महसूस किया कि फीलकोडर रैनसमवेयर के रचनाकारों ने अनजाने में एक डिक्रिप्टर्स बनाने के लिए एक सरल तरीके से पीछे छोड़ दिया था।

“अभियान के निष्पादन और इसके एन्क्रिप्शन के कार्यान्वयन दोनों में संकीर्ण लक्ष्यीकरण और दोषों के कारण, इस नए रैंसमवेयर का प्रभाव सीमित है। हालांकि, अगर डेवलपर्स खामियों को ठीक करते हैं और ऑपरेटर उपयोगकर्ताओं के व्यापक समूहों को लक्षित करना शुरू करते हैं, तो Android / Filecoder.C रैनसमवेयर एक गंभीर खतरा बन सकता है। '

शोधकर्ताओं ने फिल्कोडर रैनसमवेयर के बारे में अपनी पोस्ट अपडेट की है और स्पष्ट किया कि 'यह 'हार्डकोड कोड' एक RSA-1024 सार्वजनिक कुंजी है, जिसे आसानी से नहीं तोड़ा जा सकता है, इसलिए इस विशेष रैनसमवेयर के लिए डिक्रिप्टर बनाना असंभव के करीब है।'

अजीब बात है, शोधकर्ताओं ने यह भी देखा कि रैंसमवेयर के कोड में इस दावे का समर्थन करने के लिए कुछ भी नहीं है कि उलटी गिनती टाइमर समाप्त होने के बाद प्रभावित डेटा खो जाएगा। इसके अलावा, मैलवेयर के निर्माता फिरौती की राशि के साथ खेल रहे हैं। जबकि 0.01 बिटकॉइन या बीटीसी मानक बने हुए हैं, बाद के नंबर मालवेयर द्वारा उत्पन्न यूजर आईडी प्रतीत होते हैं। शोधकर्ताओं को संदेह है कि यह विधि डिक्रिप्शन कुंजी उत्पन्न करने और भेजने के लिए पीड़ित के साथ आने वाले भुगतानों का मिलान करने के लिए प्रमाणीकरण कारक के रूप में काम कर सकती है।

टैग एंड्रॉयड