रूमी आईटी टिप्स

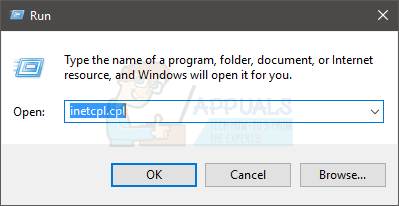

WPA / WPA2 लंबे समय से वाईफाई एन्क्रिप्शन का सबसे सुरक्षित रूप होने के लिए निर्धारित किया गया है। 2017 के अक्टूबर में, हालांकि, WPA2 प्रोटोकॉल को KRACK हमले के लिए असुरक्षित पाया गया था जिसके लिए शमन तकनीक स्थापित की गई थी। ऐसा लगता है कि वायरलेस नेटवर्क एन्क्रिप्शन पर एक बार फिर से हमला हो रहा है, इस बार एक WPA / WPA2 भेद्यता के दोहन के साथ PMKID को डब किया गया है।

हमने WPA / WPA2 पर एक नया हमला किया है। कोई और अधिक पूर्ण 4-रास्ता हैंडशेक रिकॉर्डिंग की आवश्यकता नहीं है। यहां आपके लिए आवश्यक सभी विवरण और उपकरण हैं: https://t.co/3f5eDXJLAe pic.twitter.com/7bDuc4KH3v

- हैशटैट (@ इशरत) 4 अगस्त 2018

इस भेद्यता को एक ट्विटर अकाउंट (@hashcat) द्वारा साझा किया गया था जिसने कोड की एक छवि को ट्वीट किया था जो EAPOL 4-वे हैंडशेक आवश्यकता को बायपास कर सकता है और नेटवर्क कनेक्शन पर हमला कर सकता है। में पद खाते की वेबसाइट पर, शोषण के पीछे के डेवलपर्स ने बताया कि वे WPA3 सुरक्षा मानक पर हमला करने के तरीकों की तलाश कर रहे थे, लेकिन इसके समतुल्य प्रमाणीकरण (SAE) प्रोटोकॉल के कारण असफल थे। इसके बजाय, हालांकि, वे WPA2 प्रोटोकॉल की इस भेद्यता में ठोकर खाने में कामयाब रहे।

इस भेद्यता का शोषण एकल EAPOL फ्रेम के Robust Security Network Information Element (RSNIE) पर किया जाता है। यह PMKID को व्युत्पन्न करने के लिए HMK-SHA1 का उपयोग करता है, जिसमें पीएमके प्रमुख है और इसका डेटा एक निश्चित स्ट्रिंग 'पीएमके नाम' का संघटन होता है जिसमें एक्सेस प्वाइंट और स्टेशन मैक पते शामिल होते हैं।

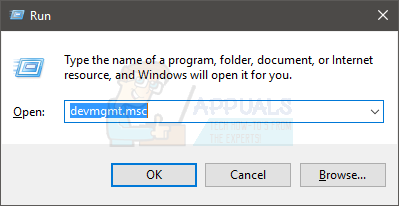

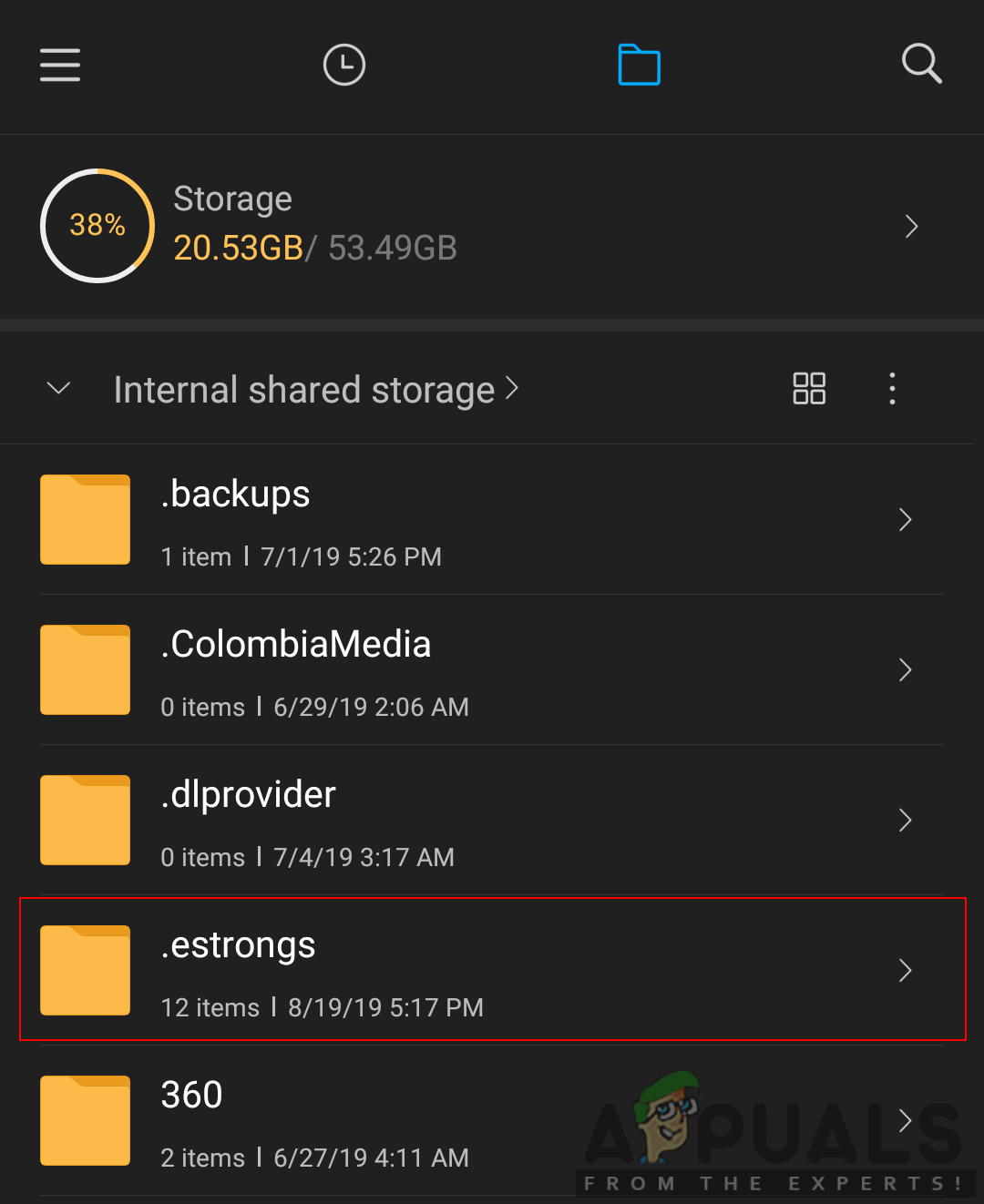

डेवलपर्स के पोस्ट के अनुसार, हमले को अंजाम देने के लिए तीन उपकरणों की आवश्यकता होती है: hcxdumptool v4.2.0 या इससे अधिक, hcxtools v4.2.0 या उच्चतर, और हैशटैग v4.2.0 या उच्चतर। यह भेद्यता हमलावर को एपी के साथ सीधे संवाद करने की अनुमति देती है। यह ईएपीओएल फ्रेम के अंतिम पुनरावर्तन और अंतिम अमान्य पासवर्ड प्रविष्टि को बायपास करता है। यह हमला इस मामले में खोए हुए EAPOL फ्रेम के साथ भी होता है कि एक एपी उपयोगकर्ता हमलावर से बहुत दूर है, और यह एक नियमित रूप से हेक्स एन्कोडेड स्ट्रिंग में प्रकट होता है जैसे कि आउटपुट प्रारूप जैसे कि pcap या hccapx के विपरीत।

डेवलपर्स की पोस्ट में इस भेद्यता का फायदा उठाने के लिए कोड किस तरह काम करता है, इसके बारे में बताया गया है। उन्होंने कहा कि वे इस बारे में अनिश्चित हैं कि कौन सी वाईफाई राउटर इस भेद्यता को सीधे प्रभावित करती है और संबंधित कनेक्शन पर यह कितनी प्रभावी है। हालांकि, उनका मानना है कि यह भेद्यता संभवतः सभी 802.11i / p / q / r नेटवर्क में शोषण की जा सकती है जहां रोमिंग फीचर सक्षम हैं जैसा कि इन दिनों सबसे अधिक राउटर के मामले में है।

उपयोगकर्ताओं के लिए दुर्भाग्य से, इस भेद्यता के लिए अभी तक कोई शमन तकनीक नहीं है। यह कुछ घंटों पहले सामने आया था और किसी भी राउटर निर्माता द्वारा (या यह स्पष्ट नहीं किया गया है कि उन्होंने लिया है) नोटिस लेने की कोई खबर नहीं है।