एक लोकप्रिय वर्डप्रेस प्लगइन जो रखरखाव और रखरखाव गतिविधियों के साथ वेबसाइट व्यवस्थापकों की मदद करता है, अत्यंत आवश्यक है शोषण की चपेट में । आसानी से हेरफेर किया गया, प्लगइन का उपयोग पूरी वेबसाइट को रेंडर करने के लिए किया जा सकता है या हमलावरों को विशेषाधिकारों के साथ उसी पर ले जा सकते हैं। लोकप्रिय वर्डप्रेस प्लगइन के भीतर सुरक्षा दोष को 'क्रिटिकल' के रूप में चिह्नित किया गया है और सबसे अधिक सीवीएसएस स्कोर में से एक है।

एक वर्डप्रेस प्लगइन का उपयोग अधिकृत प्रशासकों से न्यूनतम निरीक्षण के साथ किया जा सकता है। भेद्यता जाहिर तौर पर डेटाबेस कार्यों को पूरी तरह से असुरक्षित छोड़ देती है। इसका मतलब यह है कि कोई भी उपयोगकर्ता किसी भी डेटाबेस तालिकाओं को संभावित रूप से रीसेट कर सकता है, बिना प्रमाणीकरण के। जोड़ने की जरूरत नहीं है, इसका मतलब है कि पोस्ट, टिप्पणियां, पूरे पृष्ठ, उपयोगकर्ता और उनकी अपलोड की गई सामग्री कुछ ही सेकंड में आसानी से मिटा दी जा सकती है।

वर्डप्रेस प्लगइन Plug WP डेटाबेस रीसेट ’वेबसाइट के अधिग्रहण या टेकडाउन के लिए आसान शोषण और हेरफेर करने के लिए कमजोर:

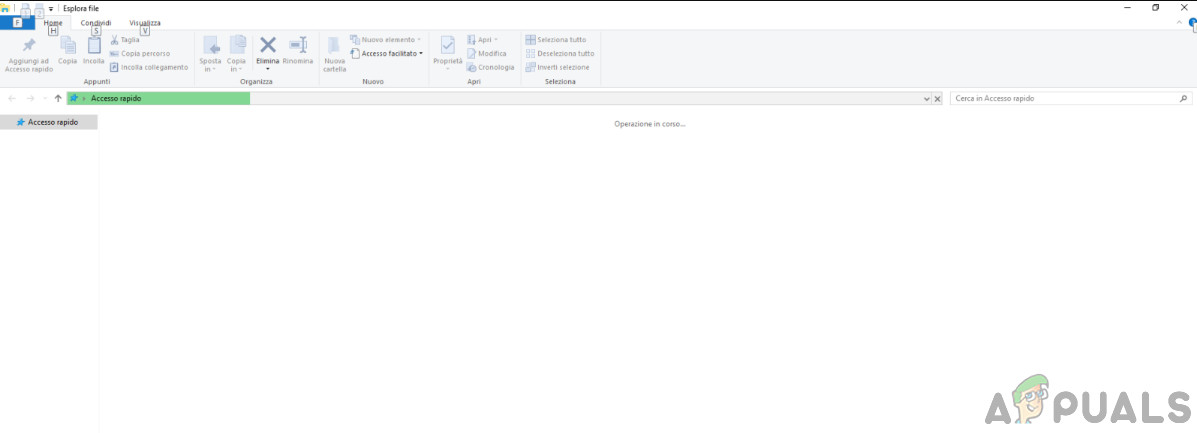

जैसा कि नाम से ही स्पष्ट है, डेटाबेस रीसेट करने के लिए WP डेटाबेस रीसेट प्लगइन का उपयोग किया जाता है। वेबसाइट व्यवस्थापक पूर्ण या आंशिक रीसेट के बीच चयन कर सकते हैं। वे विशिष्ट तालिकाओं के आधार पर भी रीसेट का आदेश दे सकते हैं। प्लगइन का सबसे बड़ा लाभ सुविधा है। प्लगइन मानक वर्डप्रेस इंस्टॉलेशन के श्रमसाध्य कार्य से बचा जाता है।

WordPress plugin WP Database Reset में एक शोषणकारी सुरक्षा मुद्दा पाया गया है जिसका उपयोग कमजोर वेबसाइटों को लेने के लिए किया जा सकता है। के मुताबिक #wordpress पुस्तकालय, प्लगइन 80,000 से अधिक वेबसाइटों पर सक्रिय है। आज प्लगइन अपडेट करें। https://t.co/xrCjyVPvzY

- विजिलेंट टेक्नोलॉजीज (@ विजिलेंटक्लाउड) 17 जनवरी, 2020

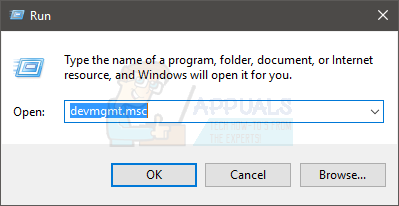

वर्डफ़ेंस सुरक्षा टीम , जिसमें खामियों को उजागर किया गया था, ने संकेत दिया कि WP डेटाबेस रीसेट प्लगइन के भीतर दो गंभीर भेद्यताएं 7 जनवरी को पाई गई थीं। या तो कमजोरियों का उपयोग पूर्ण वेबसाइट रीसेट करने या उसी को लेने के लिए किया जा सकता है।

पहली भेद्यता के रूप में चिह्नित किया गया है CVE-2020-7048 और 9.1 का CVSS स्कोर जारी किया। यह दोष डेटाबेस रीसेट फ़ंक्शंस में मौजूद है। जाहिर है, किसी भी कार्य को किसी भी चेक, प्रमाणीकरण या विशेषाधिकारों के सत्यापन के माध्यम से सुरक्षित नहीं किया गया था। इसका अर्थ है कि कोई भी उपयोगकर्ता अपनी इच्छानुसार किसी भी डेटाबेस टेबल को बिना प्रमाणीकरण के रीसेट कर सकता है। उपयोगकर्ता को केवल WP डेटाबेस रीसेट प्लगइन के लिए एक साधारण कॉल रिक्वेस्ट डालनी थी, और प्रभावी रूप से पृष्ठों, पोस्ट, टिप्पणियों, उपयोगकर्ताओं, अपलोड की गई सामग्री और बहुत कुछ को मिटा सकता है।

https://t.co/zcP3OPb8N5

- गीकवर सुरक्षा (@geekwiresec) 17 जनवरी, 2020

दूसरी सुरक्षा भेद्यता को टैग किया गया है CVE-2020-7047 और 8.1 का CVSS स्कोर जारी किया। हालांकि पहले वाले की तुलना में थोड़ा कम स्कोर, दूसरा दोष समान रूप से खतरनाक है। इस सुरक्षा दोष ने किसी भी प्रमाणित उपयोगकर्ता को न केवल खुद को देव-स्तरीय प्रशासनिक विशेषाधिकार प्रदान करने की अनुमति दी, बल्कि 'अन्य सभी उपयोगकर्ताओं को एक साधारण अनुरोध के लिए तालिका से हटा दिया।' आश्चर्यजनक रूप से, उपयोगकर्ता की अनुमति स्तर कोई फर्क नहीं पड़ा। उसी के बारे में बोलते हुए, Wordfence's Chloe Chamberland ने कहा,

“जब भी wp_users तालिका को रीसेट किया गया था, उसने वर्तमान में लॉग-इन उपयोगकर्ता को छोड़कर किसी भी व्यवस्थापक सहित उपयोगकर्ता तालिका से सभी उपयोगकर्ताओं को हटा दिया। अनुरोध भेजने वाला उपयोगकर्ता स्वचालित रूप से व्यवस्थापक तक पहुंच जाएगा, भले ही वे केवल ग्राहक हों। ”

https://t.co/tjKkqkNEsR

- गीकवर सुरक्षा (@geekwiresec) 17 जनवरी, 2020

एकमात्र प्रशासक के रूप में, उपयोगकर्ता अनिवार्य रूप से एक कमजोर वेबसाइट का अपहरण कर सकता है और प्रभावी रूप से सामग्री प्रबंधन प्रणाली (सीएमएस) का पूर्ण नियंत्रण हासिल कर सकता है। सुरक्षा शोधकर्ताओं के अनुसार, WP डेटाबेस रीसेट प्लगइन के डेवलपर को सतर्क कर दिया गया है, और कमजोरियों के लिए एक पैच इस सप्ताह तैनात किया जाना था।

WP डेटाबेस रीसेट प्लगइन का नवीनतम संस्करण, जिसमें पैच शामिल हैं, 3.15 है। गंभीर सुरक्षा जोखिम के साथ-साथ स्थायी डेटा उन्मूलन की उच्च संभावना को देखते हुए, प्रशासकों को या तो प्लगइन को अपडेट करना चाहिए या उसी को पूरी तरह से हटा देना चाहिए। विशेषज्ञों के अनुसार, लगभग 80,000 वेबसाइटों में WP डेटाबेस रीसेट प्लगइन स्थापित और सक्रिय है। हालाँकि, इनमें से 5 प्रतिशत से अधिक वेबसाइटों ने अपग्रेड प्रदर्शन किया है।

टैग साइबर सुरक्षा WordPress के