पीबी टेक

मालवेयरबाइट्स के साथ काम करने वाले एक शीर्ष सुरक्षा शोधकर्ता जेरोम सेगुरा ने माइक्रोसॉफ्ट ऑफिस में एक हमले वेक्टर का उपयोग करके सुरक्षा सुरक्षा प्राप्त करने का एक तरीका निकाला है, जिसके लिए मैक्रोज़ की आवश्यकता नहीं है। यह अन्य शोधकर्ताओं की हाल ही में एक्सेस डेटाबेस के दुरुपयोग के लिए मैक्रो शॉर्टकट का उपयोग करने के तरीके खोजने पर आता है।

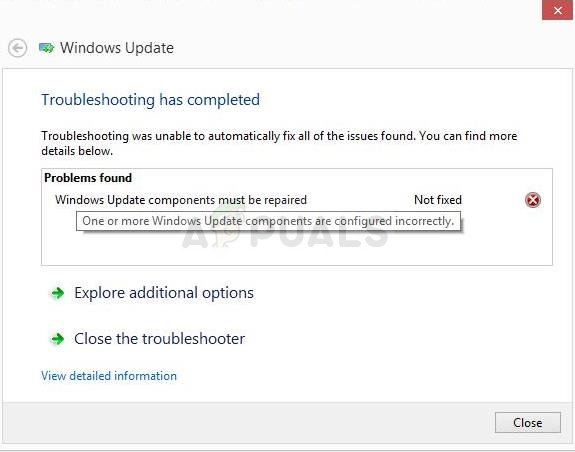

किसी Office दस्तावेज़ में सेटिंग फ़ाइल एम्बेड करके, हमलावर सोशल इंजीनियरिंग का उपयोग करके उपयोगकर्ताओं को बिना किसी सूचना के खतरनाक कोड चलाने के लिए प्राप्त कर सकते हैं। जब तकनीक काम करती है, तो विंडोज किसी भी त्रुटि संदेश को फेंक नहीं देता है। यहां तक कि क्रिप्टोकरंसी को बायपास किया जा सकता है, जो इस तथ्य को छिपाने में मदद करता है कि कुछ भी चल रहा है।

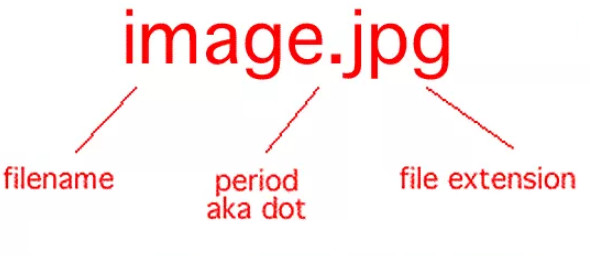

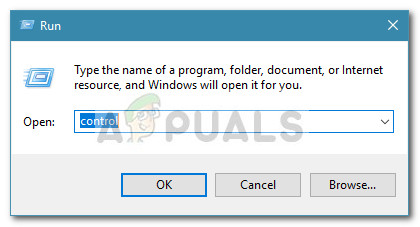

एक फ़ाइल प्रारूप जो कि विंडोज 10 के लिए विशिष्ट है, XML कोड रखता है जो कंट्रोल पैनल में एप्लेट्स के शॉर्टकट बना सकता है। यह प्रारूप .SettingContent.ms, विंडोज के पूर्व संस्करणों में मौजूद नहीं है। परिणामस्वरूप, वे इस शोषण के प्रति संवेदनशील नहीं होना चाहिए जहाँ तक शोधकर्ताओं को पता है।

जिन लोगों ने वाइन एप्लिकेशन संगतता परत का उपयोग करते हुए कार्यालय को तैनात किया है, वे चाहे जीएनयू / लिनक्स या मैकओएस का उपयोग कर रहे हों, या तो समस्याओं का अनुभव नहीं करेंगे। XML तत्वों में से एक, जो यह फ़ाइल रखती है, हालांकि, नंगे धातु पर चलने वाली विंडोज 10 मशीनों के साथ कहर बरपा सकती है।

डीपलिंक, जैसा कि तत्व को ज्ञात है, द्विआधारी निष्पादन योग्य बंडलों को निष्पादित करने की अनुमति देता है, भले ही उनके पास स्विच और पैरामीटर हों। एक हमलावर PowerShell के लिए कॉल कर सकता है और फिर इसके बाद कुछ जोड़ सकता है ताकि वे मनमाने कोड को निष्पादित करना शुरू कर सकें। यदि वे पसंद करते हैं, तो वे मूल विरासत कमांड दुभाषिया को भी कॉल कर सकते हैं और उसी वातावरण का उपयोग कर सकते हैं जो NT कमांड के शुरुआती संस्करणों के बाद से विंडोज कमांड लाइन ने कोडर प्रदान किया है।

नतीजतन, एक रचनात्मक हमलावर एक दस्तावेज को तैयार कर सकता है जो वैध दिखता है और लोगों को उस पर एक लिंक क्लिक करने के लिए प्राप्त करने के लिए किसी और के होने का नाटक करता है। उदाहरण के लिए, पीड़ित की मशीन पर क्रिप्टोमाइनिंग एप्लिकेशन डाउनलोड करने के लिए उपयोग किया जा सकता है।

वे एक बड़े स्पैम अभियान के माध्यम से एक फ़ाइल भी भेजना चाहते हैं। सेगुरा ने सुझाव दिया कि यह सुनिश्चित करना चाहिए कि क्लासिक सोशल इंजीनियरिंग हमले जल्द ही खत्म न हों। हालांकि इस तरह की फ़ाइल को अनगिनत उपयोगकर्ताओं को वितरित करना होगा ताकि यह सुनिश्चित हो सके कि कुछ कोड निष्पादन की अनुमति देगा, यह कुछ और के रूप में इसे छिपाने के द्वारा संभव होना चाहिए।