ओरेकल फ्यूजन मिडिलवेयर वेबलॉजिक सर्वर। eSolution

ओरेकल क्रिटिकल पैच अपडेट इस महीने को कई सुरक्षा कमजोरियों को कम करने के लिए जारी किया गया था, लेकिन जिन लोगों ने अपने सिस्टम को इस महत्वपूर्ण अपडेट के साथ पूरी तरह से अपडेट नहीं किया है, उन हैकर्स द्वारा हमले किए जा रहे हैं जो ऐसे सभी गैर-अपडेटेड सिस्टम को जानबूझकर निशाना बना रहे हैं। एक दूरस्थ रूप से शोषक भेद्यता लेबल CVE-2018-2893 WLS में मुख्य घटक इस बात के केंद्र में हैं कि हैकर्स Oracle WebLogic Fusion Middleware में क्या शोषण कर रहे हैं। प्रभावित संस्करणों में 10.3.6.0, 12.1.3.0, 12.2.1.2 और 12.2.1.3 शामिल हैं। भेद्यता 9.8 पर वर्गीकृत किया गया है सीवीएसएस 3.0 पैमाने जो शोषण की अत्यंत महत्वपूर्णता और जोखिम को इंगित करता है।

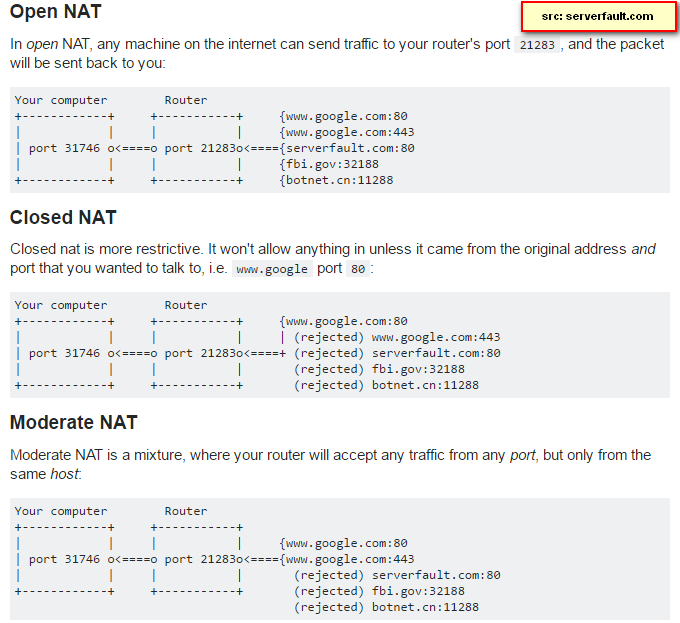

ओरेकल में डेवलपर्स द्वारा विश्लेषण किए जाने से पहले पांच संस्थाओं द्वारा भेद्यता का सामूहिक रूप से अध्ययन किया गया था। ये पांच शोधकर्ता थे 0c0c0f, नाउनडेक 404 टीम के बैडकोड, NSFOCUS सिक्योरिटी टीम के लियाओ शिनक्सी, वेनस्टेक ADLab की लीली और अलीबाबा क्लाउड सिक्योरिटी टीम के जू युआनजेन। शोधकर्ताओं ने बताया कि यह भेद्यता बिना पासवर्ड के आवश्यकता के बिना T3 प्रोटोकॉल के माध्यम से नेटवर्क तक पहुंच प्राप्त करने के लिए एक अस्वाभाविक दुर्भावनापूर्ण हमलावर की अनुमति देती है। यह बदले में पूरी तरह से Oracle WebLogic सर्वर की सुरक्षा से समझौता करता है। आगे चलकर, एक हैकर सर्वर का पूर्ण नियंत्रण हासिल कर सकता है, मैलवेयर को एकीकृत कर सकता है, जानकारी चुरा सकता है और इस मार्ग से नेटवर्क से समझौता कर सकता है।

कई अवधारणा के प्रमाण इस भेद्यता के लिए व्युत्पन्न किया गया था और कई को इंटरनेट से हटा दिया गया था क्योंकि उन्होंने हैकर्स द्वारा वास्तविकता में भेद्यता का फायदा उठाने के लिए प्रेरित और प्रेरित किया था। इस तरह का पहला शोषण कुछ दिन पहले 21 को हुआ थाअनुसूचित जनजातिजुलाई का। तब से, कई उपयोगकर्ताओं ने जागरूकता फैलाने के लिए अवधारणा के प्रमाण को ऑनलाइन साझा किया लेकिन यह केवल अधिक दुर्भावनापूर्ण हैकरों तक फैल गया है जिन्होंने इसे अपने स्वयं के शोषण प्रयासों को लेने के लिए अनुकूलित किया है। पिछले कुछ दिनों में देखे गए कारनामों की संख्या में लगातार वृद्धि हुई है। सुरक्षा शोधकर्ताओं द्वारा बड़े और स्वचालित पैमाने पर इस भेद्यता का दोहन करने के लिए दो विशेष समूह पाए गए बिना ISC तथा किहु 360 नेटलैब । इन दो समूहों का अध्ययन किया जा रहा है और उनके हमलों को यथासंभव सर्वोत्तम रूप से शामिल किया जा रहा है।

ओरेकल के डेवलपर्स सर्वर प्रशासक से नवीनतम पैच अपडेट लागू करने का आग्रह करते हैं, विशेष रूप से CVE-2018-2893 भेद्यता के लिए प्रासंगिक विशेष पैच क्योंकि इन गंभीर हमलों को अपडेट के माध्यम से सुरक्षा दोष को पैच करने की तुलना में कोई अन्य तरीका नहीं है।