सुरक्षा वैश्विक 24h

2 के बीचndऔर 6वेंमई की, ए handbrake सॉफ्टवेयर डाउनलोड मिरर लिंक (download.handbrake.fr) समझौता किया गया था और डेवलपर्स ने पोस्ट किया चेतावनी 6 पर नोटिसवेंमई के उपयोगकर्ताओं को यह निर्धारित करने में मार्गदर्शन करने के लिए कि क्या उनके मैकओएस सिस्टम कुख्यात प्रोटॉन रिमोट एक्सेस ट्रोजन (आरएटी) से संक्रमित थे। यह बताया गया था कि उस समय सीमा में किए गए सभी डाउनलोडों का लगभग 50% संक्रमित डिवाइस सिस्टम में हुआ था। अब, शोधकर्ताओं पर Kaspersky प्रोटॉन आरएटी मैलवेयर, कैलिस्टो के एक पूर्ववर्ती भर में ठोकर खाने में कामयाब रहे, जो उन्हें विश्वास है कि प्रोटॉन से एक साल पहले विकसित किया गया था क्योंकि इसमें सिस्टम इंटीग्रिटी प्रोटेक्शन (एसआईपी) को बायपास करने की क्षमता नहीं थी, जो मौलिक फाइलों के संपादन के लिए व्यवस्थापक क्रेडेंशियल्स की मांग करता है। एक ऐसी सुविधा जिसे उस समय बढ़ाया जा रहा था। कैसपर्सकी के शोधकर्ताओं ने निष्कर्ष निकाला है कि कैलिस्टो को प्रोटॉन के पक्ष में छोड़ दिया गया था क्योंकि कैलिस्टो का कोड अपवित्र दिखाई दिया था। कैलिस्टो पर खोज की गई थी VirusTotal , और ऐसा लगता है कि यह वायरस अब तक दो से तीन साल तक अनिर्धारित था।

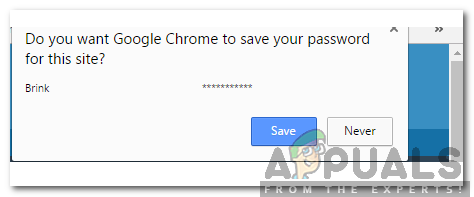

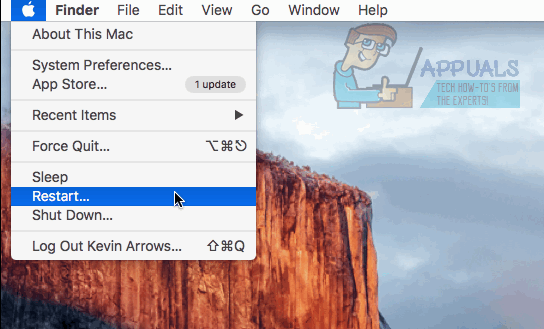

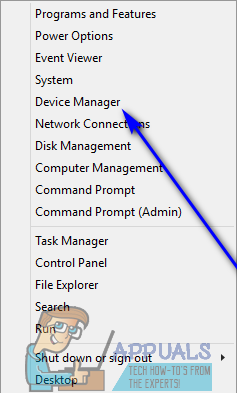

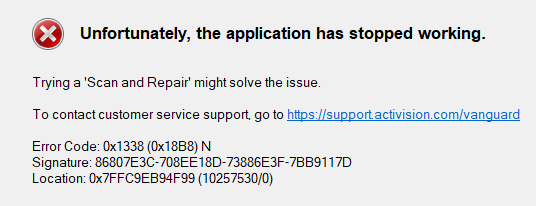

प्रोटॉन आरएटी एक खतरनाक और शक्तिशाली मैलवेयर है जिसे 2016 के अंत में पहली बार जारी किया गया था जो सिस्टम में हेरफेर करने और मैकओएस उपकरणों में रूट एक्सेस हासिल करने के लिए वास्तविक ऐप्पल कोड हस्ताक्षर प्रमाणपत्र का उपयोग करता है। मैलवेयर जगह में सभी सुरक्षा उपायों को बायपास करने में सक्षम है, जिसमें आईक्लाउड के दो कारक प्रमाणीकरण और सिस्टम इंटीग्रिटी प्रोटेक्शन शामिल हैं, ताकि यह कीस्ट्रोक्स लॉग करके कंप्यूटर गतिविधि की दूरस्थ रूप से निगरानी कर सके, जानकारी एकत्र करने के लिए झूठे पॉप-अप को निष्पादित कर, स्क्रीनशॉट ले, सभी को दूरस्थ रूप से देख सके। स्क्रीन पर गतिविधि, ब्याज की डेटा फ़ाइलों को निकालने, और उपयोगकर्ता को उसके वेबकैम के माध्यम से देखना। मालवेयर को हटाने का एक आसान तरीका लगता है एक बार पता चला है, लेकिन अगर यह सिस्टम पर सक्रिय पाया गया है (यदि प्रक्रिया 'एक्टिविटी पर' एक्टिविटी मॉनिटर एप्लिकेशन में दिखाई देती है), तो उपयोगकर्ता यह सुनिश्चित कर सकते हैं कि यह है अपने सभी पासवर्ड संग्रहीत किए और ब्राउज़रों या मैक के स्वयं के किचेन में सहेजे गए किसी भी डेटा को एक्सेस किया। इसलिए, उपयोगकर्ताओं से अनुरोध है कि वे अपने वित्तीय और ऑनलाइन डेटा से समझौता करने से बचने के लिए उन्हें तुरंत एक साफ डिवाइस पर बदल दें।

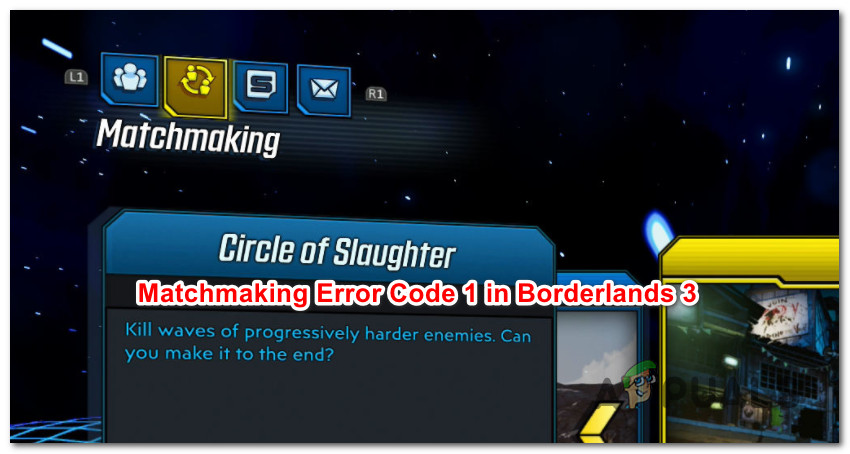

प्रोटॉन आरएटी के बारे में सबसे दिलचस्प बात यह है कि, के अनुसार न्यू जर्सी साइबर सुरक्षा और संचार एकता सेल (NJCCIC) मैलवेयर के निर्माता ने इसे निगमों के लिए एक निगरानी सॉफ्टवेयर के रूप में विज्ञापित किया और यहां तक कि माता-पिता ने अपने बच्चों की डिजिटल गतिविधि की निगरानी के लिए घर का उपयोग किया। इस सॉफ़्टवेयर ने उपयोगकर्ता के लिए दी गई लाइसेंसिंग और सुविधाओं के आधार पर USD $ 1,200 और USD $ 820,000 के बीच मूल्य का टैग लगाया है। हालांकि, इन 'मॉनिटरिंग' सुविधाओं को अवैध कर दिया गया था और जैसे ही हैकर्स ने कोड पर अपना हाथ जमा लिया, प्रोग्राम को YouTube वीडियो के तहत कई डाउनलोड के माध्यम से बाहर भेज दिया गया, वेब पोर्टल्स, हैंडब्रेक सॉफ्टवेयर (हैंडब्रेक-1.0 के मामले में)। 7.dmg को OSX.PROTON फ़ाइल के साथ बदल दिया गया था), और डार्क वेब के माध्यम से। यद्यपि उपयोगकर्ताओं को कैलिस्टो के साथ डरने की कोई बात नहीं है क्योंकि जब तक उनका एसआईपी सक्षम और कार्यशील नहीं होता है, तब तक शोधकर्ता प्रामाणिक एप्पल क्रेडेंशियल्स के साथ सिस्टम में हेरफेर करने की कोड की क्षमता पाते हैं और डरते हैं कि भविष्य के मैलवेयर उसी तंत्र को नियोजित करने में सक्षम हो सकते हैं। इस स्तर पर प्रोटॉन आरएटी एक बार पता लगने के बाद हटाने योग्य है। एक ही मूल प्रमाणपत्र हेरफेर पर काम करना, हालांकि, मैलवेयर जल्द ही स्थायी एजेंट के रूप में सिस्टम में खुद को ला सकता है।