MikroTik।

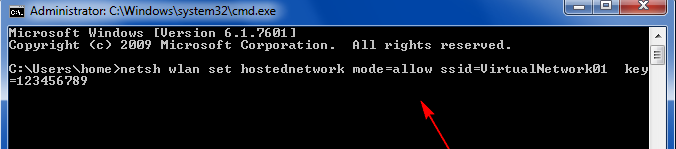

एक बड़े पैमाने पर क्रिप्टोजैक हमले के लिए एक कम-पैमाने की वेबसाइट समझौता हो सकता था। ट्रस्टवेव के एक सुरक्षा शोधकर्ता साइमन केनिन अभी आरएसए एशिया 2018 में साइबर अपराधियों और दुर्भावनापूर्ण गतिविधियों के लिए क्रिप्टोकरेंसी के उपयोग के बारे में बात पेश करने से लौटे थे। इसे संयोग कहें लेकिन अपने कार्यालय लौटने के तुरंत बाद, उन्होंने कॉइनहाइव का भारी उछाल देखा, और आगे के निरीक्षण में, उन्होंने पाया कि यह विशेष रूप से मिक्रोटिक नेटवर्क उपकरणों से जुड़ा हुआ है और भारी रूप से ब्राजील को लक्षित कर रहा है। जब केनिन ने इस घटना के अनुसंधान में गहराई से देरी की, तो उन्होंने पाया कि इस हमले में 70,000 से अधिक मिक्रोटिक उपकरणों का शोषण किया गया था, एक संख्या जो कि 200,000 तक बढ़ी है।

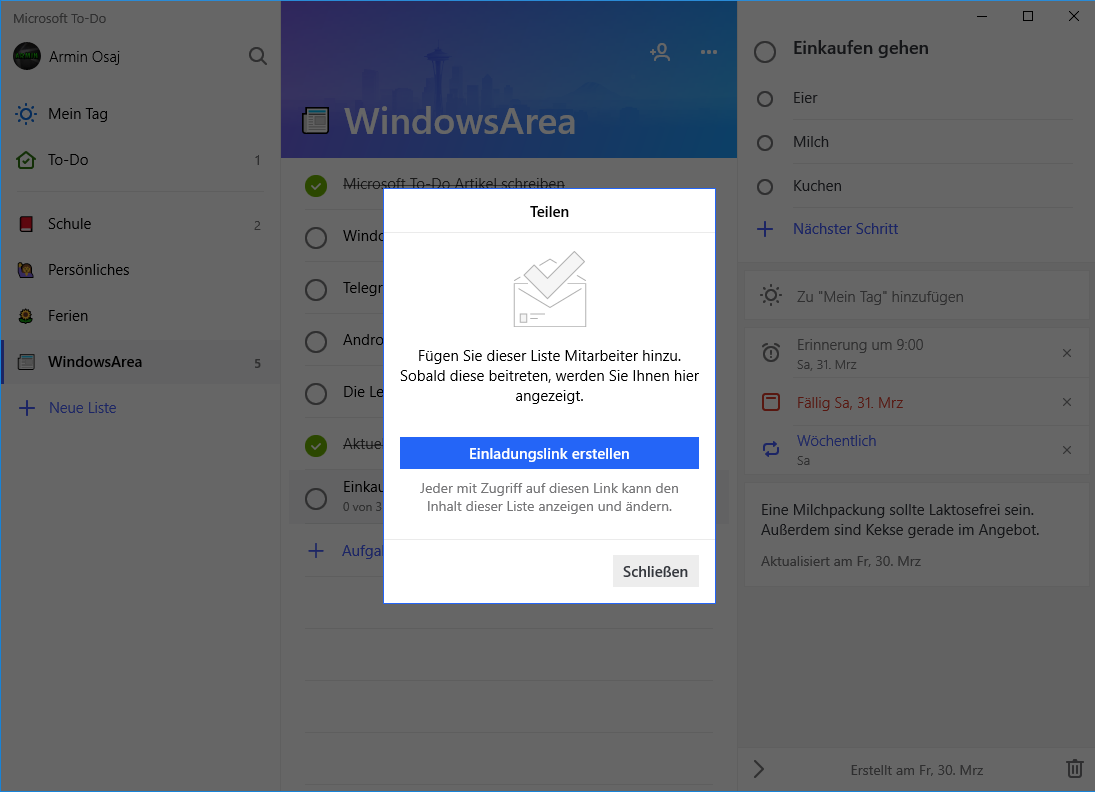

ब्राजील में मिक्रोटिक उपकरणों की शोडान खोज सिक्काहाइव के साथ 70,000+ परिणाम निकले। साइमन केनिन / ट्रस्टवेव

“यह एक विचित्र संयोग हो सकता है, लेकिन आगे के निरीक्षण पर मैंने देखा कि ये सभी डिवाइस एक ही CoinHive साइटकेक का उपयोग कर रहे थे, जिसका अर्थ है कि वे सभी अंततः एक इकाई के हाथों में हैं। मैंने उन डिवाइसों पर इस्तेमाल होने वाले CoinHive साइट-कुंजी की तलाश की, और देखा कि हमलावर वास्तव में मुख्य रूप से ब्राजील पर ध्यान केंद्रित कर रहे हैं। ”

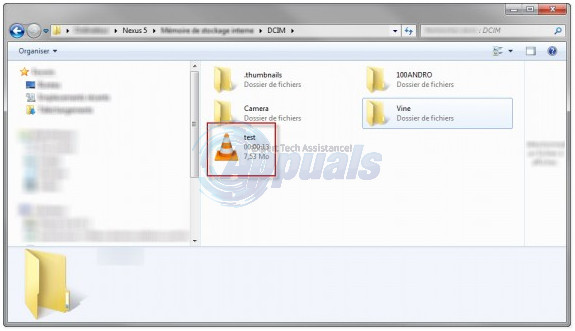

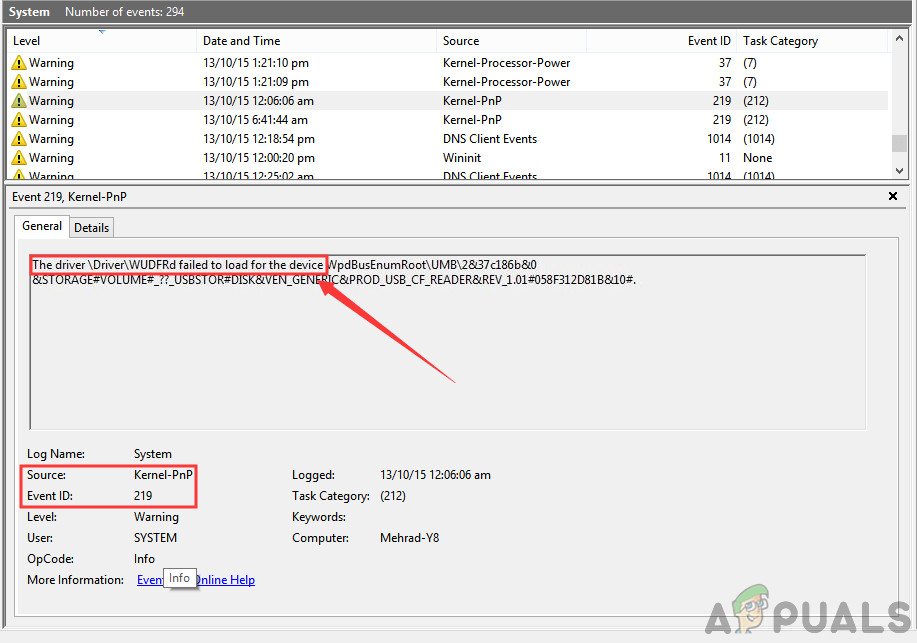

कॉइनहाइव साइटकी की शोडान खोज से पता चला है कि सभी कारनामे एक ही हमलावर को कर रहे थे। साइमन केनिन / ट्रस्टवेव

केनिन को शुरू में मिक्रोटिक के खिलाफ हमले को शून्य-दिन का शोषण होने का संदेह था, लेकिन उन्होंने बाद में महसूस किया कि हमलावर इस गतिविधि को करने के लिए राउटर में एक ज्ञात भेद्यता का शोषण कर रहे थे। यह भेद्यता दर्ज की गई थी, और 23 अप्रैल को इसके सुरक्षा जोखिमों को कम करने के लिए एक पैच जारी किया गया था, लेकिन इस तरह के अधिकांश अपडेट की तरह, रिलीज को नजरअंदाज कर दिया गया था और कई राउटर कमजोर फर्मवेयर पर काम कर रहे थे। केनिन ने दुनिया भर में ऐसे हजारों पुराने राउटरों को पाया, हजारों जो उन्होंने ब्राजील में खोजे थे।

इससे पहले, राउटर पर दूरस्थ दुर्भावनापूर्ण कोड निष्पादन की अनुमति देने के लिए भेद्यता पाई गई थी। हालाँकि, यह नवीनतम हमला 'इस तंत्र का उपयोग करके एक कदम आगे ले जाने में कामयाब रहा' जो प्रत्येक उपयोगकर्ता द्वारा देखे गए प्रत्येक वेब पेज में कॉइनहाइव स्क्रिप्ट को इंजेक्ट करता है। ' केनिन ने यह भी उल्लेख किया कि हमलावरों ने तीन चालों को काम में लिया जो हमले की क्रूरता को बढ़ाते थे। एक CoinHive स्क्रिप्ट समर्थित त्रुटि पृष्ठ बनाया गया था जो कि हर बार स्क्रिप्ट को ब्राउज़ करते समय एक त्रुटि का सामना करता था। इसके अलावा, स्क्रिप्ट ने आगंतुकों को मिक्रोटिक राउटर के साथ या बिना अलग-अलग वेबसाइटों को प्रभावित किया (हालांकि राउटर इस स्क्रिप्ट को पहले स्थान पर इंजेक्ट करने का साधन थे)। हमलावर को एक MiktoTik.php फ़ाइल का उपयोग करने के लिए भी पाया गया था जिसे हर एचटीएमएल पेज में CoinHive को इंजेक्ट करने के लिए प्रोग्राम किया गया है।

कई इंटरनेट सेवा प्रदाता (आईएसपी) उद्यमों के लिए बड़े पैमाने पर वेब कनेक्टिविटी प्रदान करने के लिए मिक्रोटिक राउटर का उपयोग करते हैं, यह हमला एक उच्च-स्तरीय खतरा माना जाता है जो घर पर मौजूद उपयोगकर्ताओं को लक्षित करने के लिए नहीं बनाया गया था, लेकिन एक बड़े पैमाने पर कास्ट करने के लिए बड़ी कंपनियों और उद्यमों के लिए झटका। और क्या है कि हमलावर ने राउटर पर 'u113.src' स्क्रिप्ट स्थापित की, जिसने उसे / उसके बाद अन्य कमांड और कोड डाउनलोड करने की अनुमति दी। यह हैकर को राउटर के माध्यम से पहुंच की धारा बनाए रखने और स्टैंडबाय वैकल्पिक स्क्रिप्ट चलाने की अनुमति देता है, जब मूल साइट कुंजी को CoinHive द्वारा अवरुद्ध किया जाता है।

स्रोत Trustwave