काफी समय से यह माना जाता रहा है कि रैंसमवेयर शायद ही कभी लिनक्स और यहां तक कि उस चीज़ के लिए फ्रीबीएसडी चलाने वाली मशीनों को प्रभावित करता है। दुर्भाग्य से, किलडिस्क रैंसमवेयर ने अब मुट्ठी भर लिनक्स संचालित मशीनों पर हमला किया है, और ऐसा लगता है कि उबंटू जैसे रूट खाते को भी वितरित किया गया है और इसके विभिन्न आधिकारिक स्पिन कमजोर हो सकते हैं। कुछ कंप्यूटर वैज्ञानिकों ने राय व्यक्त की है कि कई सुरक्षा खतरे जो उबंटू को प्रभावित करते हैं, उन्होंने किसी तरह एकता डेस्कटॉप इंटरफ़ेस के कुछ पहलू से समझौता किया, लेकिन यह खतरा केडीई, Xfce4, ओपनबॉक्स या यहां तक कि पूरी तरह से वर्चुअल कंसोल-आधारित उबंटू सर्वर का उपयोग करने वालों को भी नुकसान पहुंचा सकता है।

स्वाभाविक रूप से अच्छे सामान्य ज्ञान के नियम इस प्रकार के खतरे से लड़ने के लिए लागू होते हैं। किसी ब्राउज़र में संदिग्ध लिंक का उपयोग न करें और इंटरनेट से डाउनलोड की गई फ़ाइलों के साथ-साथ ईमेल अटैचमेंट से भी मैलवेयर स्कैन करना सुनिश्चित करें। यह आपके द्वारा डाउनलोड किए गए किसी भी निष्पादन योग्य कोड के लिए विशेष रूप से सच है, हालांकि आधिकारिक रिपॉजिटरी से आने वाले प्रोग्राम इस खतरे को कम करने के लिए एक डिजिटल हस्ताक्षर प्राप्त करते हैं। इसे चलाने से पहले आपको हमेशा किसी भी स्क्रिप्ट की सामग्री को पढ़ने के लिए टेक्स्ट एडिटर का उपयोग करना चाहिए। इन चीजों के शीर्ष पर, कुछ विशिष्ट कदम हैं जो आप अपने सिस्टम को किल्लोव्स्क के रूप से बचाने के लिए उठा सकते हैं जो उबंटू पर हमला करता है।

विधि 1: रूट खाते से बाहर हैश

उबंटू के डेवलपर्स ने रूट खाते को हैश करने के लिए एक जागरूक निर्णय लिया, और जबकि यह इस प्रकार के हमले को रोकने में पूरी तरह से सक्षम नहीं है, यह प्राथमिक कारणों में से एक है जो सिस्टम को नुकसान पहुंचाने के लिए धीमा है। रूट खाते तक पहुंच बहाल करना संभव है, जो उन लोगों के लिए सामान्य है जो अपनी मशीनों को सर्वर के रूप में उपयोग कर रहे हैं, लेकिन सुरक्षा के लिए इसके गंभीर परिणाम होते हैं।

कुछ उपयोगकर्ताओं ने sudo पासवार्ड जारी किया हो सकता है और फिर रूट खाते को एक पासवर्ड दिया जा सकता है, जिसका उपयोग वे वास्तव में ग्राफिकल और आभासी दोनों प्रकारों से लॉग इन करने के लिए कर सकते हैं। इस कार्यक्षमता को तुरंत अक्षम करने के लिए, रूट लॉगिन को खत्म करने के लिए sudo passwd -l रूट का उपयोग करें और उबंटू या उस स्पिन का उपयोग करें जिसे आप मूल रूप से वापस उपयोग करते हैं जहां यह मूल रूप से था। जब आपसे आपका पासवर्ड मांगा जाता है, तो आपको वास्तव में अपना उपयोगकर्ता पासवर्ड दर्ज करने की आवश्यकता होती है, न कि उस विशेष खाते को जो आपने रूट खाते में दिया था, यह मानते हुए कि आप उपयोगकर्ता लॉगिन से काम कर रहे थे।

स्वाभाविक रूप से, सबसे अच्छी विधि में सूडो पासवे का इस्तेमाल कभी नहीं करना चाहिए। इस मुद्दे को संभालने का एक सुरक्षित तरीका है कि रूट अकाउंट प्राप्त करने के लिए सुडो बैश का उपयोग किया जाए। आपसे आपका पासवर्ड मांगा जाएगा, जो फिर से आपका उपयोगकर्ता होगा और रूट पासवर्ड नहीं होगा, यह मानते हुए कि आपके उबंटू मशीन पर केवल एक उपयोगकर्ता खाता है। ध्यान रखें कि आप उक्त शेल के नाम के बाद सूडो का उपयोग करके अन्य गोले के लिए एक रूट प्रॉम्प्ट प्राप्त कर सकते हैं। उदाहरण के लिए, सुडो टैक्श एक साधारण शेल इंटरप्रिटर के आधार पर एक जड़ खोल बनाता है।

अपने प्रशासन कार्यों के साथ एक बार शेल से बाहर निकलने के लिए बाहर निकलने का समय सुनिश्चित करें, क्योंकि रूट उपयोगकर्ता शेल स्वामित्व की परवाह किए बिना सिस्टम की किसी भी फ़ाइल को हटा सकता है। यदि आप टैल्श जैसे शेल का उपयोग कर रहे हैं और आपका प्रॉम्प्ट केवल एक% चिन्ह है, तो प्रॉम्प्ट पर कमांड के रूप में व्हाइमी का प्रयास करें। आपको यह बताना चाहिए कि आपने किसके रूप में लॉग इन किया है।

आप हमेशा sudo rbash का उपयोग एक प्रतिबंधित शेल तक पहुंचने के लिए कर सकते हैं, जिसमें कई विशेषताएं नहीं हैं, और इसलिए नुकसान का कारण बनने का मौका कम प्रदान करता है। ध्यान रखें कि आपके डेस्कटॉप वातावरण में आपके द्वारा खोले जाने वाले ग्राफ़िकल टर्मिनल, फ़ुल-स्क्रीन ग्राफ़िकल टर्मिनल वातावरण या लिनक्स में आपके द्वारा उपलब्ध कराए जाने वाले छह वर्चुअल कंसोल में से एक के रूप में ये समान रूप से अच्छी तरह से काम करते हैं। सिस्टम इन विभिन्न विकल्पों के बीच अंतर नहीं कर सकता है, जिसका अर्थ है कि आप मानक उबंटू, लुबंटू या कुबंटु जैसे किसी भी स्पिन या उबंटू सर्वर की स्थापना के बिना किसी भी ग्राफिकल डेस्कटॉप पैकेज से इन परिवर्तनों को करने में सक्षम होंगे।

विधि 2: जाँच करें कि क्या रूट खाते में एक असंगत पासवर्ड है

रूट खाते में किसी भी समय एक अनुपयोगी पासवर्ड है या नहीं यह जांचने के लिए sudo passwd -S रूट चलाएँ। यदि ऐसा होता है, तो यह लौटे आउटपुट में रूट एल पढ़ेगा, साथ ही रूट पासवर्ड बंद होने की तारीख और समय के बारे में कुछ जानकारी। यह आम तौर पर तब होता है जब आप उबंटू स्थापित करते हैं, और इसे सुरक्षित रूप से अनदेखा किया जा सकता है। यदि इसके बजाय रूट पी पढ़ता है, तो रूट खाते में एक वैध पासवर्ड है, और आपको इसे विधि 1 के चरणों के साथ लॉक करने की आवश्यकता है।

यदि इस प्रोग्राम का आउटपुट NP पढ़ता है, तो आपको समस्या को ठीक करने के लिए sudo passwd -l रूट को चलाने की और भी अधिक आवश्यकता है, क्योंकि यह दर्शाता है कि रूट पासवर्ड बिल्कुल नहीं है और स्क्रिप्ट सहित किसी को भी रूट शेल मिल सकता है। वर्चुअल कंसोल से।

विधि 3: GRUB से एक समझौता प्रणाली की पहचान करना

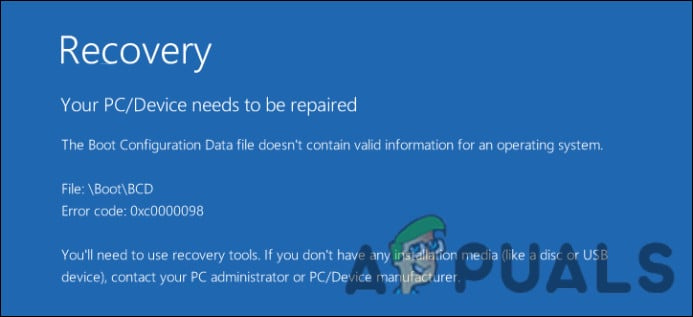

यह डरावना हिस्सा है, और इसका कारण यह है कि आपको हमेशा अपनी सबसे महत्वपूर्ण फ़ाइलों का बैकअप बनाने की आवश्यकता होती है। जब आप GNU GRUB मेनू को लोड करते हैं, आम तौर पर आपके सिस्टम को बूट करते समय Esc को धक्का देकर, आपको कई अलग-अलग बूट विकल्प देखने चाहिए। हालाँकि, यदि आपको एक संदेश दिखाई देता है कि वे कहाँ हैं, तो आप एक समझौता मशीन को देख रहे होंगे।

किलडिस्क प्रोग्राम के साथ समझौता किए गए टेस्ट मशीन कुछ इस तरह पढ़े:

* हम बहुत खेद है, लेकिन एन्क्रिप्शन है

आपके डेटा को सफलतापूर्वक पूरा कर लिया गया है,

तो आप अपना डेटा खो सकते हैं या

संदेश आपको एक विशिष्ट पते पर पैसे भेजने का निर्देश देगा। आपको इस मशीन को सुधारना चाहिए और इस पर लिनक्स को फिर से स्थापित करना चाहिए। किलडिस्क की किसी भी धमकी का जवाब न दें यह न केवल इस प्रकार की योजनाओं को चलाने वाले व्यक्तियों की मदद करता है, बल्कि लिनक्स संस्करण प्रोग्राम वास्तव में बग के कारण एन्क्रिप्शन कुंजी को ठीक से संग्रहीत नहीं करता है। इसका मतलब यह है कि इसके आसपास कोई रास्ता नहीं है, भले ही आप में देने के लिए हो। बस साफ बैकअप रखना सुनिश्चित करें और आपको इस तरह की स्थिति के बारे में चिंता करने की ज़रूरत नहीं है।

4 मिनट पढ़ा