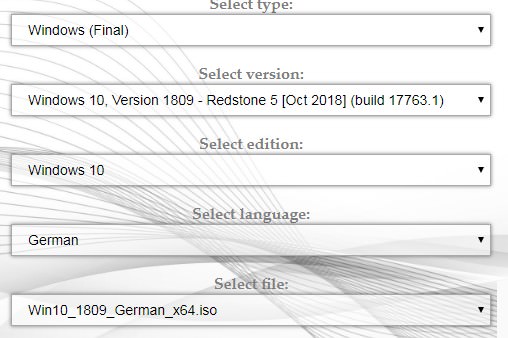

विंडोज 10

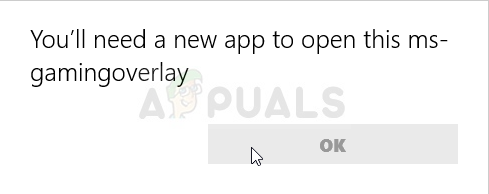

Microsoft Windows OS में दो सुरक्षा कमजोरियाँ हैं जिनका दुर्भावनापूर्ण कोड लेखकों द्वारा शोषण किया जा रहा है। नई खोजी गई सुरक्षा खामियां रिमोट कोड निष्पादन या आरसीई सक्षम हैं, और वे एडोब टाइप मैनेजर लाइब्रेरी में मौजूद हैं। सुरक्षा बग शोषक को नवीनतम अपडेट को स्थापित करने के बाद पीड़ित के कंप्यूटर को दूरस्थ रूप से एक्सेस करने और नियंत्रित करने की अनुमति दे सकता है। यह ध्यान देने योग्य है कि अभी तक कोई पैच उपलब्ध नहीं है।

Microsoft ने स्वीकार किया है कि दो विंडोज़ शून्य-डे कमजोरियाँ हैं जो पूरी तरह से अपडेट किए गए सिस्टम पर दुर्भावनापूर्ण कोड निष्पादित कर सकते हैं। एडोब टाइप मैनेजर लाइब्रेरी में कमजोरियां पाई गई हैं, जिसका उपयोग विंडोज में एडोब टाइप 1 पोस्टस्क्रिप्ट प्रारूप को प्रदर्शित करने के लिए किया जा रहा है। Microsoft ने वादा किया है कि यह जोखिम को कम करने और कारनामों को पैच करने के लिए एक पैच विकसित कर रहा है। हालांकि, कंपनी पैच को आगामी पैच मंगलवार के हिस्से के रूप में जारी करेगी। हालाँकि, Windows OS उपयोगकर्ताओं को कुछ अस्थायी और चिंतित हैं साधारण कामचोर अपने सिस्टम को इन दो नए RCE भेद्यताओं से बचाने के लिए।

Microsoft Windows कोड-निष्पादन के बारे में चेतावनी देता है। सीमित लक्षित हमलों वाले संभावित 0-दिन कमजोरियाँ:

नव की खोज की आरसीई भेद्यता एडोब टाइप मैनेजर लाइब्रेरी, एक विंडोज डीएलएल फ़ाइल में मौजूद है, जो कि विभिन्न प्रकार के ऐप एडोब सिस्टम्स से उपलब्ध फोंट को प्रबंधित और रेंडर करने के लिए उपयोग करते हैं। भेद्यता में दो कोड-निष्पादन दोष होते हैं जिन्हें एडोब टाइप 1 पोस्टस्क्रिप्ट प्रारूप में दुर्भावनापूर्ण रूप से तैयार किए गए मास्टर फोंट के अनुचित हैंडलिंग द्वारा ट्रिगर किया जा सकता है। किसी पीड़ित के कंप्यूटर पर सफलतापूर्वक हमला करने के लिए, हमलावरों को केवल दस्तावेज़ खोलने या विंडोज पूर्वावलोकन फलक में उसी का पूर्वावलोकन करने के लिए लक्ष्य की आवश्यकता होती है। जोड़ने की आवश्यकता नहीं है, दस्तावेज़ को दुर्भावनापूर्ण कोड के साथ रखा जाएगा।

ING सावधान!

के सभी संस्करण #Microsoft विंडोज (7, 8.1, 10, सर्वर 2008, 2012, 2016, 2019) ऑपरेटिंग सिस्टम में 2 नए फ़ॉन्ट पार्सिंग लाइब्रेरी आरसीई भेद्यताएं हैं जो हैं:

-नाजुक

-UNPATCHED

- सक्रिय ZERO-DAY हमलेविवरण ➤ https://t.co/PXfkKFY250 #साइबर सुरक्षा pic.twitter.com/USFNpCcQ5t

- हैकर समाचार (@TheHackersNews) 23 मार्च, 2020

Microsoft ने कंप्यूटर चलाने की पुष्टि की है विंडोज 7 नई खोजी गई सुरक्षा कमजोरियों के लिए सबसे अधिक संवेदनशील हैं। कंपनी नोट करती है कि फ़ॉन्ट-पार्सिंग दूरस्थ कोड-निष्पादन भेद्यता का उपयोग विंडोज 7 सिस्टम के खिलाफ 'सीमित लक्षित हमलों' में किया जा रहा है। विंडोज 10 सिस्टम के लिए, कमजोरियों का दायरा सीमित है, सलाहकार को संकेत दिया :

'कई तरीके हैं कि एक हमलावर भेद्यता का फायदा उठा सकता है, जैसे कि किसी उपयोगकर्ता को किसी विशेष रूप से तैयार किए गए दस्तावेज़ को खोलने या विंडोज पूर्वावलोकन फलक में देखने के लिए आश्वस्त करना,' Microsoft ने कहा। हालांकि विंडोज 10, विंडोज 8.1, और विंडोज 7 के लिए अभी तक कोई फिक्स नहीं है, कंपनी बताती है कि 'विंडोज 10 के समर्थित संस्करणों को चलाने वाले सिस्टम के लिए एक सफल हमले केवल सीमित विशेषाधिकार और क्षमताओं के साथ AppContainer सैंडबॉक्स संदर्भ में कोड निष्पादन हो सकता है।

https://twitter.com/BleepinComputer/status/1242520156296921089

Microsoft ने नए खोजे गए सुरक्षा दोषों के प्रभाव के बारे में कई विवरण प्रस्तुत नहीं किए हैं। यदि कंपनी सफलतापूर्वक दुर्भावनापूर्ण पेलोड निष्पादित कर रही है या केवल प्रयास कर रही है तो यह संकेत नहीं देती है।

एडोब टाइप मैनेजर लाइब्रेरी में नए विंडोज 0-डे आरसीई कमजोरियों के खिलाफ सुरक्षा कैसे करें?

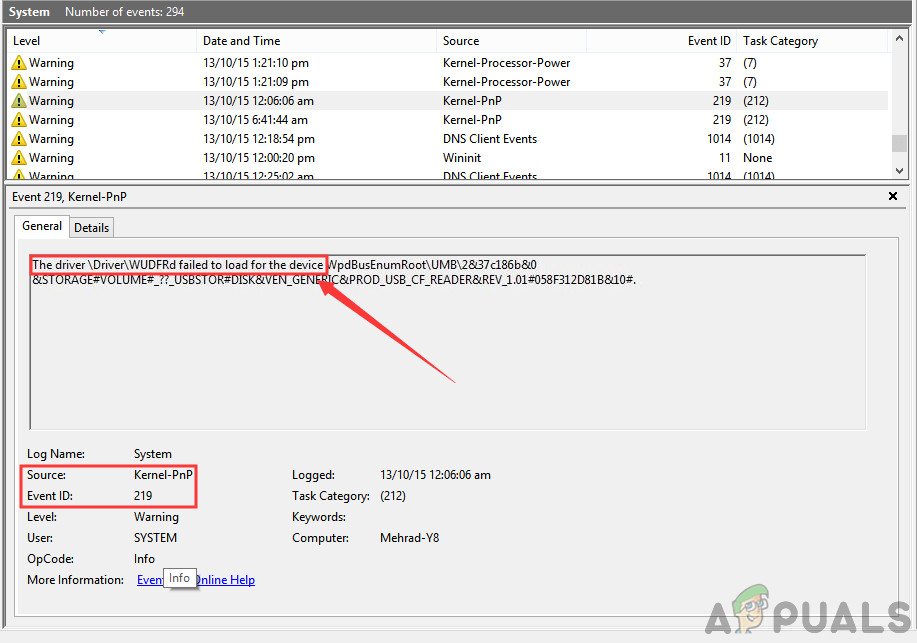

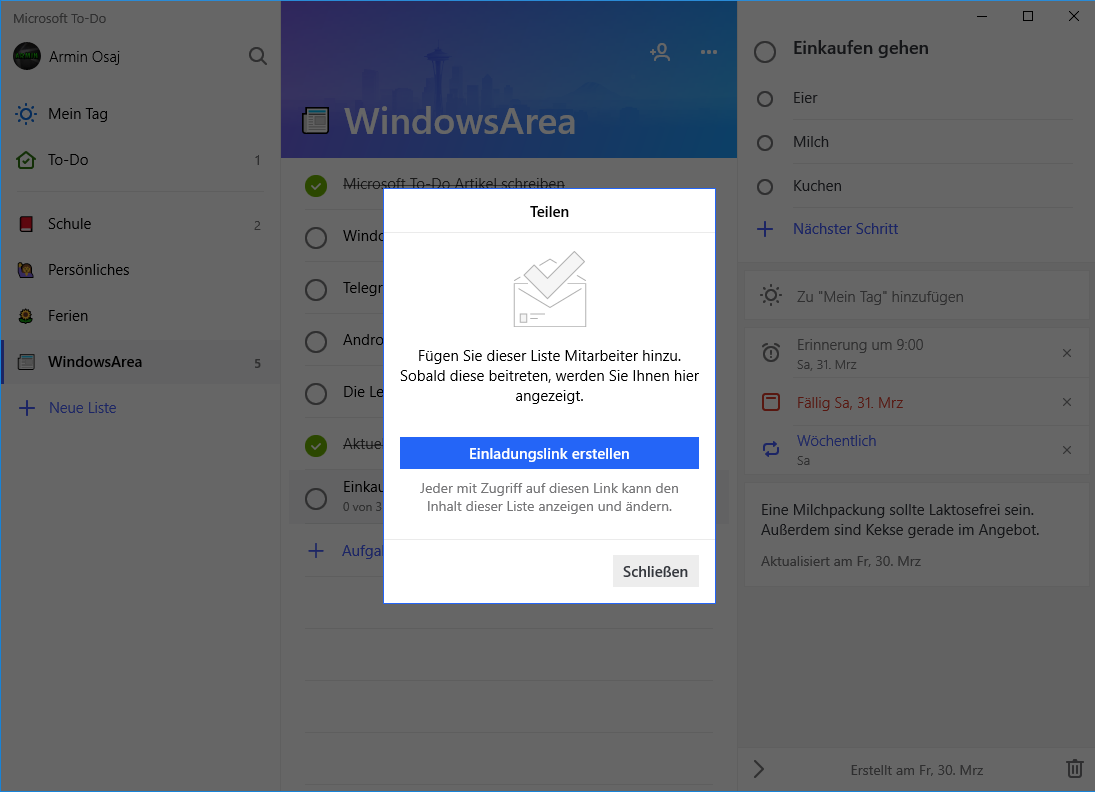

Microsoft को अभी तक आधिकारिक तौर पर नए खोजे गए RCE सुरक्षा कमजोरियों से बचाने के लिए एक पैच जारी करना बाकी है। पैच अगले मंगलवार को आने की संभावना है, पैच मंगलवार को आने की संभावना है। तब तक, Microsoft निम्नलिखित वर्कअराउंड में से एक या अधिक का उपयोग करने का सुझाव दे रहा है:

- Windows Explorer में पूर्वावलोकन फलक और विवरण फलक अक्षम करना

- WebClient सेवा को अक्षम करना

- ATMFD.DLL का नाम बदलें (विंडोज 10 सिस्टम पर उस नाम से एक फ़ाइल है), या वैकल्पिक रूप से, रजिस्ट्री से फ़ाइल को अक्षम करें

पहला उपाय विंडोज एक्सप्लोरर को स्वचालित रूप से ओपन टाइप फोंट प्रदर्शित करने से रोक देगा। संयोग से, यह उपाय कुछ प्रकार के हमलों को रोक देगा, लेकिन यह स्थानीय, प्रामाणिक उपयोगकर्ता को जोखिम का फायदा उठाने के लिए विशेष रूप से तैयार किए गए कार्यक्रम को चलाने से नहीं रोकता है।

हमलावरों ने अप्रभावित विंडोज शून्य दिन की खामियों का फायदा उठाया है, माइक्रोसॉफ्ट ने सोमवार सुरक्षा सलाहकार में कहा। कंपनी ने कहा कि 'सीमित लक्षित हमले' विंडोज में दो अप्राप्य दूरस्थ कोड कार्यकारी (RCE) कमजोरियों का लाभ उठा सकते हैं ... https://t.co/JHjAgO4sSi के जरिए @InfoSecHotSpot pic.twitter.com/gAhLt46CGT

- सीन हैरिस (@InfoSecHotSpot) 24 मार्च, 2020

WebClient सेवा को अक्षम करना वेक्टर को ब्लॉक करता है जो हमलावरों को दूरस्थ कारनामों का उपयोग करने की सबसे अधिक संभावना है। इस वर्कअराउंड के कारण उपयोगकर्ताओं को इंटरनेट से मनमाना कार्यक्रम खोलने से पहले पुष्टि के लिए प्रेरित किया जा सकेगा। फिर भी, हमलावरों के लिए लक्षित उपयोगकर्ता के कंप्यूटर या स्थानीय नेटवर्क पर स्थित प्रोग्राम चलाना संभव है।

अंतिम सुझाया गया वर्कअराउंड अधिक कठिन है क्योंकि यह उन अनुप्रयोगों के लिए समस्याएँ प्रदर्शित करेगा जो एम्बेडेड फोंट पर निर्भर होते हैं और कुछ ऐप को ओपन टाइप फोंट का उपयोग करने पर काम करना बंद कर सकते हैं।

विंडोज को प्रभावित करने वाले एक आरसीई भेद्यता की खोज की गई है, माइक्रोसॉफ्ट ने इसकी गंभीरता को गंभीर माना है। https://t.co/oA9cdxJMTW pic.twitter.com/TZP6nESJCN

- नील मिशेल-हंटर (@polo_nmh) 24 मार्च, 2020

हमेशा की तरह, विंडोज ओएस उपयोगकर्ताओं को अविश्वसनीय दस्तावेजों को देखने के लिए संदिग्ध अनुरोधों की तलाश में रहने के लिए सावधान किया जाता है। Microsoft ने एक स्थायी सुधार का वादा किया है, लेकिन उपयोगकर्ताओं को असत्यापित या अविश्वसनीय स्रोतों से दस्तावेजों तक पहुंचने या खोलने से बचना चाहिए।

टैग खिड़कियाँ