टेलीग्राम की पासपोर्ट सेवा। UnderSpy

जिस तरह से टेलीग्राम की पासपोर्ट सेवा की खबरें फैलती हैं, उसी तरह से मुख्य उत्पाद सुरक्षा अधिकारी से सेवा की गंभीर आलोचना सामने आई। वर्जिल सुरक्षा, इंक। , एलेक्सी एर्मिशकिन। Ermishkin ने पासपोर्ट की सुरक्षा में 'कई प्रमुख' दोषों पर प्रकाश डाला, जिसमें कमजोर SHA-512 हैशिंग एल्गोरिथ्म के माध्यम से इच्छा-वास एन्क्रिप्शन और पासवर्ड सुरक्षा पर प्रकाश डाला गया। इस भारी आलोचना के रूप में कोई आश्चर्य नहीं हुआ क्योंकि वर्जिल सिक्योरिटी अपने ट्विलियो के एंड-टू-एंड एनक्रिप्टेड मैसेजिंग और इसके ब्रीच-प्रूफ पासवर्ड सॉल्यूशन पायथिया और ब्रेनके के साथ एंड-टू-एंड एन्क्रिप्शन में माहिर है।

टेलीग्राम, एक कंपनी जो अपने भारी एन्क्रिप्टेड और स्वयं-विनाशकारी मैसेंजर प्लेटफॉर्म के लिए जानी जाती है, ने हाल ही में अपनी सबसे नई सेवा टेलीग्राम पासपोर्ट जारी करने की घोषणा की, जो उपयोगकर्ताओं को अपने सभी पहचान दस्तावेजों के साथ-साथ महत्वपूर्ण यात्रा / वित्तीय विवरणों और लाइसेंस को एक स्थान पर संग्रहीत करने की अनुमति देता है । एप्लिकेशन को इस जानकारी को सुरक्षित रूप से संग्रहीत करने के लिए बनाया गया है और फिर इसे तीसरे पक्ष के अनुप्रयोगों और सेवाओं जैसे कि उपयोगकर्ता के विवेक पर क्रिप्टो पर्स के लिए आपूर्ति करता है।

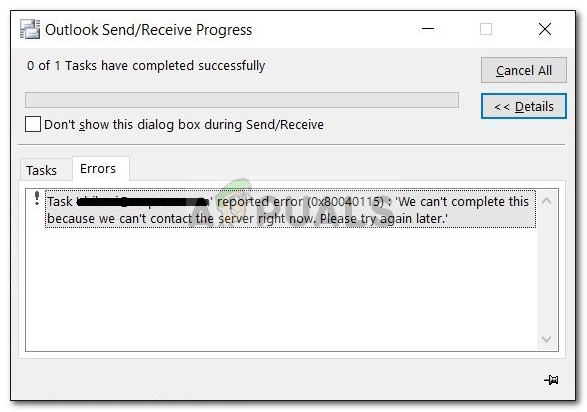

विर्गिल सिक्योरिटी की वेबसाइट पर प्रकाशित समालोचना में, एर्मिशकिन ने यह कहते हुए कफ से टोन सेट किया कि 'पासपोर्ट की सुरक्षा कई महत्वपूर्ण तरीकों से निराश करती है।' उन्होंने बताया कि पासपोर्ट की पासवर्ड सुरक्षा की सबसे बड़ी चिंता, जो कि इसकी प्रक्रिया के तीनों तरीकों में दोषपूर्ण थी: पासवर्ड के साथ डेटा एन्क्रिप्ट करना, डेटा एन्क्रिप्शन कुंजी और डेटा एन्क्रिप्ट करना और इसे क्लाउड पर अपलोड करना।

पासपोर्ट द्वारा उपयोग किया गया हैशिंग एल्गोरिथ्म SHA-512 है, एक 'एल्गोरिथ्म जो हैशिंग पासवर्ड के लिए नहीं है।' रिपोर्ट का हवाला है कि LivingSocial ने समझौता किया 50 मिलियन पासवर्ड 2013 में SHA-1 और लिंक्डइन के साथ 2012 में 8 मिलियन पासवर्ड का समझौता किया। कोड में सलाटिंग प्रक्रिया के बावजूद, यह तंत्र पासवर्ड को असुरक्षित बनाता है और रिपोर्ट के अनुसार, 1.5 बिलियन SHA-512 हैश शीर्ष-स्तरीय GPU में हर सेकंड प्रदर्शन किया जा सकता है। यह एक हमला है जिसे आसानी से एक छोटे से क्रिप्टोक्यूरेंसी खनन खेत द्वारा किया जा सकता है।

टेलीग्राम में SCrypt, BCrypt, Argon 2, या इसके पासवर्ड एन्क्रिप्शन प्रक्रिया की तरह शामिल नहीं है। इन सख्त तकनीकों का उपयोग लिविंगसोशल या लिंक्डइन द्वारा नहीं किया गया था जो या तो हमलावरों के हाथों पीड़ित थे जिन्होंने उनके लाखों पासवर्ड चुरा लिए थे। विर्जिल सिक्योरिटी द्वारा उपयोग किए जाने वाले पाइथिया या ब्रेनके जैसे पसंद के रूप में पहले बताई गई सुरक्षा विधियों की कमी पासवर्ड सिस्टम में ब्रूट फोर्स अटैक की कमजोरियों को रोकती है, लेकिन दुर्भाग्य से पासपोर्ट में ऐसा नहीं लगता है।

इस प्रारंभिक चरण की भेद्यता के अलावा, पासपोर्ट अपनी एन्क्रिप्शन कुंजी उत्पन्न करने के लिए जिस प्रक्रिया का उपयोग करता है, वह किसी यादृच्छिक सरणी के पहले बाइट को रैंडम करने के लिए फर्म की स्वयं की आविष्कार की गई विधि का उपयोग करती है, जैसे कि योग 0 mod 239 है। यह विधि अभी तक डिक्रिप्ट करने के लिए तेज़ है परंपरागत रूप से प्रयुक्त हैश मैसेज ऑथेंटिकेशन कोड (HMAC) और एसोसिएटेड डेटा (AEAD) सिफर तरीकों के साथ ऑथेंटिकेटेड एन्क्रिप्शन का विरोध किया, जिसे टेलीग्राम ने रोजगार के लिए नहीं चुना।

जैसा कि Ermishkin द्वारा समझाया गया है, एक क्रूर बल हमलावर को केवल अगले पासवर्ड के लिए नमक का उपयोग करके SHA-512 की गणना करनी चाहिए, मध्यवर्ती कुंजी (AES-NI) को डिक्रिप्ट करें, वह योग मैच है जो 0 mod 239 है, SHA का उपयोग करके डेटा डिक्रिप्ट कुंजी ढूंढें 512 जैसा कि शुरू में किया गया था, और इसके पहले पैडिंग बाइट की जांच करने के लिए पहले खंड का प्रयास करके डेटा के डिक्रिप्शन को सत्यापित करें।

सभी गोपनीय पासपोर्ट के समझौते से उत्पन्न वास्तविक खतरे के प्रति जागरूकता के लिए Ermishkin इन सुरक्षा खामियों को उठाता है। वर्षों पहले, बड़े निगमों ने अपने सिस्टम में पासवर्ड के नुकसान और विफलताएं देखीं। कुछ वर्षों के लिए और उस सेवा के साथ, जो दांव पर अधिक मूल्यवान है, टेलीग्राम के पासपोर्ट के लिए पासवर्ड सुरक्षा के मौजूदा तरीके अपने उपयोगकर्ताओं के डेटा को सुरक्षित रखने के लिए पर्याप्त नहीं हैं।