दाहुआ सूचना और सुरक्षा प्रावधान। IFSEC ग्लोबल

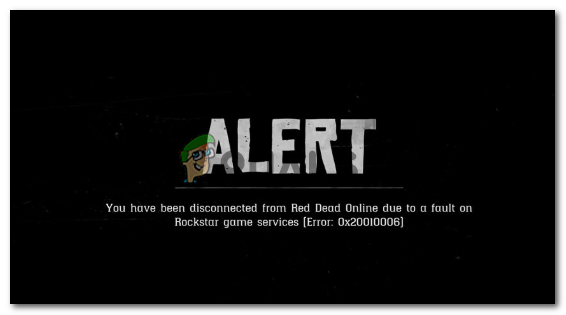

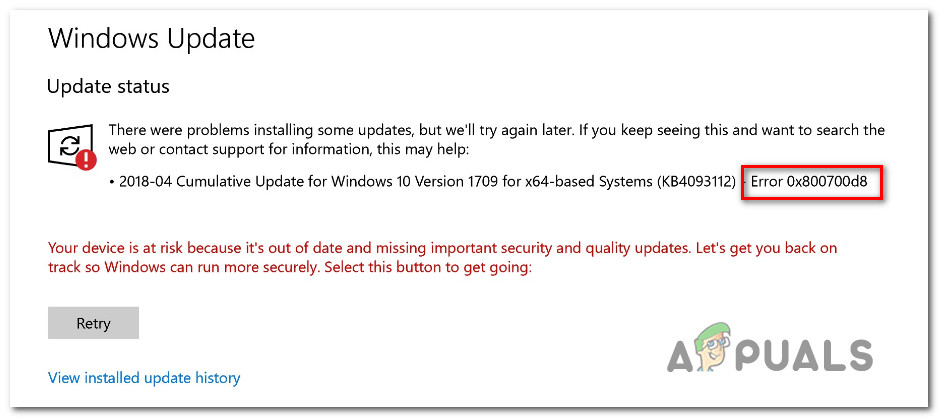

जैसे-जैसे लोग भौतिक होम रिकॉर्डिंग, सुरक्षा अधिकारियों और गार्ड जानवरों को डिजिटल वीडियो रिकॉर्डिंग (डीवीआर) बंद सर्किट टेलीविजन (सीसीटीवी) सुरक्षा कैमरों से दूर करते हैं, हैकर्स को पुरानी प्रौद्योगिकियों में एक भेद्यता मिली है जो स्थापित होम सर्विलांस डिवाइस खातों तक पहुंच की अनुमति देता है जो मालिकों को जोखिम में डाल सकता है। डाहुआ एक प्रमुख सुरक्षा और निगरानी प्रौद्योगिकी फर्म है जो पहले से मौजूद कनेक्शन और केबलिंग के उपयोग से पुराने मॉड्यूल को बदलने के लिए सुरक्षित समाधान प्रदान करता है। ऐसा लगता है, हालांकि, एक भेद्यता है जो 2013 के बाद से दाहुआ के सुरक्षा इमेजिंग डीवीआर उपकरणों में जाना जाता है, जिसके लिए सुरक्षा के उन्नयन के लिए एक अपडेट भेजा गया था, लेकिन कई उपयोगकर्ताओं ने मुफ्त अपग्रेड का लाभ नहीं उठाया है, हजारों डिवाइस हैं उनके एक्सेस क्रेडेंशियल्स चोरी हो गए थे और अब जोखिम में लाल लेबल हैं।

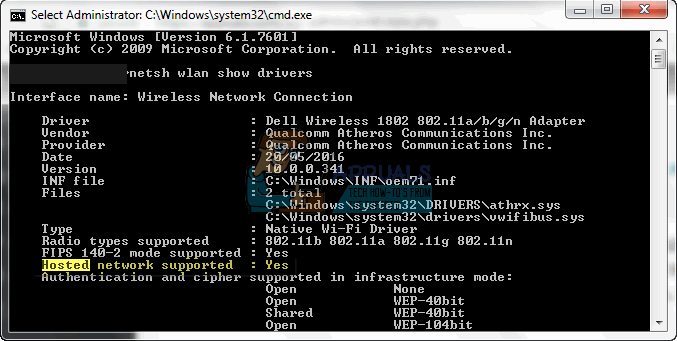

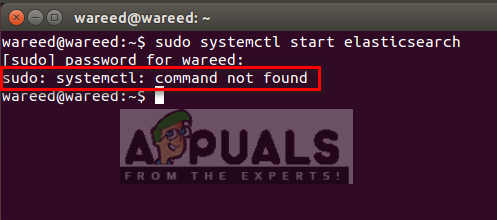

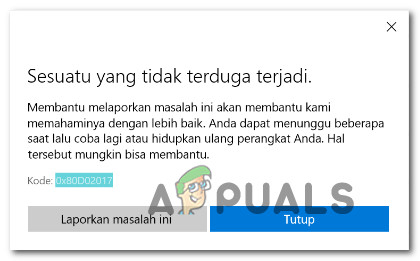

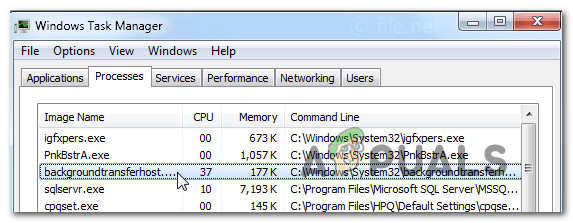

जनता के सामने पेश किए जाने से पहले इस शोषण पर गहराई से शोध किया गया और लिखा गया। रिपोर्ट good सीवीई-2013-6117, जेक रेनॉल्ड्स द्वारा खोजा गया और विस्तृत विवरण बताता है कि पेलोड के लिए पोर्ट 37777 पर डाहुआ डिवाइस के साथ ट्रांसमिशन कंट्रोल प्रोटोकॉल शुरू करने वाले हैकर के साथ शोषण शुरू होता है। इस अनुरोध के लिए, डिवाइस तब स्वचालित रूप से अपने डायनामिक डोमेन नाम सिस्टम क्रेडेंशियल्स को भेजता है जिसे हैकर तब डिवाइस को दूरस्थ रूप से एक्सेस करने के लिए उपयोग कर सकता है, इसकी संग्रहीत सामग्री के साथ छेड़छाड़ कर सकता है, साथ ही इसके कॉन्फ़िगरेशन में हेरफेर कर सकता है। जब से भेद्यता की रिपोर्ट की गई थी, तब अद्यतन अनुरोध भेजे गए थे, लेकिन जितने उपयोगकर्ताओं ने अपग्रेड को आगे बढ़ाने के लिए चुना, उनके क्रेडेंशियल्स चोरी हो गए हैं और अब एक खोज इंजन ZoomEye पर उपलब्ध हैं, जो विभिन्न उपकरणों और ऑनलाइन वेबसाइटों से प्राप्त जानकारी का रिकॉर्ड रखता है।

ZoomEye साइबरस्पेस खोज इंजन। आईसीएस जूमई

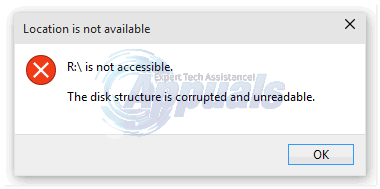

दहुआ डीवीआर डिवाइस टीसीपी 37777 पोर्ट पर काम करते हैं, जिसके माध्यम से वे एक साधारण बाइनरी प्रोटोकॉल का उपयोग करते हैं, जो कि रिमोट से नेट स्थान पर डीवीआर के कैमरा सिस्टम को एक्सेस करता है। इस प्रक्रिया में किसी भी बिंदु पर पर्याप्त क्रेडेंशियल प्रमाणीकरण आवश्यक नहीं है, जैसा कि एक-बंद बाइनरी प्रक्रियाओं के साथ अपेक्षित है। यह डिवाइस के पोर्ट से एक सीधा संबंध है और फुटेज की वर्तमान धाराओं के साथ-साथ पहले से रिकॉर्ड किए गए फुटेज तक पहुंचने की अनुमति देता है जिसे दूर से प्रबंधित और मिटाया जा सकता है। ActiveX, PSS, iDMSS और जैसे हैकर को प्रदान किए गए नंगे न्यूनतम लॉगिन पृष्ठ को बायपास करने की अनुमति देता है, जो तब हैकर को अनधिकृत अनुरोधों में भेजने की अनुमति देता है जो एक्सेस क्षमता को बदलने के लिए डीवीआर से सब कुछ मिटा सकते हैं। एक अन्य परिदृश्य में, एक हैकर टीसीपी 37777 पोर्ट का उपयोग करके फर्मवेयर और सीरियल नंबर की संख्या का उपयोग कर सकता है। निम्नलिखित में एक-बंद द्विआधारी प्रोटोकॉल को छोड़कर, वह डिवाइस पर संग्रहीत ईमेल, डीडीएनएस और एफ़टीपी जानकारी प्राप्त कर सकता है। इस जानकारी का उपयोग डीवीआर रिमोट एक्सेस वेब पोर्टल के लॉगिन पृष्ठ के माध्यम से किया जा सकता है और फिर हैकर रूचियों की धाराओं और फुटेज का उपयोग कर सकता है। ऐसा तब होता है, जब हैकर प्रक्रिया को समाप्त नहीं करता है और लॉगिन पृष्ठ को पूरी तरह से बायपास कर देता है जैसा कि पहले बताया गया है।

रिमोट वेब लॉगिन पेज। गहराई सुरक्षा

ZoomEye के रिकॉर्ड को देखते हुए, यह स्पष्ट है कि इस भेद्यता का उपयोग सैकड़ों हजारों डीवीआर का उपयोग करने के लिए किया गया है और उत्पाद के वेब पोर्टल के माध्यम से दूरस्थ देखने के लिए उनकी पहुंच क्रेडेंशियल्स को पुनः प्राप्त किया गया है। हजारों पासवर्ड के लॉग ज़ूमएई पर सादे उपयोग में संग्रहीत किए जाते हैं और पासवर्ड या उपयोगकर्ता नाम की एक सरल खोज अविश्वसनीय संख्या में हिट लौटा सकती है। संकलित डेटा के माध्यम से खोज करने पर, यह देखने के लिए आराम नहीं है कि कुछ 14,000 लोग अपने पासवर्ड को 'पासवर्ड' के रूप में रखना चुनते हैं, लेकिन इस भेद्यता के साथ चिंता का प्रत्यक्ष मामला नहीं है। डहुआ ने एक अपडेट जारी किया जो कैमरे के फुटेज की अनधिकृत पहुंच को रोकने के लिए सुरक्षा के और स्तरों को जोड़ता है लेकिन इसके बावजूद, रिमोट एक्सेस पूरी प्रक्रिया को थोड़ी गड़बड़ बनाए रखता है क्योंकि पहुंच के लिए कोई समय और स्थान प्रतिबंध नहीं है और बस मालिक भी दूर से अपने या अपने कैमरों में टैप कर सकते हैं, एक हैकर जो लॉगिन क्रेडेंशियल चोरी करने का प्रबंधन करता है। जैसा कि ऊपर बताया गया है, उन सभी को चोरी करना बहुत मुश्किल है जब डाहुआ के सभी उपकरण समान पोर्ट और कनेक्शन पर काम करते हैं।