लिनक्स कर्नेल सबसे सामान्य कर्नेल में से एक है जो अंतर्निहित ऑपरेटिंग सिस्टम पाया जाता है। इसका नवीनतम रिलीज़ किया गया संस्करण 4.18.5 है और इसका सबसे हालिया पूर्वावलोकन 4.19-rc2 संस्करण है। स्पॉटलाइट के तहत चमकने वाले उन दो संस्करणों के साथ, खबर सामने आई है कि कर्नेल के संस्करण 4.20 में, डेवलपर्स एनएसए द्वारा डिज़ाइन किए गए स्पेक सुरक्षा एल्गोरिदम को हटाने जा रहे हैं जो पहले कर्नेल में कार्यरत था। यह एक बैठक में एल्गोरिदम को खारिज करने के अंतर्राष्ट्रीय मानकीकरण संगठन की खबर के बाद आता है

जब बड़े और बेहतर उपकरणों का निर्माण करने की बात आती है, विशेष रूप से एक ही हुड, डिवाइस सुरक्षा और एन्क्रिप्शन के तहत सभी जरूरतों को पूरा करने के लिए डिज़ाइन किया गया है, तो यह अधिकतम सार है। ऑपरेटिंग सिस्टम के संदर्भ में, इसका मतलब है कि कर्नेल कोर को अभेद्य बनाने की आवश्यकता है और समझौता करने में असमर्थ हैं ताकि कर्नेल के ऊपर निर्मित सभी चीजें सुरक्षित और स्थिर रहें।

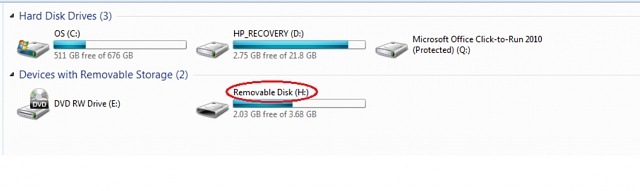

इस उद्देश्य के लिए, हालांकि सुरक्षा विश्लेषकों का लंबे समय से साइमन और स्पेक क्रिप्टोग्राफिक एल्गोरिदम के बारे में आरक्षण है, जिसे एनएसए ने विकसित किया है, Google ने कंपनी के एंड्रॉइड गो उपकरणों में स्पीक को नियोजित करने के लिए चुना। इन उपकरणों में एईएस एन्क्रिप्शन नहीं था जो ARMv8 चिप्स के साथ आता है। यह उपकरण ARMv7 चिप के साथ आया था, जिसका अर्थ था कि एईएस अनुदेश परिभाषाओं की कमी के कारण इसे अतिरिक्त सुरक्षा की एक और परत की आवश्यकता थी। यह सुरक्षा तंत्र पहली बार लिनक्स कर्नेल संस्करण 4.17 में Google के उत्पादों में पेश किया गया था।

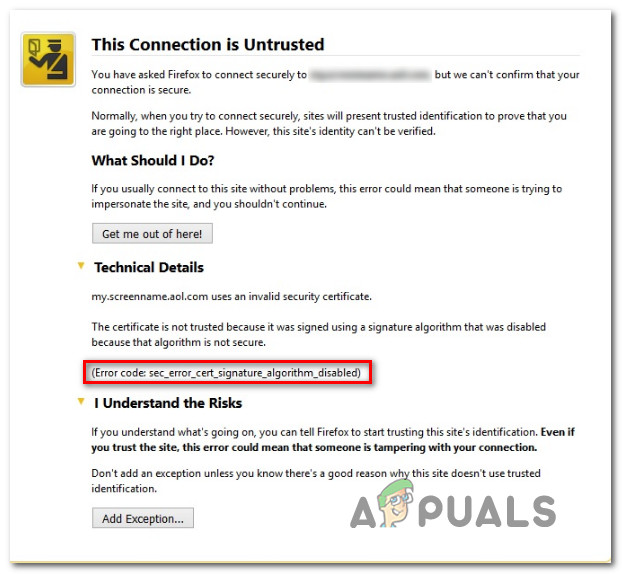

Speck को एक अविश्वसनीय सुरक्षा एल्गोरिथ्म माना जाता है, क्योंकि यह ISO के पहले विशेष डिजाइन और प्रक्रिया संबंधी प्रश्नों का उत्तर देने में विफल रहा है। इसके अलावा, एनएसए के पास सुरक्षा के लिए नियंत्रणीय या मर्मज्ञ एल्गोरिदम विकसित करने का एक लंबा इतिहास है, जो एनएसए बैक एंड में जानकारी प्राप्त करने के लिए अपने स्वयं के हित में शोषण या उपयोग कर सकता है। Speck लिनक्स कर्नेल v4.20 से निकाले जाने की उम्मीद है। यह v4.17, v4.18 और v4.19 सहित पिछले संस्करणों में बने रहने की उम्मीद है।

Google ने लंबे समय तक साथ काम किया है XChaCha एल्गोरिथ्म, अपने निचले-अंत उपकरणों पर डिफ़ॉल्ट एन्क्रिप्शन के रूप में इसका उपयोग कर रहा है। Google ने AES क्रिप्टोकरंसी को समर्थन नहीं करने वाले स्थानीय डिवाइस के मामले में अपने क्रोम ब्राउज़र के लिए ChaCha का भी उपयोग किया। इस सुरक्षा एल्गोरिथ्म को स्पीक की तुलना में अधिक तेज़, अधिक सुरक्षित और बेहतर प्रतिष्ठित माना जाता है। इससे एक आश्चर्य होता है कि Google ने अपने सभी उत्पादों में XChaCha एल्गोरिदम को शुरू करने के लिए नियोजित क्यों नहीं किया। Google को अब XChaCha एल्गोरिथ्म का उपयोग करने और अपने स्वयं के विकास में उपयोग करने की उम्मीद है जिसे HPolyC कहा जाता है।

टैग लिनक्स