इंटरनेट एक्स्प्लोरर

उम्र बढ़ने के बावजूद सुरक्षा दोष, लेकिन अभी भी सक्रिय रूप से उपयोग किए जाने वाले इंटरनेट एक्सप्लोरर, माइक्रोसॉफ्ट विंडोज ऑपरेटिंग सिस्टम के लिए 'डिफ़ॉल्ट' वेब ब्राउजर है हमलावरों और दुर्भावनापूर्ण कोड लेखकों द्वारा सक्रिय रूप से शोषण किया गया । हालाँकि IE में ज़ीरो-डे एक्सप्लॉइट के बारे में Microsoft को पूरी जानकारी है, कंपनी ने वर्तमान में एक आपातकालीन सुरक्षा सलाहकार जारी किया है। Microsoft को जारी करना या तैनात करना अभी बाकी है आपातकालीन सुरक्षा पैच अद्यतन Internet Explorer में सुरक्षा भेद्यता को संबोधित करने के लिए।

इंटरनेट एक्सप्लोरर के भीतर 0-दिन के एक्सप्लॉइट का हमलावरों द्वारा 'जंगली' में शोषण किया जा रहा है। सीधे शब्दों में कहें तो IE में एक नए खोजे गए दोष को सक्रिय रूप से दुर्भावनापूर्ण या मनमाने कोड को निष्पादित करने के लिए उपयोग किया जा रहा है। Microsoft ने इंटरनेट एक्सप्लोरर वेब ब्राउज़र में नए शून्य-दिन की भेद्यता के बारे में लाखों विंडोज ओएस उपयोगकर्ताओं को एक सुरक्षा सलाहकार चेतावनी जारी की है, लेकिन संबंधित सुरक्षा खामियों को दूर करने के लिए एक पैच जारी करना बाकी है।

इंटरनेट एक्सप्लोरर में सुरक्षा भेद्यता, जंगली में सक्रिय रूप से 'मॉडरेट' का सक्रिय होना:

इंटरनेट एक्सप्लोरर में नए खोजे गए और कथित तौर पर शोषित सुरक्षा भेद्यता को आधिकारिक रूप से टैग किया गया है CVE-2020-0674 । 0-डे एक्सप्लॉइट को 'मॉडरेट' रेट किया गया है। सुरक्षा खामी अनिवार्य रूप से एक दूरस्थ कोड निष्पादन मुद्दा है जो स्क्रिप्टिंग इंजन इंटरनेट एक्सप्लोरर की स्मृति में वस्तुओं को संभालने के तरीके में मौजूद है। बग JScript.dll लाइब्रेरी के माध्यम से चलाता है।

#darkhotel # 0day #शोषण, अनुचित लाभ उठाना

CVE-2020-0674

पटकथा इंजन स्मृति भ्रष्टाचार भेद्यता पर Microsoft मार्गदर्शन

एक दूरस्थ कोड निष्पादन भेद्यता इस तरह से मौजूद है कि स्क्रिप्टिंग इंजन इंटरनेट एक्सप्लोरर में स्मृति में वस्तुओं को संभालता है। https://t.co/1mbqh1IMDz

- ब्लैकबर्ड (@blackorbird) 18 जनवरी, 2020

बग का सफलतापूर्वक दोहन करके, एक दूरस्थ हमलावर लक्षित कंप्यूटरों पर मनमाना कोड निष्पादित कर सकता है। हमलावर पीड़ितों पर पूर्ण नियंत्रण ले सकते हैं और उन्हें कमजोर Microsoft ब्राउज़र पर दुर्भावनापूर्ण रूप से तैयार किए गए वेब पेज को खोलने के लिए मना सकते हैं। दूसरे शब्दों में, हमलावर एक फ़िशिंग हमले को तैनात कर सकते हैं और आईआई में वेबलिंक पर क्लिक करके विंडोज ओएस उपयोगकर्ताओं को धोखा दे सकते हैं जो पीड़ितों को एक दागी वेबसाइट पर ले जाते हैं जो मैलवेयर से ग्रस्त हैं। दिलचस्प है, भेद्यता प्रशासनिक विशेषाधिकार प्रदान नहीं कर सकती है, जब तक कि उपयोगकर्ता स्वयं एक प्रशासक के रूप में लॉग ऑन न हो, संकेत दिया Microsoft सुरक्षा सलाहकार :

“भेद्यता स्मृति को इस तरह से भ्रष्ट कर सकती है कि एक हमलावर वर्तमान उपयोगकर्ता के संदर्भ में मनमाना कोड निष्पादित कर सकता है। एक हमलावर जिसने भेद्यता का सफलतापूर्वक शोषण किया, वह वर्तमान उपयोगकर्ता के समान उपयोगकर्ता अधिकार प्राप्त कर सकता है। यदि वर्तमान उपयोगकर्ता को प्रशासनिक उपयोगकर्ता अधिकारों के साथ लॉग ऑन किया जाता है, तो एक हमलावर जिसने भेद्यता का सफलतापूर्वक शोषण किया, एक प्रभावित प्रणाली का नियंत्रण ले सकता है। एक हमलावर तब प्रोग्राम स्थापित कर सकता था; डेटा देखना, बदलना या हटाना; या पूर्ण उपयोगकर्ता अधिकारों के साथ नए खाते बनाएं। '

Microsoft IE ज़ीरो-डे एक्सप्लॉइट सिक्योरिटी वल्नरेबिलिटी एंड ए फिक्स पर काम कर रहा है:

यह ध्यान देने योग्य है कि इंटरनेट एक्सप्लोरर के लगभग सभी संस्करण और संस्करण 0-डे एक्सप्लॉइट के लिए असुरक्षित हैं। प्रभावित वेब ब्राउज़िंग प्लेटफॉर्म में इंटरनेट एक्सप्लोरर 9, इंटरनेट एक्सप्लोरर 10 और इंटरनेट एक्सप्लोरर 11 शामिल हैं। IE के इन संस्करणों में से कोई भी विंडोज 10, विंडोज 8.1, विंडोज 7 के सभी संस्करणों पर चल सकता है।

यह शुक्रवार है, सप्ताहांत में उतरा है ... और #Microsoft इंटरनेट एक्सप्लोरर शून्य दिन शोषण की चेतावनी ... https://t.co/1bkNhKIDYt #रजिस्टर

- सिक्योरिटी न्यूज बॉट (@ सिक्योरिटी न्यूजबॉट) 18 जनवरी, 2020

हालाँकि Microsoft ने t विंडोज 7 को मुफ्त समर्थन दिया , कंपनी अभी भी है उम्र बढ़ने का समर्थन और पहले से ही अप्रचलित IE वेब ब्राउज़र। Microsoft ने कथित तौर पर संकेत दिया है कि वह जंगल में 'सीमित लक्षित हमलों' के बारे में जानता है और एक फिक्स पर काम कर रहा है। हालाँकि, पैच अभी तैयार नहीं हुआ है। दूसरे शब्दों में, IE पर काम करने वाले लाखों Windows OS उपयोगकर्ता असुरक्षित रहना जारी रखते हैं।

जीरो-डे एक्सप्लॉयट के खिलाफ आईई में बचाव के लिए सरल लेकिन अस्थाई वर्कअराउंड:

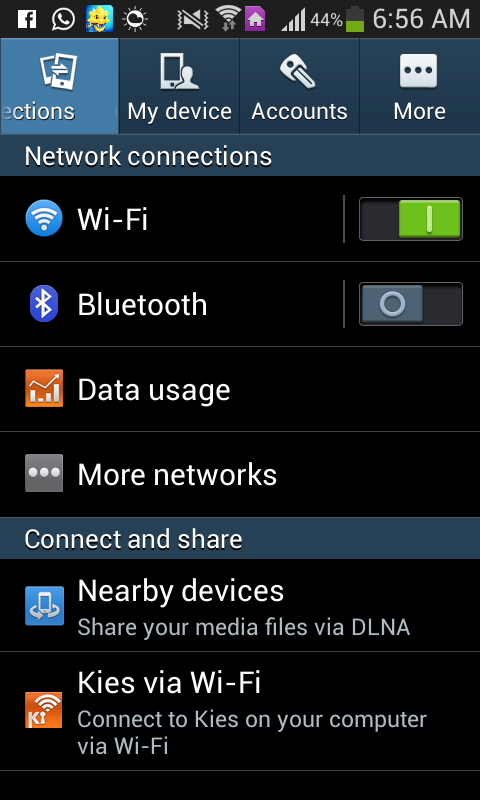

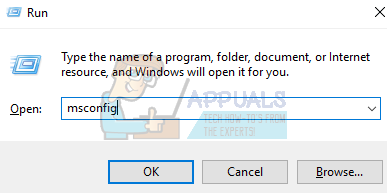

IE में नए 0-डे एक्सप्लॉयट से बचाने के लिए सरल और व्यावहारिक समाधान JScript.dll लाइब्रेरी के लोड को रोकने पर निर्भर करता है। दूसरे शब्दों में, IE उपयोगकर्ताओं को मैन्युअल रूप से ब्लॉक करने के लिए लाइब्रेरी को मेमोरी में लोड होने से रोकना चाहिए इस भेद्यता का शोषण ।

IE में 0-डे एक्सप्लॉइट का सक्रिय रूप से शोषण किया जा रहा है, IE के साथ काम करने वाले विंडोज ओएस उपयोगकर्ताओं को निर्देशों का पालन करना चाहिए। JScript.dll तक पहुंच को प्रतिबंधित करने के लिए, उपयोगकर्ताओं को आपके विंडोज सिस्टम पर व्यवस्थापक विशेषाधिकारों के साथ कमांड का पालन करना चाहिए TheHackerNews ।

32-बिट सिस्टम के लिए:

टेकऑन / एफ% विंडर% system32 jscript.dll

cacls% windir% system32 jscript.dll / E / P सभी: N

64-बिट सिस्टम के लिए:

टेकऑन / एफ% विंडर% syswow64 jscript.dll

cacls% windir% syswow64 jscript.dll / E / P सभी: N

टेकऑन / एफ% विंडर% system32 jscript.dll

cacls% windir% system32 jscript.dll / E / P सभी: N

Microsoft ने पुष्टि की है कि वह जल्द ही पैच को तैनात करेगा। उपर्युक्त आदेशों को चलाने वाले उपयोगकर्ता कुछ वेबसाइटों को गलत तरीके से व्यवहार करने या लोड करने में विफल होने का अनुभव कर सकते हैं। जब पैच उपलब्ध होता है, संभवतः विंडोज अपडेट के माध्यम से, उपयोगकर्ता निम्नलिखित कमांड चलाकर परिवर्तनों को पूर्ववत कर सकते हैं:

32-बिट सिस्टम के लिए:

cacls% windir% system32 jscript.dll / E / R हर कोई

टैग इंटरनेट एक्स्प्लोरर64-बिट सिस्टम के लिए:

cacls% windir% system32 jscript.dll / E / R हर कोई

cacls% windir% syswow64 jscript.dll / E / R हर कोई

![फिक्स: आपकी नेटवर्क सेटिंग पार्टी चैट को रोक रही हैं [0x89231906]](https://jf-balio.pt/img/how-tos/73/fix-your-network-settings-are-blocking-party-chat.jpg)